2021.1.8

网安菜鸡今天来划水了!

很久以前的一道题,因为打开环境一直出错,所以一直拖到现在。CTF题目属于萌新入门级,写下WP仅供自己总结练习,大佬请自行绕路,另外如果有师傅愿意有每日轻松一笑环结,还望不吝赐教。【狗头】

打开环境,是一个搜索页面,有一个Search News的搜索框,盲猜sql注入。

在搜索框输入搜索内容,url不变,所以应该是post注入。话不多说,sqlmap安排!

First:sqlmap进行POST注入的两种方式

可能有3,4,5种,能力有限,先学两个

方法一:自动搜索表单的方式

输入sqlmap -u “http://220.249.52.134:32532/” --forms

执行期间会问几个问题:(红框框起来)

1.要测试此表单吗?[Y\y[Enter]]可以y也可以直接空格。

2.是否要填充带有随机值的空白字段?

3.看起来后端DBMS是“ MySQL”。 您是否要跳过特定于其他DBMS的测试有效负载?

4.对于其余测试,您是否要包括所有针对“ MySQL”的测试,这些测试扩展了提供的级别(1)和风险(1)值?

5.POST参数“搜索”为“通用UNION查询(NULL)-1至20列”

POST参数“搜索”易受攻击。 您是否要继续测试其他产品(如果有)?

6.你想要利用sql注入?

方法二:用burp suite抓包,保存抓取的内容,然后用sqlmap扫描。

将文件保存,命名为20211801.txt。

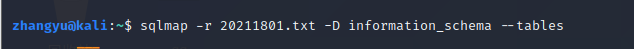

命令:sqlmap -r 20211801.txt --batch

接下来进行爆数据库:

将参数改为 --dbs,可以看到爆出来了两个可用数据库:information_schema 和 news,首先查看information_schema:

emm

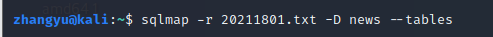

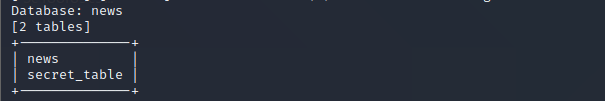

再去看看另一个数据库:

嗯 这个就像多了,直接查看这个secret这个表:

如果这里没有敏感表的话可以继续爆表,爆字段:

不过既然是水题,可以来试试手工注入

当我用自动搜索表单跑sqlmap时,看到了这样一个显示字段:

翻译一下大概时这个样子

根据union查询的有效负载格式,我们尝试一下:

果然好用,有戏!

因为格式是 null null concat,所以利用个格式应该是:

然后即可获得flag。

手工注入的思路来源是Mysql数据库的表格式。

在MySQL中,有一个information_schema的数据库,可以将他看作信息数据库,其中保存着关于mysql服务器所维护的所有其他数据库信息,例如数据库名,数据表,相关字段等等。

我们手工注入时,要记住的三个表分别是SCHEMATA,TABLES,COLUMNS。schemata提供了mysql实例中所有数据库信息,相当于show datanases;结果。tables提供了数据库中表的信息,并且详细记录了这个表属于哪个scheme,表的类型等,columns提供了表中列的信息,详细记录了每个表的所有列以及每个列的信息。

具体 大家在数据库中实际操作一下,就知道这几个表都是干什么有什么用了。

虽然一道两★题,不过也有收获。

【狗头】