声明:本文只作学习研究,禁止用于非法用途,否则后果自负,如有侵权,请告知删除,谢谢!

前言

地址:aHR0cHM6Ly9tLnFjYy5jb20v

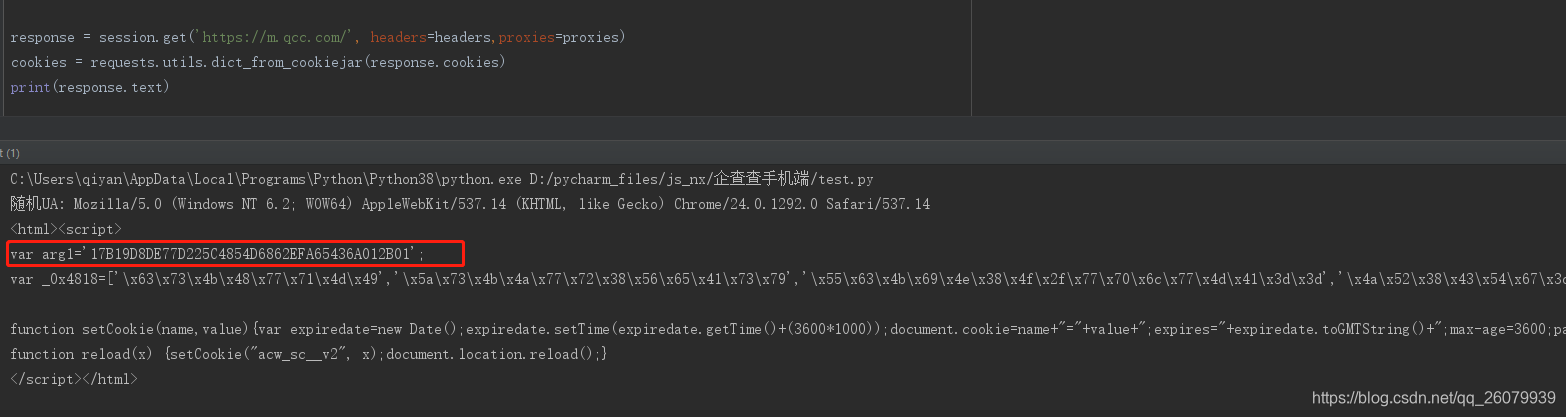

一、获取生成cookie的JS

注意:qcc手机端访问过多会使用IP异常,无法返回生成cookie的JS,需要添加代理请求

二、acw_sc__v2的生成

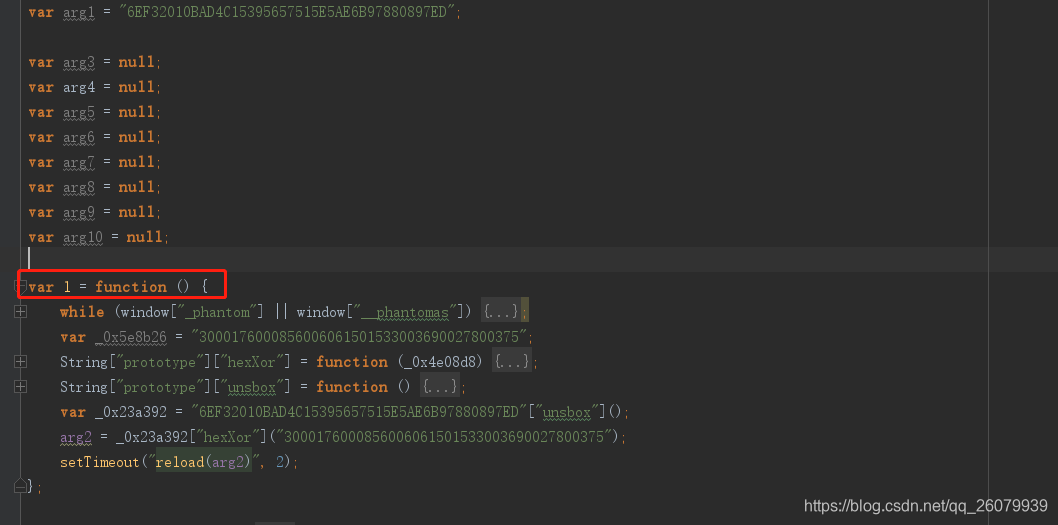

qcc主要的cookie就是这个acw_sc__v2参数,我们来看下之前返回的JS里是如何生成这个cookie的,进来一看,发现还是sojson混淆的,如果看着麻烦的话可以反混淆一下。

反混淆后,可以清晰的看到acw_sc__v2生成的方法,是在这个L里面

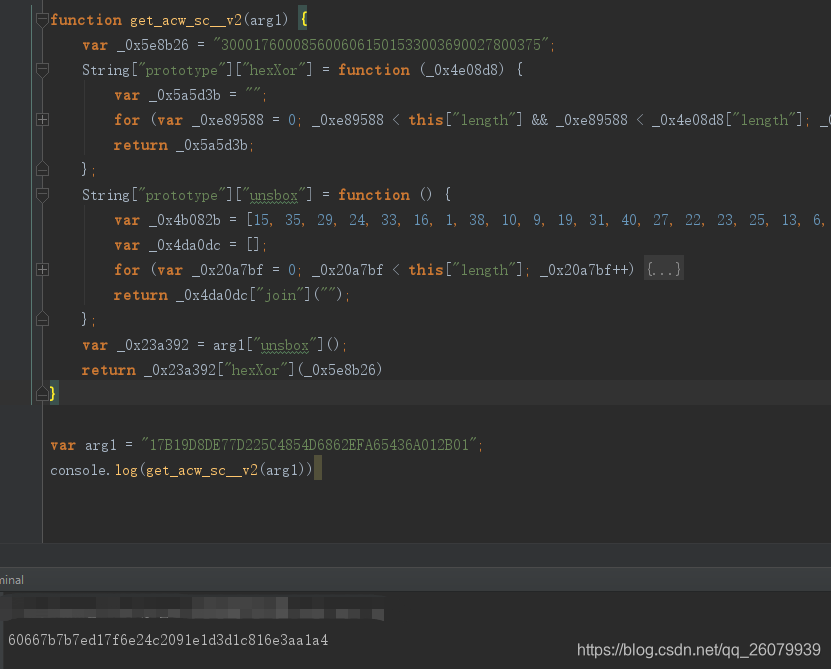

然后分析一下方法里面的东东,他自写了String的hexXor和unsbox两个方法,之后运行就能得到acw_sc__v2的值了

三、测试cookie

这里用了代理IP,有些IP是不用更新cookie就能查询(说明该IP是干净的),有些则需更新,而有些是不干净的IP,请求了也不返回数据