声明:本文只作学习研究,禁止用于非法用途,否则后果自负,如有侵权,请告知删除,谢谢!

阿J在线接各种逆向单 --》 wx:zwj1314520-y

前言

这次搞得又是滑块嗷,话不多说直接开搞数美滑块,整体难度还可以,就是动态参数有点东西的嗷

网站:https://www.ishumei.com/trial/captcha.html

一、页面分析

请求流程就不说了,这些参数嗷,都是加密的,rid是上个请求拿到的,k参数是用来加密的密码

二、参数破解

1.加密位置和流程

直接从栈里走走看,就找到加密位置了,js做了ob混淆,可以自己写个ast去混淆一下哈,当然了,不用取混淆也是可以的哦

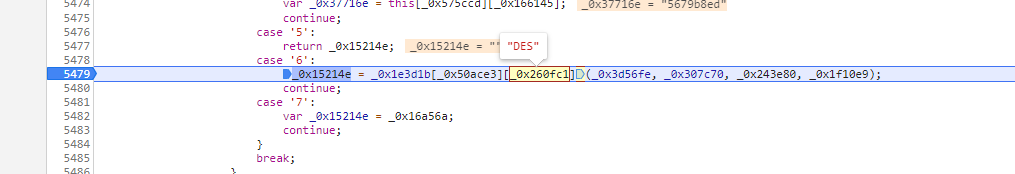

下断点再次请求,走到这哈,停停,这里是一部分的参数的加密,先进去看下他咋加密的嗷

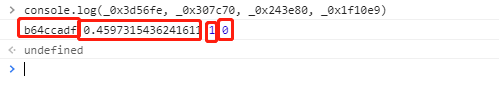

进来了嗷,走到这,看的明白吧,DES加密,参数分别是加密的密码,要加密的参数,后面两个是数字呢就是模式选择了,1,0是加密,0,0是解密嗷,这里是加密哈,那么问题来了,这个密码"b64ccadf"哪来的呢,别急,我们重新再来一遍!

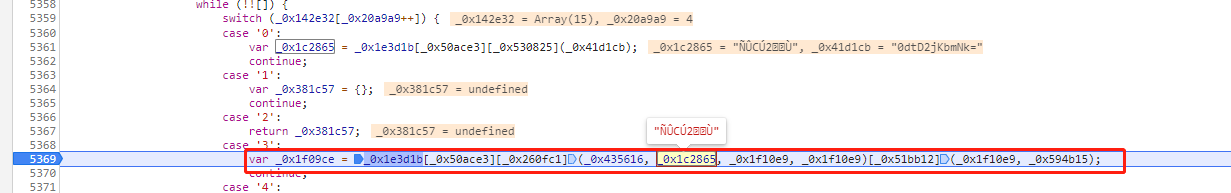

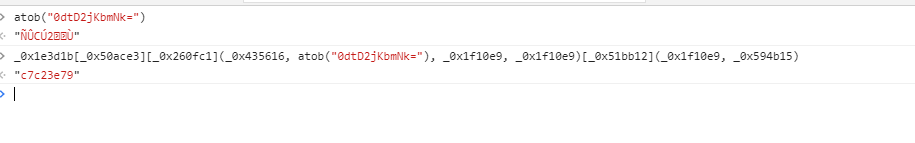

很快嗷,我们又进来走到这,_0x1c2865是啥玩意乱码的嗷

不慌,看上面,是啥东西明白了吧

密码搞到了,加密方式也晓得了,然后参数一个一个整过去就Ojbk,不要忘了这里还有几个加密的参数哦~

还有一个要注意的地方是,你下载的图片跟页面上的图片像素大小不一样,比例是2:1,所以你的滑块距离也要适当调整!

2.动态参数

当你兴奋的解决了所有参数,并且成功的通过了校验后……

你以为就完事了吗?不可能,看下这里

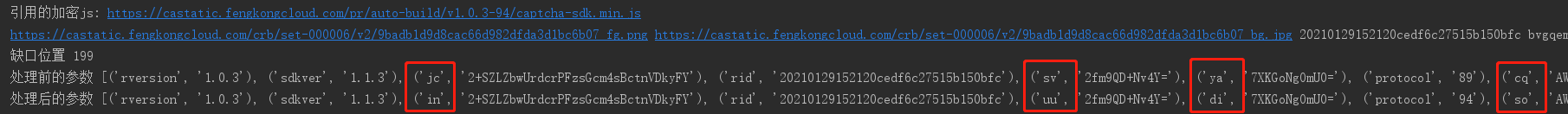

这个请求中的js是动态的,他会导致你最后校验的请求参数发生变化,这个js每个时间段都会变化,主要是v1.0.3-xx,版本号就是xx,那么咋解决这个问题呢,不能每次发生变化的时候手动改吧,那坑定不行的,这里提供一个方法就是,每次校验时,加载一下动态js,根据正则进行修改来得到实际的参数!

三、总结

数美这个滑块整体来说是不难的,因为涉及到的加密流程也是相对容易的,然后这个动态js导致的动态参数还是蛮有意思的~