前言

开年第一篇带点干货—JS多线程

网址:aHR0cDovL21pbmlsb2dpbi5zZ3R5LmNvbS8=

要点:js-worker多线程

一、页面分析

两个加密参数:password+sign(这么短,目测MD5)

二、加密破解

1.加密定位

直接搜参数sign吧,加密位置轻而易举就找到了,然后就是下端点重新加载

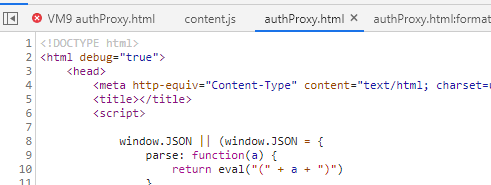

然后就发现,断不了,用fiddle改一下这个debug="true",再次刷新就成功断下

2.参数解密

然后就发现k值已经生成,

我们从右边的栈里去找这个参数在哪生成的,一直追到底,发现k的值还是有的,那么这里小细节嗷,我圈出来的postMessage和onmessage参数,这两个东东明显是js多线程worker的特有名称参数嗷

既然k的值是多线程加载,那么就要找进入线程的绑定函数内下断点

重新刷新,一直F11走到这,看到了绑定函数,调用了d这个东东,再进去看看

断点这两处就是加密参数的生成位置,然后找加密参数和函数t即可,这t就是MD5加密函数

三、 总结

看下结果是一致的~