文件上靶场(第一题)

这是一个前端检测,前端检测非常不可靠,传正常文件改数据包就可以绕过。

上传一张图片码,抓取数据包

上传一张图片码,抓取数据包

把后缀修改为.php文件

把后缀修改为.php文件

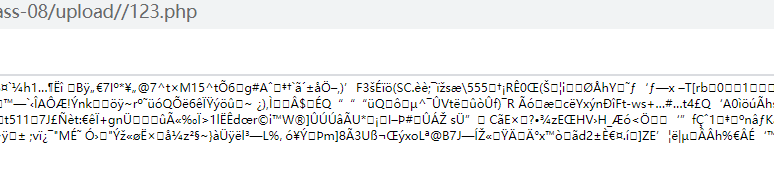

查看图片地址,传参phpinfo,成功传入一个webshell

查看图片地址,传参phpinfo,成功传入一个webshell

文件上靶场(第二题)

文件上靶场(第二题)

这题是检测文件类型,直接抓包改后缀即可

这题是检测文件类型,直接抓包改后缀即可

文件上靶场(第三题)

文件上靶场(第三题)

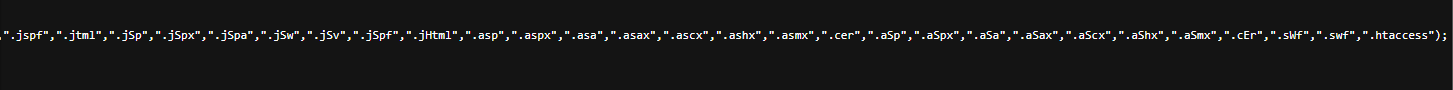

黑名单检测,不允许上传.asp .aspx .php .jsp等后缀文件

能被解析的文件扩展文件

能被解析的文件扩展文件

jsp jspx jspf

asp asa cer aspx

php phtml php3 php4.php5

exe exee

上传123.jpg图片吗,修改后缀为phtml

成功绕过

成功绕过

文件上靶场(第四题)

文件上靶场(第四题)

过滤了上一题,能绕过的后缀

使用.htaccess文件绕过

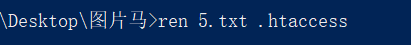

新建一个txt,输入下面的指令

addType application/x-httpd-php.jpg //这个指令代表着.jpg文件

会当作php来解析

使用cmd修改后缀为.htaccess

先把准备号的图片码上传,复制好地址,在上传.htaccess文件,在访问复制好的图片码地址,这张图片就被当作代码执行了

先把准备号的图片码上传,复制好地址,在上传.htaccess文件,在访问复制好的图片码地址,这张图片就被当作代码执行了

文件上靶场(第五题)

文件上靶场(第五题)

大小写绕过

过滤的后缀

过滤的后缀

直接修改后缀大写绕过

文件上靶场(第六题)

文件上靶场(第六题)

这一题将大写后缀转换为小写在检测,大写绕过就不存在了

使用空格绕过,php后面加一个空格,系统在处理的时候会认为是你不小心多打的,有一定的容错机制,不能在p hp里加空格,会认为就是你故意输的

使用空格绕过,php后面加一个空格,系统在处理的时候会认为是你不小心多打的,有一定的容错机制,不能在p hp里加空格,会认为就是你故意输的

访问上传好的图片,成功绕过了

访问上传好的图片,成功绕过了

文件上靶场(第七题)

文件上靶场(第七题)

这题把首尾空格去掉了

使用.php.绕过,windows有一个特性,会自动去掉后缀名最后的.

使用.php.绕过,windows有一个特性,会自动去掉后缀名最后的.

成功绕过

成功绕过

文件上靶场(第八题)

文件上靶场(第八题)

这题把"."也过滤了

使用windows文件流绕过,在后缀后面加 ::$DATA

使用windows文件流绕过,在后缀后面加 ::$DATA

把::&DATA去掉,图片就会当作代码解析了

把::&DATA去掉,图片就会当作代码解析了

文件上靶场(第九题)

文件上靶场(第九题)

使用php. . 首先末尾的点被去掉变为php.空格,在首尾去空,变成了php.

使用php. . 首先末尾的点被去掉变为php.空格,在首尾去空,变成了php.

文件上靶场(第十题)

文件上靶场(第十题)

出现的后缀都删掉

使用双写绕过,.phphpp

使用双写绕过,.phphpp