上传漏洞靶场

这里我们使用安装包直接安装

直接开始

发现是javascript限制,审查元素直接把onsubmit删除掉

上传成功,查看图片,ok了

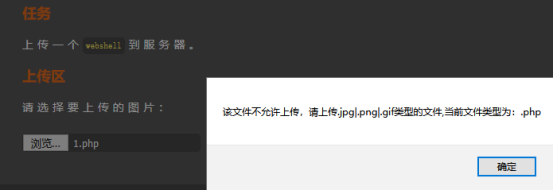

PASS1

直接上传websheell,好像不行,看一下提示,也就是检查Content-Type,我们把它修改成图片形式,image/jpg

上传成功,查看图片即可访问我们上传的php代码

PASS2

不给上传php后缀的文件,那我们上传php3后缀的

PASS3

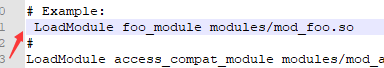

看看提示是黑名单,那我们利用重写文件解析规则绕过

先上传.htaccess文件,内容如图

然后再上传jpg文件的webshell即可

以上前提需要先配置apache文件,在Apache文件中的conf下的httpd.conf,把LoadModule前面的井号去掉,然后把ALLowOverride 后面改成ALL,最后重启下apache服务才能生效

PASS4

这次好像不能上传.htaccess后缀的文件了

我们这里可以利用PHP 和 Windows环境的叠加特性,以下符号在正则匹配时的相等性:

双引号" = 点号.

大于符号> = 问号?

小于符号< = 星号*

先上传一个名为1.php:.jpg的文件,上传成功后会生成4.php的空文件,大小为0KB.然后将文件名改为1.<或1.<<<或1.>>>或1.>><后再次上传,重写1.php文件内容,Webshell代码就会写入原来的1.php空文件中

PASS5

看看源码发现删除了末尾的点和末尾去空,没有转换成小写我们直接大小写绕过

PASS6

源码里面好像忘记了删除首尾空格了,那我们直接在文件后面增加上空格即可

PASS7

相比之前,没有去除点,我们可以直接在文件名后面增加上点即可

PASS8

发现了没有去除::$data的代码

PASS9

这次咋一看好像都去除了,仔细看看这里的代码逻辑是先删除末尾点,在截取点后面的字符串,将字符串转换成小写并首尾去空,那我们可以变成.空格.即可绕过

PASS10

代码中只是对敏感后缀进行了一次替换,我们可以对后缀进行双写如 pphphp即可绕过

PASS11

它说上传路径可以控制,那我们先上传图片形式的webshell

抓包把上面的保存路径改成1.php%00后即可

用%00前提是php.ini中的magic_quotes_gpc是关闭的,php版本也要小于5.3.4

PASS12

抓包看看,提交方式不一样而已 构造0x00截断 这里在16进制改加个分号方便查找进行修改即可

PASS13

我们把代码插进图片的后面段落中,然后直接上传带有恶意代码的jpg,因为它只检查开头的两个字节,所以成功提交,后面再通过文件包含图片即可

![]()

PASS14

getimagesize() 函数用于获取图像大小及相关信息,成功返回一个数组,失败则返回 FALSE 并产生一条 E_WARNING 级的错误信息,我们在图片中插入一句话并且可以正常显示图片绕过此函数。

和之前一样,在图片后面添加我们的代码即可通过

PASS15

是用exif_imagetype命令检查的

使用命令copy 1.jpg /b + 12.php /a webshell.jpg

这条命令就是把图片以二进制形式和php合成后成为图片马

然后把wenshell.jpg上传进去即可

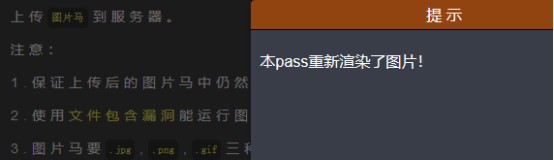

PASS16

还把图片给渲染了,也就是把用户上传生成新的文件,然后把用户提交的图片删除掉

用这张图直接过

PASS17

这里提示说要代码审计,也就是看看代码有没有什么问题

这些代码意思就是上传php文件到目录下再判断后缀是不是图片格式,如果不是再删除

利用条件竞争删除文件时间差绕过,不断请求资源,在删除文件之间请求该文件。PHP文件改成这样再上传

<?php fputs(fopen('../shell.php','w'),'<?php phpinfo(); ?>'); ?>

用burp捉包,选择爆破那个模块原包发送5000次,线程50

访问上传的文件

同样再发5000个请求包去访问未删除前的地址,一但成功则会生成一个shell文件

当请求页面返回200停止,此时由于我们代码理有生成shell文件,所以直接访问

PASS18

利用上传重命名竞争+Apache解析漏洞,成功绕过。

上传名字为18.php.7Z的文件,快速重复提交该数据包,会提示文件已经被上传

上传进去的文件是可以用菜刀连接的

PASS19

PASS20

先让我们审计代码,这句判断我们输入的数据是不是数组,是的话不进行操作,不是的话就以点作为分割符,分割数据成为数组,这就是我们的漏洞点了,我们要传入数组形式的话,前面的数组后缀是php解析我们的代码,后面jpg用来后台验证

PASS21

内容详情见靶场直接通过