Secret配置管理

1. 简介

- Secret 对象类型用来保存敏感信息,例如密码、OAuth 令牌和 ssh key。

- 敏感信息放在 secret 中比放在 Pod 的定义或者容器镜像中来说更加安全和灵活。

- Pod 可以用两种方式使用 secret:

作为 volume 中的文件被挂载到 pod 中的一个或者多个容器里。

当 kubelet 为 pod 拉取镜像时使用。

- Secret的类型:

Service Account:Kubernetes 自动创建包含访问 API 凭据的 secret,并自动修改 pod 以使用此类型的 secret。

Opaque:使用base64编码存储信息,可以通过base64 --decode解码获得原始数据,因此安全性弱。

kubernetes.io/dockerconfigjson:用于存储docker registry的认证信息。

2. 配置

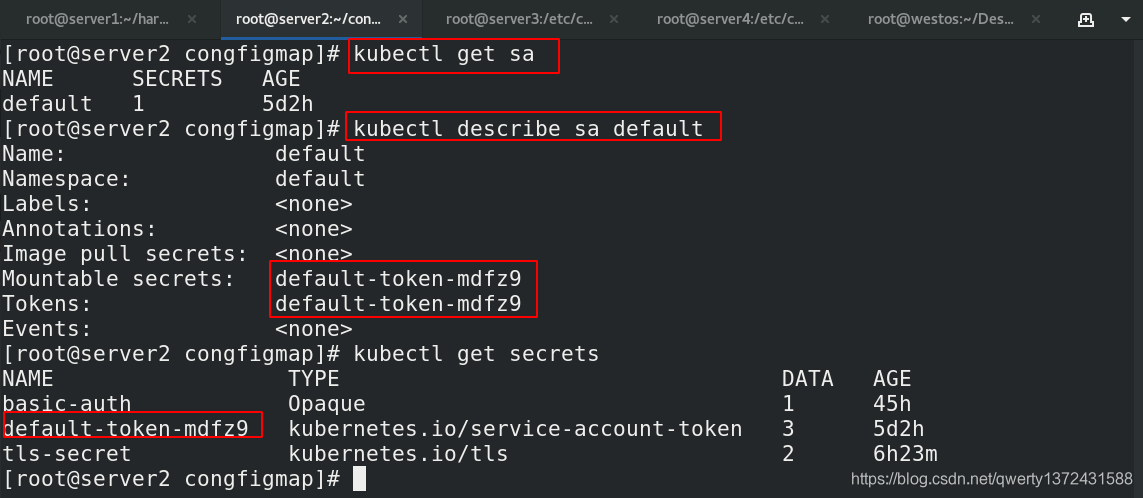

2.1 默认secret

- 每个namespace下有一个名为default的默认的ServiceAccount对象

- ServiceAccount里有一个名为Tokens的可以作为Volume一样被Mount到Pod里的Secret,当Pod启动时这个Secret会被自动Mount到Pod的指定目录下,用来协助完成Pod中的进程访问API Server时的身份鉴权过程。

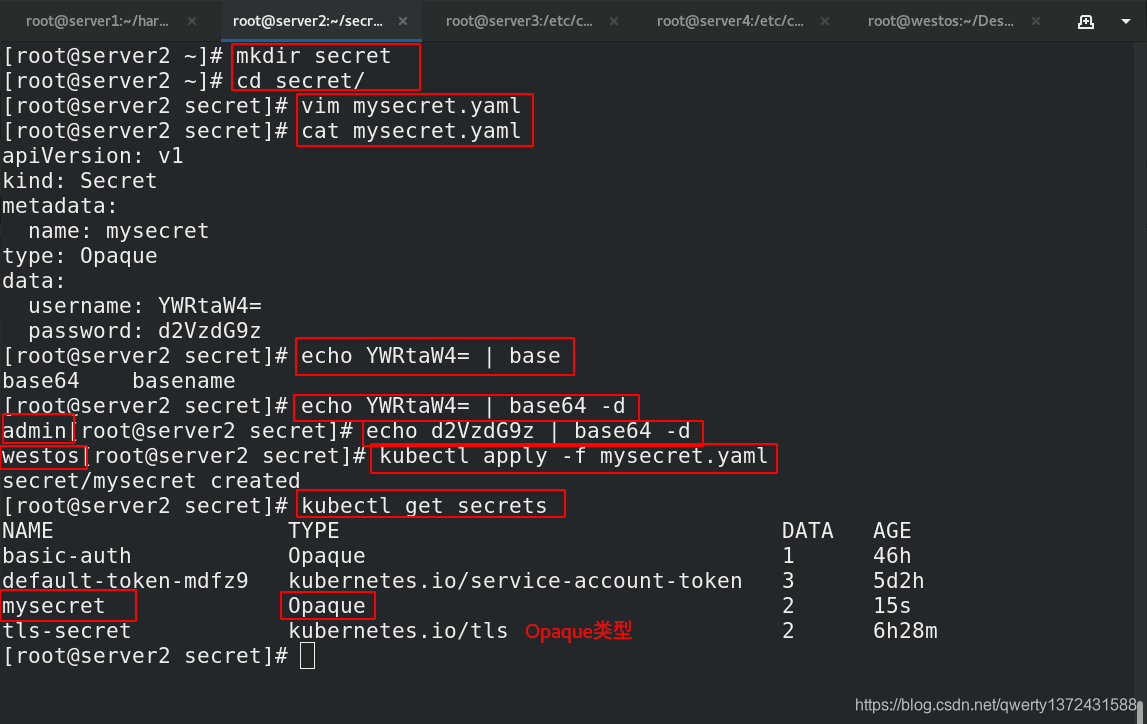

2.2 简单操作

[root@server2 ~]# mkdir secret

[root@server2 ~]# cd secret/

[root@server2 secret]# vim mysecret.yaml

[root@server2 secret]# cat mysecret.yaml

apiVersion: v1

kind: Secret

metadata:

name: mysecret

type: Opaque

data:

username: YWRtaW4=

password: d2VzdG9z

[root@server2 secret]# echo YWRtaW4= | base

base64 basename

[root@server2 secret]# echo YWRtaW4= | base64 -d

admin[root@server2 secret]# echo d2VzdG9z | base64 -d

westos[root@server2 secret]# kubectl apply -f mysecret.yaml ##应用

secret/mysecret created

[root@server2 secret]# kubectl get secrets

NAME TYPE DATA AGE

basic-auth Opaque 1 46h

default-token-mdfz9 kubernetes.io/service-account-token 3 5d2h

mysecret Opaque 2 15s

tls-secret kubernetes.io/tls 2 6h28m

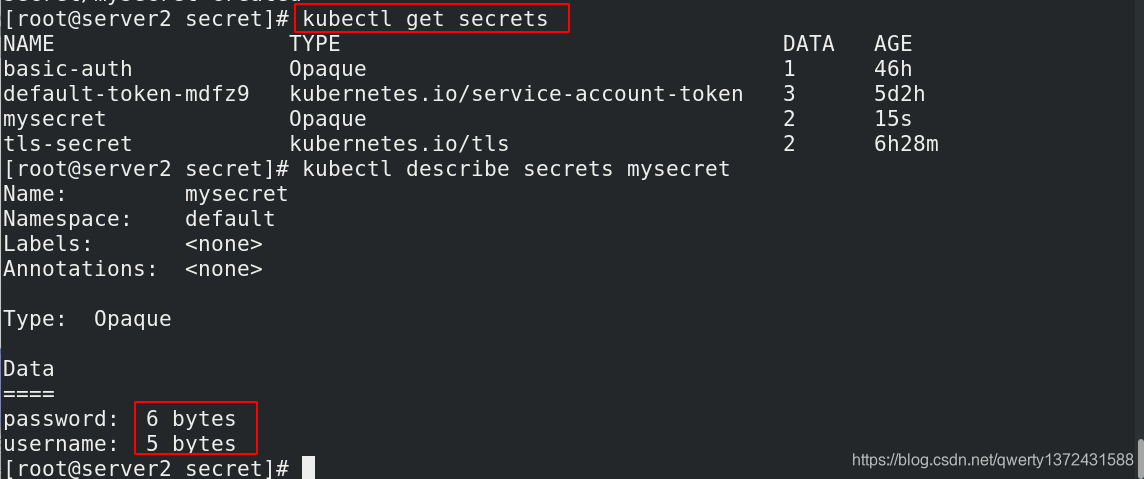

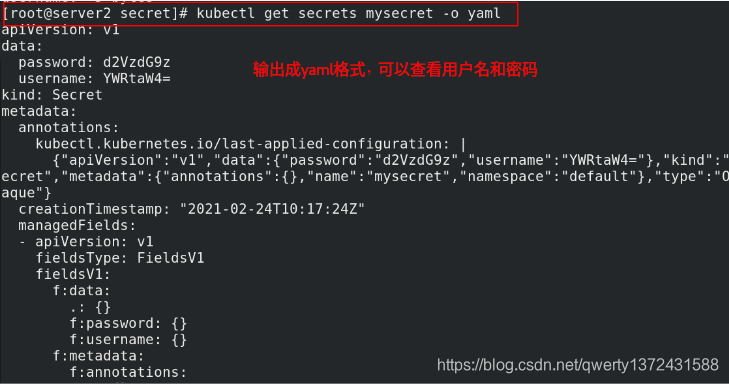

[root@server2 secret]# kubectl describe secrets mysecret ##查看详细信息

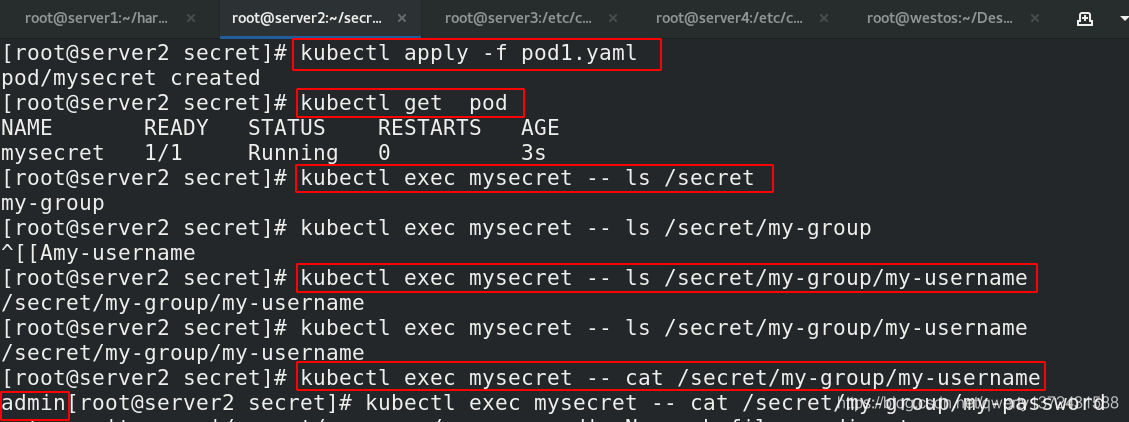

2.3 将Secret挂载到Volume,向指定路径映射secret密钥

[root@server2 secret]# vim pod1.yaml

[root@server2 secret]# cat pod1.yaml

apiVersion: v1

kind: Pod

metadata:

name: mysecret

spec:

containers:

- name: demo

image: myapp:v1

volumeMounts:

- name: secrets

mountPath: "/secret"

readOnly: true

volumes:

- name: secrets

secret:

secretName: mysecret

items:

- key: username

path: my-group/my-username

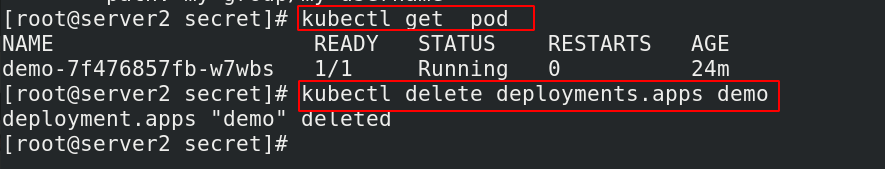

[root@server2 secret]# kubectl get pod

NAME READY STATUS RESTARTS AGE

demo-7f476857fb-w7wbs 1/1 Running 0 24m

[root@server2 secret]# kubectl delete deployments.apps demo

[root@server2 secret]# kubectl apply -f pod1.yaml

[root@server2 secret]# kubectl get pod

NAME READY STATUS RESTARTS AGE

mysecret 1/1 Running 0 3s

[root@server2 secret]# kubectl exec mysecret -- ls /secret

my-group

[root@server2 secret]# kubectl exec mysecret -- cat /secret/my-group/my-username

admin

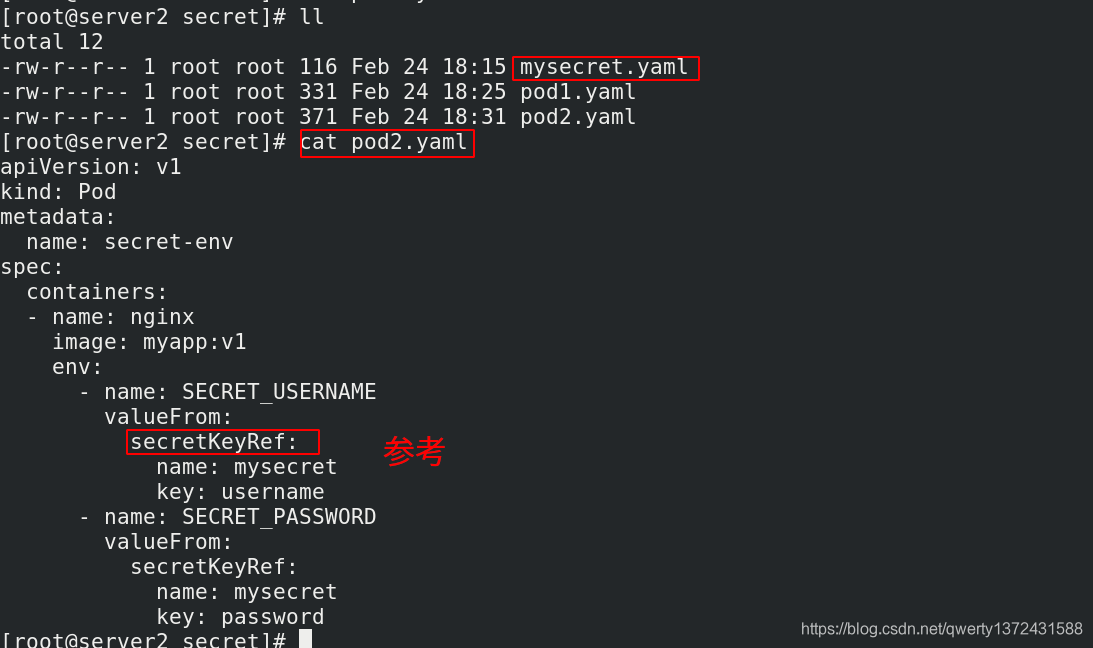

2.4 将Secret设置为环境变量

[root@server2 secret]# kubectl delete pod mysecret --force ##删除

[root@server2 secret]# cat pod2.yaml

apiVersion: v1

kind: Pod

metadata:

name: secret-env

spec:

containers:

- name: nginx

image: myapp:v1

env:

- name: SECRET_USERNAME

valueFrom:

secretKeyRef:

name: mysecret

key: username

- name: SECRET_PASSWORD

valueFrom:

secretKeyRef:

name: mysecret

key: password

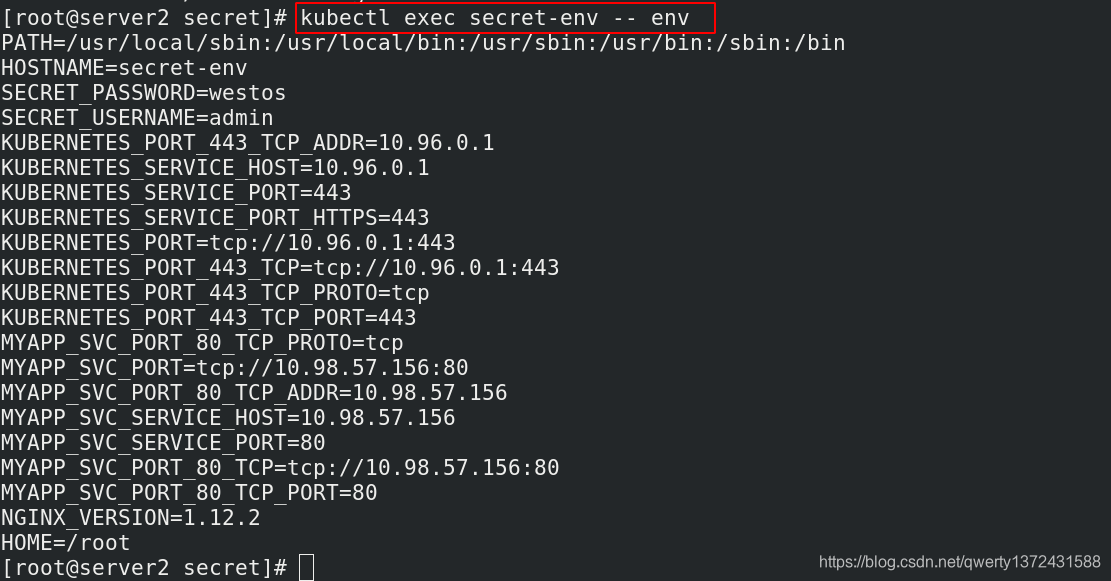

[root@server2 secret]# kubectl exec secret-env -- env ##查看环境变量

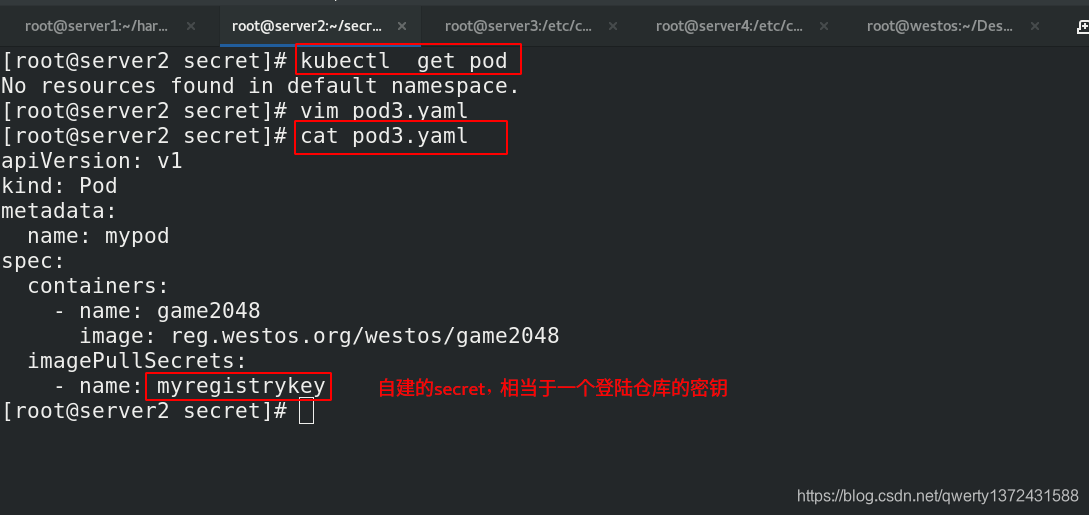

2.5 拉取未公开仓库镜像

## 1. 配置

[root@server2 secret]# kubectl delete pod secret-env --force ##删除

[root@server2 secret]# vim pod3.yaml

[root@server2 secret]# cat pod3.yaml

apiVersion: v1

kind: Pod

metadata:

name: mypod

spec:

containers:

- name: game2048

image: reg.westos.org/westos/game2048

imagePullSecrets: ##没有这一部分是拉取不成功的

- name: myregistrykey

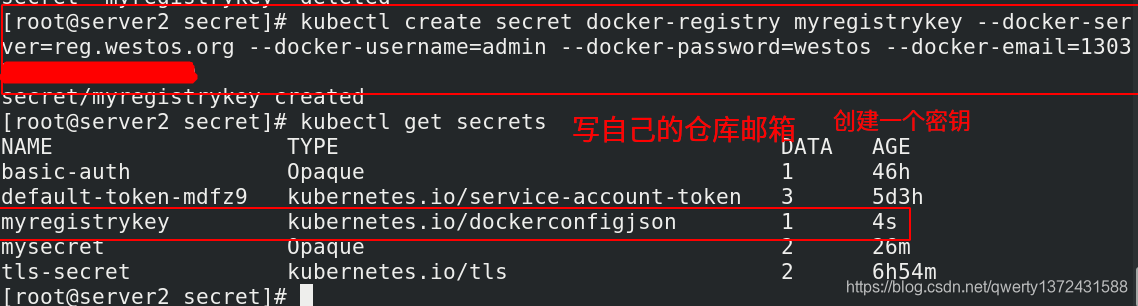

[root@server2 secret]# kubectl create secret docker-registry myregistrykey --docker-server=reg.westos.org --docker-username=admin --docker-password=westos --docker-email=自己仓库邮箱

[root@server2 secret]# kubectl get secrets

NAME TYPE DATA AGE

myregistrykey kubernetes.io/dockerconfigjson 1 4s

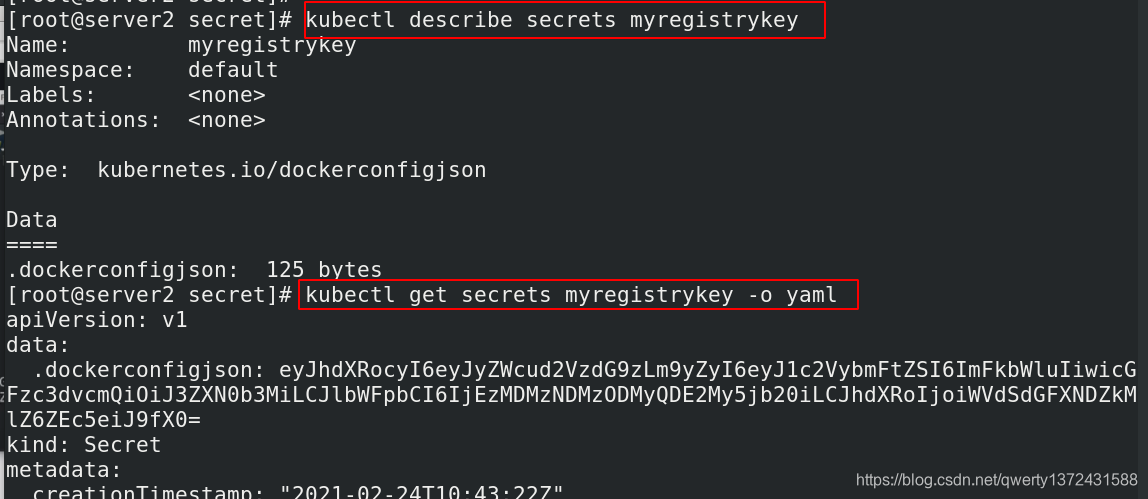

[root@server2 secret]# kubectl describe secrets myregistrykey

[root@server2 secret]# kubectl get secrets myregistrykey -o yaml

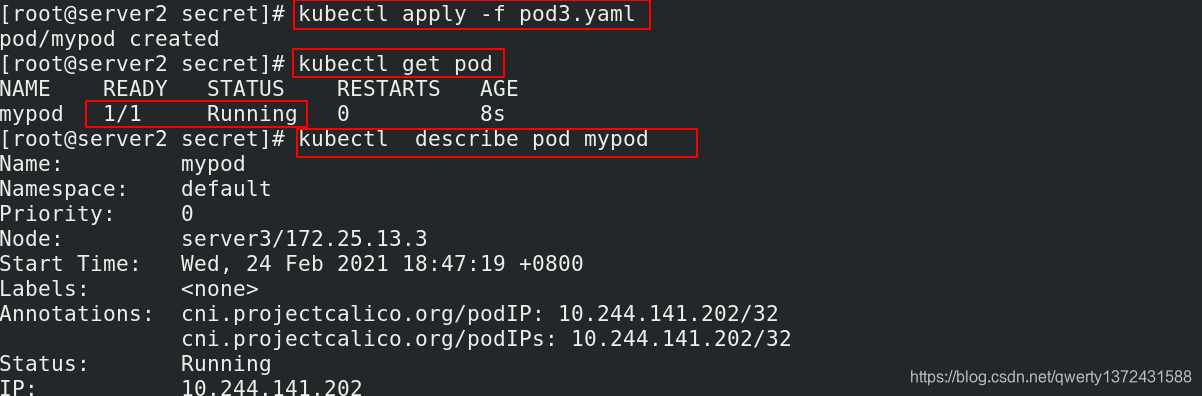

## 1. 测试是否拉取成功

[root@server2 secret]# kubectl apply -f pod3.yaml

[root@server2 secret]# kubectl get pod

NAME READY STATUS RESTARTS AGE

mypod 1/1 Running 0 8s

[root@server2 secret]# kubectl describe pod mypod ##查看是否拉取成功的详细信息