k8s监控

1. kubernetes容器资源限制

1.1 简介

-

Kubernetes采用request和limit两种限制类型来对资源进行分配。

request(资源需求):即运行Pod的节点必须满足运行Pod的最基本需求才能运行Pod。

limit(资源限额):即运行Pod期间,可能内存使用量会增加,那最多能使用多少内存,这就是资源限额。 -

资源类型:

CPU 的单位是核心数,内存的单位是字节。

一个容器申请0.5个CPU,就相当于申请1个CPU的一半,你也可以加个后缀m 表示千分之一的概念。比如说100m的CPU,100豪的CPU和0.1个CPU都是一样的。

内存单位:

K、M、G、T、P、E #通常是以1000为换算标准的。

Ki、Mi、Gi、Ti、Pi、Ei #通常是以1024为换算标准的。

1.2 kubernetes容器资源限制操作

1.2.1 内存限制示例

[root@server1 harbor]# docker tag progrium/stress reg.westos.org/library/stress ##下载镜像

[root@server1 harbor]# docker push reg.westos.org/library/stress

[root@server2 limit]# vim pod.yml

[root@server2 limit]# cat pod.yml

apiVersion: v1

kind: Pod

metadata:

name: memory-demo

spec:

containers:

- name: memory-demo

image: stress ##这个镜像可以直接模拟资源的使用

args:

- --vm

- "1"

- --vm-bytes

- 200M ##使用200M

resources:

requests:

memory: 50Mi

limits:

memory: 100Mi ##限制200M

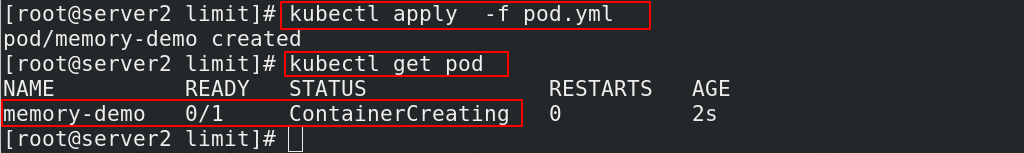

[root@server2 limit]# kubectl apply -f pod.yml

pod/memory-demo created

[root@server2 limit]# kubectl get pod

NAME READY STATUS RESTARTS AGE

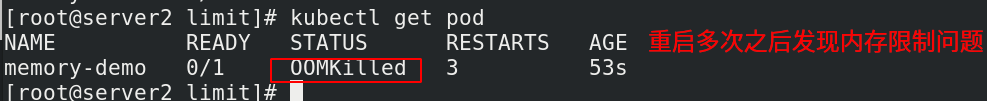

memory-demo 0/1 OOMKilled 3 53s

##解释

#如果容器超过其内存限制,则会被终止。如果可重新启动,则与所有其他类型的运行时故障一样,kubelet 将重新启动它。

#如果一个容器超过其内存请求,那么当节点内存不足时,它的 Pod 可能被逐出。

1.2.2 CPU限制

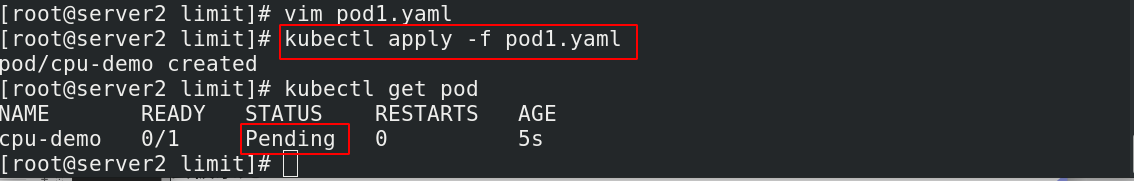

## 调度失败是因为申请的CPU资源超出集群节点所能提供的资源,但CPU 使用率过高,不会被杀死

[root@server2 limit]# vim pod1.yaml

[root@server2 limit]# cat pod1.yaml

apiVersion: v1

kind: Pod

metadata:

name: cpu-demo

spec:

containers:

- name: cpu-demo

image: stress

resources:

limits:

cpu: "10"

requests:

cpu: "5"

args:

- -c

- "2"

[root@server2 limit]# kubectl apply -f pod1.yaml

pod/cpu-demo created

[root@server2 limit]# kubectl get pod

NAME READY STATUS RESTARTS AGE

cpu-demo 0/1 Pending 0 5s

1.2.3 为namespace设置资源限制

默认资源限制

##LimitRange 在 namespace 中施加的最小和最大内存限制只有在创建和更新 Pod 时才会被应用。改变 LimitRange 不会对之前创建的 Pod 造成影响。

[root@server2 limit]# vim ns-limit.yaml

[root@server2 limit]# cat ns-limit.yaml

apiVersion: v1

kind: LimitRange ##limit限制

metadata:

name: limitrange-demo

spec:

limits:

- default:

cpu: 0.5

memory: 512Mi

defaultRequest:

cpu: 0.1

memory: 256Mi

max:

cpu: 2

memory: 1Gi

min:

cpu: 0.1

memory: 100Mi

type: Container

[root@server2 limit]# kubectl apply -f ns-limit.yaml

[root@server2 limit]# kubectl get limitranges

[root@server2 limit]# kubectl describe limitranges limitrange-demo

Name: limitrange-demo

Namespace: default

Type Resource Min Max Default Request Default Limit Max Limit/Request Ratio

---- -------- --- --- --------------- ------------- -----------------------

Container memory 100Mi 1Gi 256Mi 512Mi -

Container cpu 100m 2 100m 500m -

[root@server2 limit]# kubectl run demo --image=myapp:v1

[root@server2 limit]# kubectl get pod

NAME READY STATUS RESTARTS AGE

demo 1/1 Running 0 5s

[root@server2 limit]# kubectl describe pod demo ##查看默认分配的资源限制

为namespace设置资源限制

- 创建的ResourceQuota对象将在default名字空间中添加以下限制:

每个容器必须设置内存请求(memory request),内存限额(memory limit),cpu请求(cpu request)和cpu限额(cpu limit)。

所有容器的内存请求总额不得超过1 GiB。

所有容器的内存限额总额不得超过2 GiB。

所有容器的CPU请求总额不得超过1 CPU。

所有容器的CPU限额总额不得超过2 CPU。

[root@server2 limit]# vim quota.yaml

[root@server2 limit]# cat quota.yaml

apiVersion: v1

kind: ResourceQuota

metadata:

name: mem-cpu-demo

spec:

hard:

requests.cpu: "0.5"

requests.memory: 512Mi

limits.cpu: "2"

limits.memory: 2Gi

[root@server2 limit]# kubectl apply -f quota.yaml

[root@server2 limit]# kubectl get resourcequotas ##查看状态

NAME AGE REQUEST LIMIT

mem-cpu-demo 10s requests.cpu: 100m/500m, requests.memory: 256Mi/512Mi limits.cpu: 500m/2, limits.memory: 512Mi/2Gi

[root@server2 limit]# kubectl get pod

NAME READY STATUS RESTARTS AGE

demo 1/1 Running 1 137m

[root@server2 limit]# kubectl describe resourcequotas mem-cpu-demo ##查看使用信息

Name: mem-cpu-demo

Namespace: default

Resource Used Hard

-------- ---- ----

limits.cpu 500m 2

limits.memory 512Mi 2Gi

requests.cpu 100m 500m

requests.memory 256Mi 512Mi

为 Namespace 配置Pod配额

[root@server2 limit]# vim quota.yaml

[root@server2 limit]# cat quota.yaml

apiVersion: v1

kind: ResourceQuota

metadata:

name: mem-cpu-demo

spec:

hard:

requests.cpu: "0.5"

requests.memory: 512Mi

limits.cpu: "2"

limits.memory: 2Gi

---

apiVersion: v1

kind: ResourceQuota

metadata:

name: pod-demo

spec:

hard:

pods: "2" ##限制2个pod

[root@server2 limit]# kubectl apply -f quota.yaml

[root@server2 limit]# kubectl run nginx --image=myapp:v1

pod/nginx created

[root@server2 limit]# kubectl run nginx1 --image=myapp:v1 ##第三个出错

Error from server (Forbidden): pods "nginx1" is forbidden: exceeded quota: mem-cpu-demo, requested: requests.memory=256Mi, used: requests.memory=512Mi, limited: requests.memory=512Mi

[root@server2 limit]# kubectl get pod

NAME READY STATUS RESTARTS AGE

demo 1/1 Running 1 144m

nginx 1/1 Running 0 10s