在pikachu平台中,XSS漏洞主要有:

1、反射型xss(get)

2、反射型xss(post)

3、存储型xss

4、DOM型xss

5、DOM型xss-x

6、xss之盲打

7、xss之过滤

8、xss之htmlspecialchars

9、xss之href输出

10、xss之js输出

首先我们大概了解一下什么是XSS漏洞。XSS漏洞是一种发生在前端浏览器端的漏洞,所以其危害的对象也是前端用户。形成XSS漏洞的主要原因是程序对输入和输出没有做合适的处理,导致“精心构造”的字符输出在前端时被浏览器当作有效代码解析执行从而产生危害。

3、存储型XSS

该漏洞存在于用户输入数据并将应用显示的所有关键点保存至后台的地方,典型的输入案例有:用户属性页面、购物车、文件管理、应用设置/首选项、论坛/消息公告板、博客、日志。

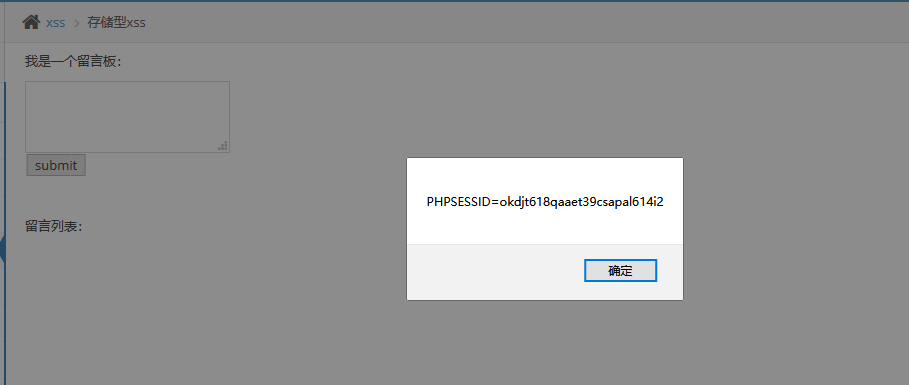

在测试平台中,我们在留言板中写入:

提交以后,此时会返回页面,就会执行该脚本:

从以下代码中可以看出,输入的内容被存储到了数据库中: