快去更新!Typecho <= 1.2.0 版本评论爆出严重可直接利用的存储型 XSS 漏洞可以轻松拿 shell

无意中随手看了下 Typecho 的 GitHub 更新提交记录 Commits,看见一条 fix 修复于是就点开看了一下 立马拉了一份最新代码更新然后群里发一条消息预警。

影响版本:

漏洞影响版本:Typecho <= 1.2.0

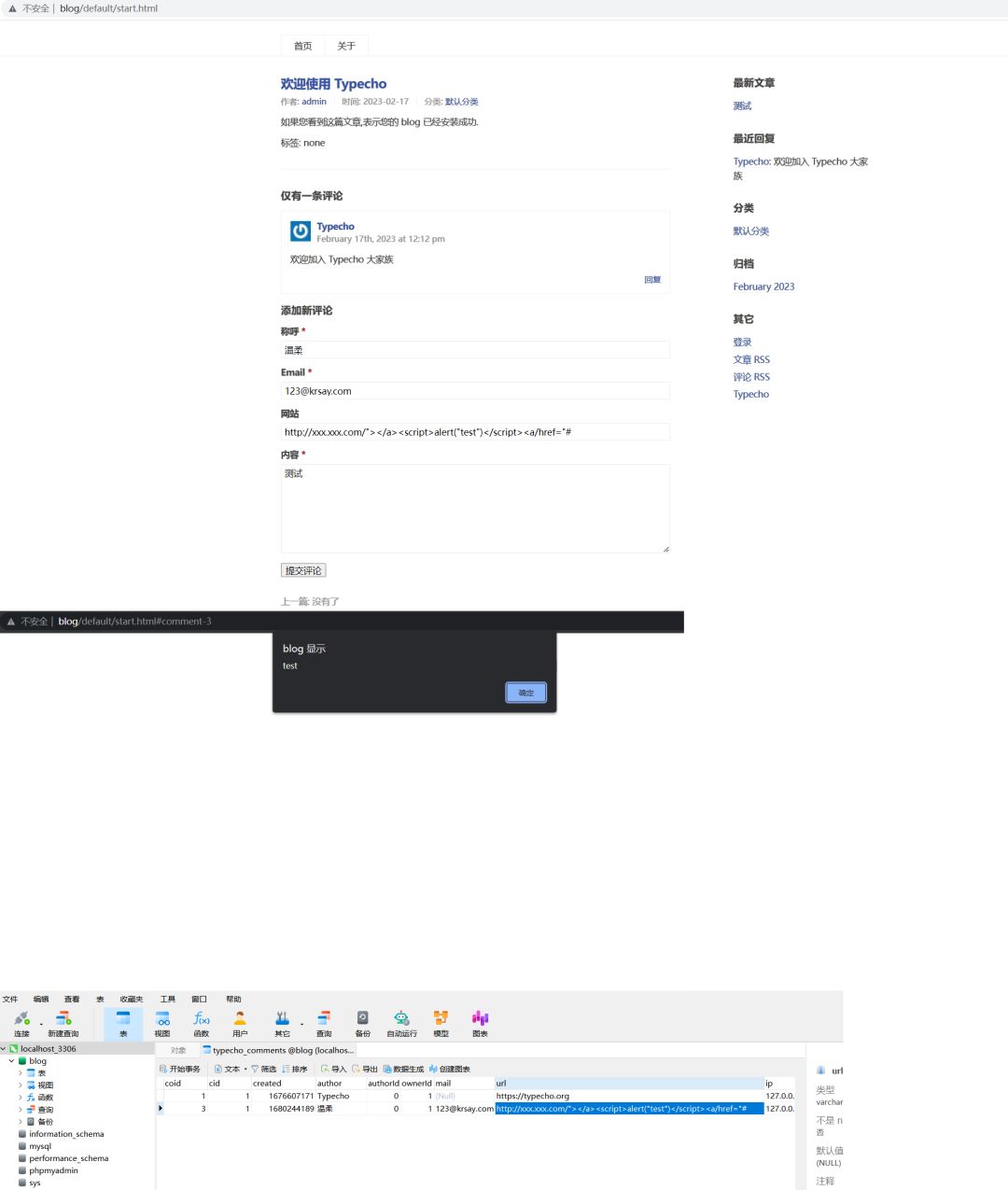

漏洞复现:

已知 POC:

此漏洞现有公开的 POC 两个功能:

扫描二维码关注公众号,回复:

14810024 查看本文章

1、获取 cookie

2、404.PHP 写入一句话 shell

不像之前的两个后台 XSS 这个漏洞危险性很高可以直接前台拿 shell 而且有人给出了具体 POC 可以 404 页面挂一句话木马。

安全建议:

更新最新版:https://github.com/typecho/typecho/releases/tag/v1.2.1-rc

当前最新版 1.2.1-rc 已经修复此漏洞,大家应该尽快更新到最新版本。

另外建议应安装或者启用 WAF 防火墙这样可以避免大部分扫描器扫描和过滤 XSS、SQL 等安全问题。