中华人民共和国网络安全法

阅读本文前,请熟读并遵守中华人民共和国网络安全法:

http://gkhy.jiujiang.gov.cn/zwgk_228/jc/zcwj/202006/P020200618385401918830.pdf

简介

莫得简介

xhydra

xhydra(x九头蛇)一款支持多协议的账户,密码,口令的爆破软件

我们只需要在kali的终端中输入xhydra,就可以使用xhydra了

target

这个界面主要是设置目标地址,端口,协议,选择输出参数

passwords

设置用户名,密码字字典,这里使用系统自带的字典

- Username:/usr/share/wfuzz/wordlist/others/names.txt

- Password:/usr/share/wfuzz/wordlist/others/common_pass.txt

tuning

设置线程数,超时时间,设置代理,这里默认配置

start

点击下面的start就可以开始扫描了,当然,肯定是什么也扫不出来,所以回到上面把用户名密码设置靶机的真实的用户吗,然后一下就扫到了,当然真实情况下你需要自己制作字典

成功的账户面会加粗显示

弱口令

弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险,因此不推荐用户使用。

超级弱口令工具

说明

工具采用C#开发,需要安装.NET Framework 4.0,工具目前支持SSH、RDP、SMB、MySQL、SQLServer、Oracle、FTP、MongoDB、Memcached、PostgreSQL、Telnet、SMTP、SMTP_SSL、POP3、POP3_SSL、IMAP、IMAP_SSL、VNC、Redis等服务的弱口令检查工作。

下载连接:

链接:https://pan.baidu.com/s/1GtT8D43HOFZnarXQA2diAA

提取码:ubxo

失效留言

简单使用

压缩包中带了实用说明,这里简单演示

- 目标:可以只写一个,也可以导入文件,文件格式为一行一个ip

- 选择只解析一个账户,成功一个后不再继续解析

- 账户:选择自带的用户字典

- 密码:选择自带的密码字典

- 超时,线程,端口扫描,根据情况选择

- 左边选择爆破的协议,这里选择ssh协议

- 点击开始检查,可以在下方查看进度

字典制作

crunch

字典生成工具,尤其针对一些有特定规律的账号,如学号,员工号

其主要参数如下

- min:(必选)最小字符串长度

- max:(必选)最大字符串长度

- -o:将生成的字典保存到指定文件

- -t:指定密码输出的格式

- -p:指定元素组合

特殊字符: - %:代表数字

- ^:代表特殊符号

- @:代表小写字母

- ,:代表大写字母

命令使用

//下面命令表示,用26个英文字母组合,最小两位,最大6位,重定向输出到文件1.txt中

crunch 2 4 >1.txt

//下面命令

//-t表示格式化输出,按照它后面的内容进行格式化

//abc^%,@ 表示前三个字母为abc+一个特出字符+一个数据+一个小写字母+一个大写字母

crunch 7 7 -t abc^%,@ >2.txt

//指定库文件生成

//-f /usr/share/crunch/charset.lst hex-lower 表示指定库文件charset.lst 中的hex-lower内容生成密码字典

//-o 输出到指定文件

crunch 6 6 -f /usr/share/crunch/charset.lst hex-lower -o 3.txt

//表示生成内容指定为0123456789,默认是26个英文字母

crunch 6 6 0123456789 -o 4.txt

//-p abc 123 def 按照这三个字符串随机组合的方式生成

crunch 3 3 -p abc 123 def> 5.txt

john

john 用于在已知密文的情况下,破解明文,支持目前大多数的加密算法。

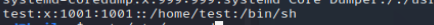

//首先声明一个用户,并设置密码

sudo useradd test

sudo passwd test

//查看用户信息文件

cat /etc/passwd

依次对应

用户名:密码(加密了):uid:gid:用户文件路径:shell

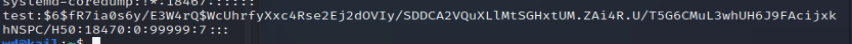

//查看密码文件

sudo cat /etc/shadow

这里是密码密文,将其粘贴处理,复制到一个文件中test.txt

在终端中,运行

sudo john test.txt

出现破解密码

注意:当密码特别复杂时,破解时间将会非常长,并且john并不保证一定能够破解出来

未完待续…