ACL原理和实验

文章目录

acl原理

定义

访问控制列表ACL(Access Control List)是由一系列规则组成的集合,ACL通过这些规则对报文进行分类,从而使设备可以对不同类报文进行不同的处理。

访问控制列表的工作原理

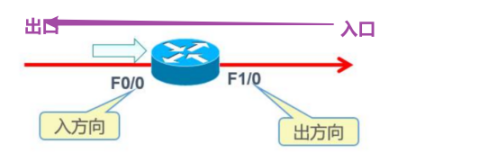

访问控制列表在接口应用的方向

出:已经过路由器的处理,正离开路由器接口的数据包

入:已到达路由器接口的数据包,将被路由器处理

列表应用到接口的方向与数据方向有关

出口的设置是对下一个接口的设置

访问控制列表

读取第三层、第四层包头信息

根据预先定义好的规则对包进行过滤

ip报头 : 源地址、目的地址

TCP报头: 源端口、目的端口

访问控制列表利用这4个元素定义的规则

ACL的规则匹配

报文到达设备时,设备从报文中提取信息,并将该信息与ACL中的规则进行匹配,只要有一条规则和报文匹配,就停止查找,称为命中规则。查找完所有规则,如果没有符合条件的规则,称为未命中规则。

ACL的规则分为“permit”(允许)规则和“deny”(拒绝)规则。

综上所述,ACL可以将报文分成三类:

命中“permit”规则的报文

命中“deny”规则的报文

未命中规则的报文

访问控制列表分类

-

标准访问控制列表

基于源ip地址过滤数据包

列表号:2000——2999 -

扩展访问控制列表

基于源ip地址、目的ip地址、指定协议、端口和标志来过滤数据包

扩展访问控制列表的访问控制表号是3000——3999 -

命名访问控制列表

命令访问控制列表允许在标准和扩展访问控制列表中使用名称代替表号

扩展列表例子————扩展ACL应该在靠近源的地方

一、实验拓扑图

二、实验环境

- ensp

- window 10

路由器应使用R3260普通路由无法设置acl

三、实验需求

需求1:VLAN10 和VLAN20 无法互通

需求2:VLAN10 和VLAN20 无法访问ftp登录

四、实验步骤

SW1配置

sysname SW1

vlan batch 10 20

interface Ethernet0/0/1

port link-type access

port default vlan 10

interface Ethernet0/0/2

port link-type access

port default vlan 20

interface Ethernet0/0/3

port link-type access

port default vlan 10

interface Ethernet0/0/4

port link-type access

port default vlan 20

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/2

R1配置

acl 2000 是设置需求一配置

sysname R1

acl 2000

rule deny source 192.168.10.0 0.0.0.255 //设置acl2000的策略

rule permit source any

interface GigabitEthernet0/0/0.1 //设置单臂路由VLAN10

dot1q termination vid 10

ip address 192.168.10.1 255.255.255.0

arp broadcast enable

interface GigabitEthernet0/0/0.2 //设置单臂路由VLAN20

dot1q termination vid 20

ip address 192.168.20.1 255.255.255.0

traffic-filter outbound acl 2000 //调用acl2000策略

arp broadcast enable

interface GigabitEthernet0/0/1

ip address 12.1.1.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 //设置默认路由

R2配置

acl 3000 是设置需求二的配置

sysname R2

acl 3000

rule 5 deny tcp source 12.1.1.1 0 destination 202.10.100.100 0 destination-port eq 20

rule 10 deny tcp source 12.1.1.1 0 destination 202.10.100.100 0 destination-port eq 21

rule permit ip source any destination any //设置策略之后,设置其他流量通过

interface GigabitEthernet0/0/0

ip address 12.1.1.2 255.255.255.0

interface GigabitEthernet0/0/1

ip address 202.10.100.1 255.255.255.0

traffic-filter outbound acl 3000 //出口调用策略

ip route-static 192.168.10.0 255.255.255.0 12.1.1.1 //设置静态路由

ip route-static 192.168.20.0 255.255.255.0 12.1.1.1

PC1

VLAN10

ip add 192.168.10.10

mask 255.255.255.0

gateway 192.168.10.1

PC2

VLAN20

ip add 192.168.20.10

mask 255.255.255.0

gateway 192.168.20.1

PC3

VLAN10

ip add 192.168.10.20

mask 255.255.255.0

gateway 192.168.10.1

PC4

VLAN20

ip add 192.168.20.20

mask 255.255.255.0

gateway 192.168.20.1

server服务

全网通验证

验证需求一

VLAN10 和VLAN20 无法互通

验证需求2

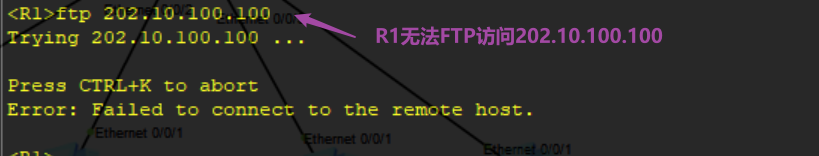

R1无法访问ftp登录

没有配置acl 3000,R1 可以使用ftp访问202.10.100.100服务器

配置acl 3000之后R1无法ftp访问server