背景

在一些企业网络规划时,为了企业业务安全,要求不同不问对服务器有不同的权限

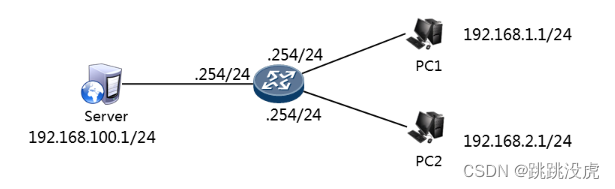

例如:要求PC1不能访问server、PC2允许访问Server,允许其他流量互通

现网中,实现流量访问控制的方法有两种

- 控制路由条目:在数据包转发路径上的三层设备上,通过路由策略,拒绝路由条目,从而确保数据包无法互通

- 控制数据包转发-在数据包转发的路径上的任何一个设备的接口下,调用专门的 “流量控制工具”,比如ACL

ACL概述

ACL(Access Control List),访问控制列表

- 主要用于在总舵类型的数据包中,匹配/抓取感兴趣的数据

- 列表中可包含多个规则,不同规则通过规则号进行区分

- 每个规则都包含:动作和条件 两部分内容

- 动作分为:允许(permit)和拒绝(deny)

- 条件分为:地址(address)和通配符(wildcard bits)

- ACL必须先配置,再调用,并且在端口调用时时有方向的

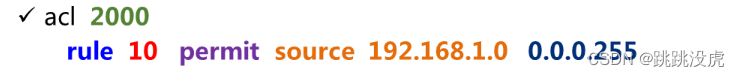

举例:

- Source,表示当前规则检查的是数据包的‘源’地址

- 源IP地址,表示源IP地址的范围

- 通配符,表示的是与源IP地址对应的通配符

ACL类型

三层ACL:检查的是数据的三层头部信息以及后面的其它协议头部信息;

- 基本ACL:在匹配数据包时,只能匹配数据包的IP地址,匹配数据包不精准

- 表示方法:通过ID表示取值空间为2000-2999

- 表示方法:通过名字表示,后面跟一个ACL的类型basic(基本)

- 高级ACL:在匹配数据包时,可以同时匹配数据包的源IP、目标IP、协议号、源端口、目标端口。匹配数据包非常精准

- 表示方法:通过ID表示,取值空间是3000-3999

- 表示方法:通过名字表示,后面可以跟一个ACL的类型advanced(高级)

二层ACL:检查的是数据包的二层头部

- 二层头部包含的内容是:源MAC地址、目标MAC地址、类型、VLAN ID

基本ACL配置

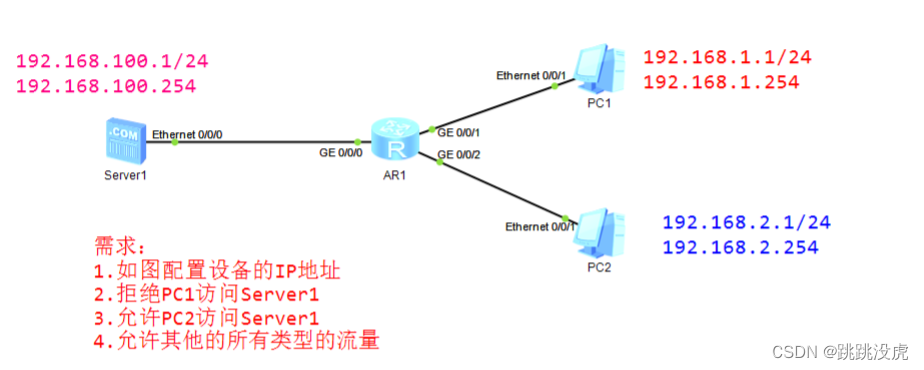

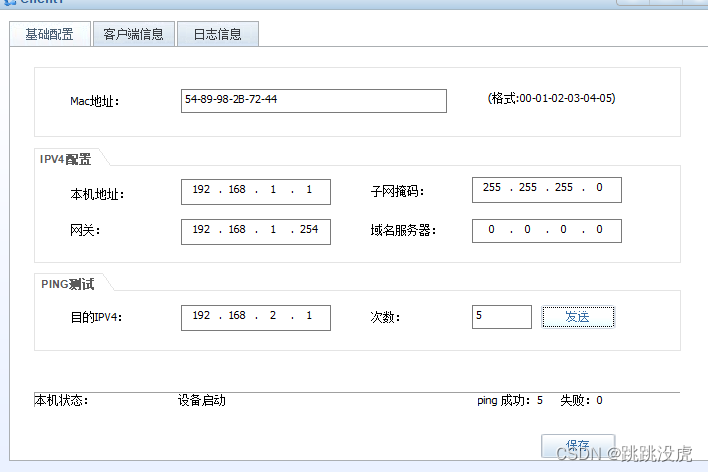

如图图配置服务器PC机IP地址以及网关地址

拒绝PC1访问Server

[Huawei]acl 2000

[Huawei-acl-basic-2000]rule 10 deny source 192.168.1.1 0.0.0.0

[Huawei-acl-basic-2000]quit

在接口上调用ACL 2000

[Huawei]interface gi0/0/0

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 2000

[Huawei-GigabitEthernet0/0/0]解释:

acl 2000

rule 10 deny source 192.168.99.0 0.0.0.255

该条目的含义是:

拒绝那些源IP地址的前面的3个字节是 192.168.99 的那些数据包。

也就是源IP地址为:

192.168.99.0 - 192.168.99.255 的这 256 个IP地址。

通配符特点:wildcard bits【只有ACL中才会用】

-关注的是0对应的某些位

-不关注1对应的某些位

-0和1的位置,是随意的

可以长的像掩码一样,比如 255.255.0.0

可以长的像反掩码一样,比如 0.0.255.255

可以既不像掩码也不像反掩码,比如 0.255.0.255高级ACL配置

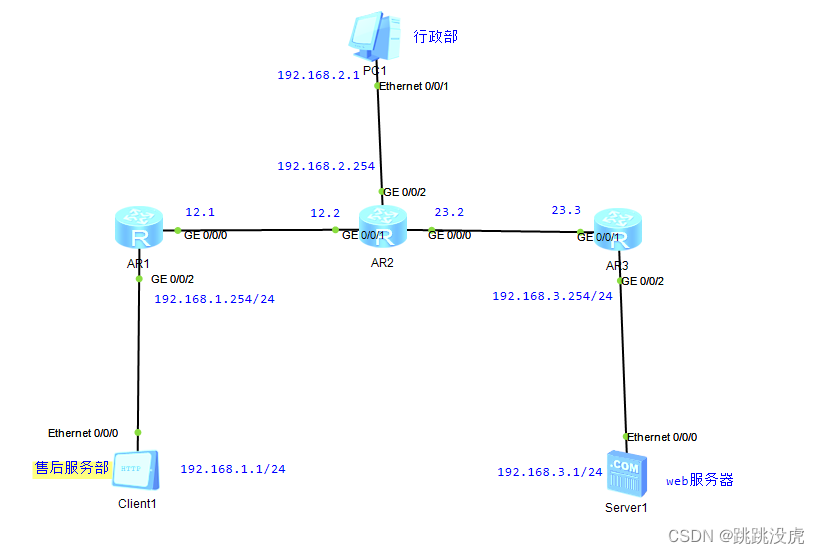

配置需求

- 如图配置IP地址,配置路由,确保各设备互通

- 售后部仅仅能访问Server1上的Web服务,不能访问其他服务

- 售后部可以访问行政部的所有设备的任何服务

- 除上述权限外,售后部不能访问网络中的其他任何地方

配置思路

- 配置行政部,售后服务部,web服务器ip地址,网关

- 配置路由器IP地址,配置路由,确全网互通。

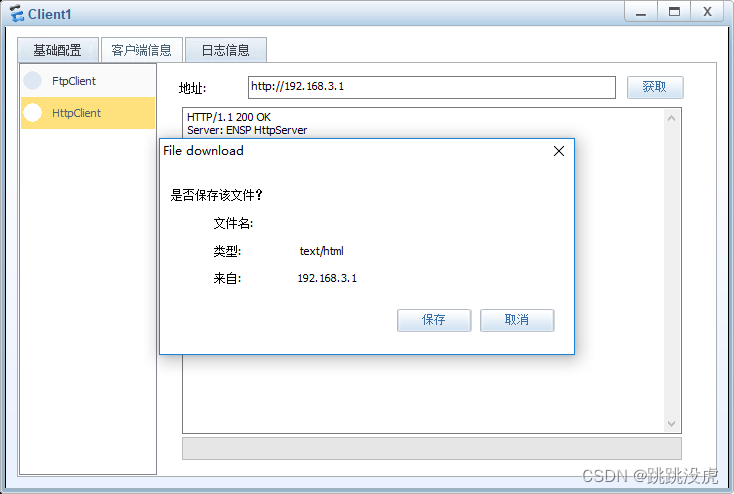

- 配置web服务器:指定web服务器目录。启动web服务

- 在R1上配置并调用ACL

[R1] acl 3000

[R1-acl-adv-3000]rule 10 permit tcp source 192.168.1.1 0 destination 192.168.3.1 0 destination-port eq 80

[R1-acl-adv-3000]rule 20 permit ip source 192.168.1.1 0 destination 192.168.2.0 0.0.0.255

[R1-acl-adv-3000]rule 30 deny ip source 192.168.1.1 0 destination any[R1] interface gi0/0/2

[R1-GigabitEthernet0/0/2] traffic-filter inbound acl 3000 //在该接口入向调用ACL验证

售后服务部不能访问网络中的任何节点。

总结:

1.其实任何类型的ACL最后,存在的那个隐含的条目,是:拒绝所有。

2.在华为设备上,只有当ACL和 traffic-filter 结合使用的时候,最后才是允许所有。