打开题目链接

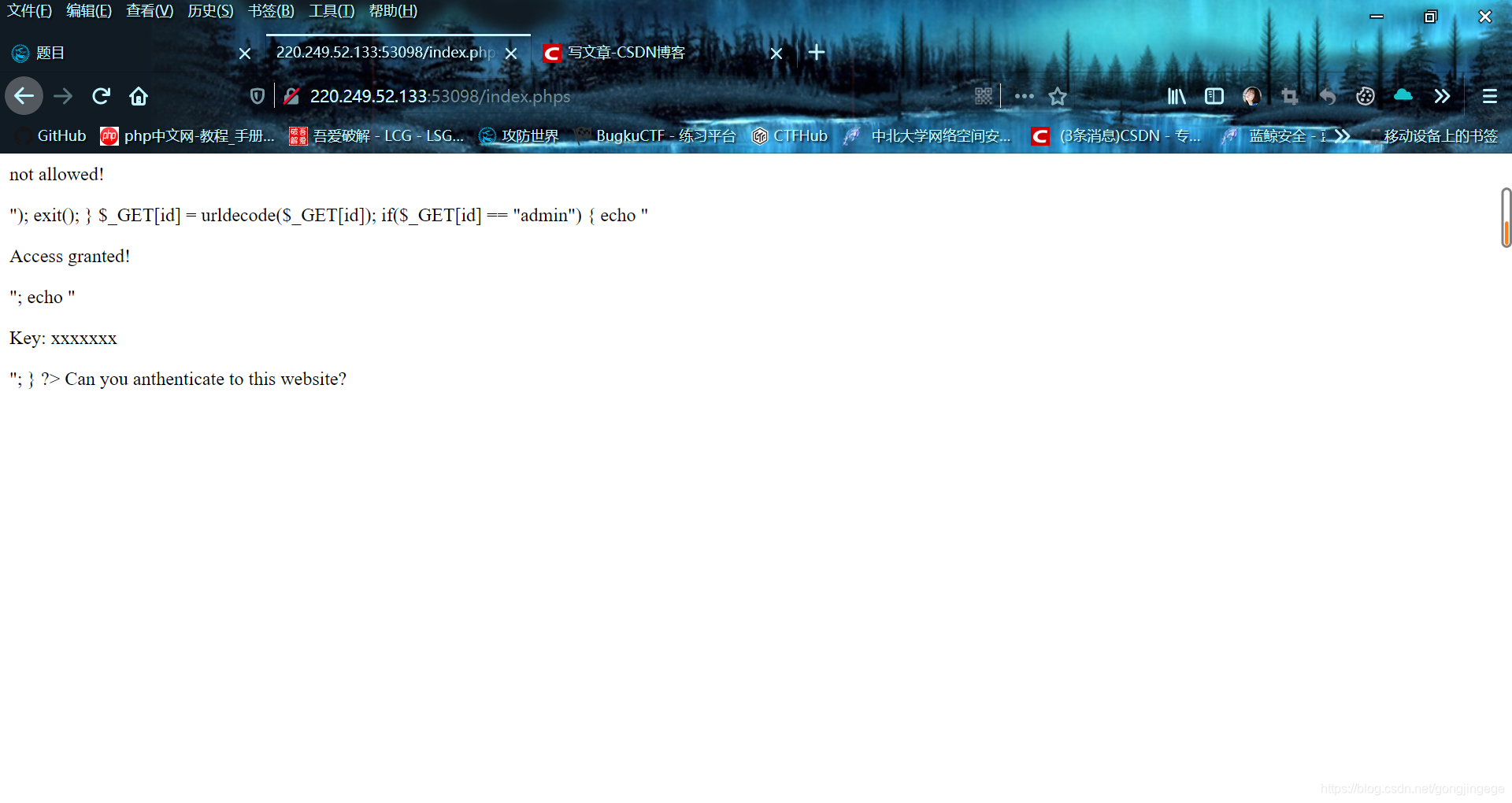

查看源码,抓包都没有发现

发现在url后加上index.phps源码泄露

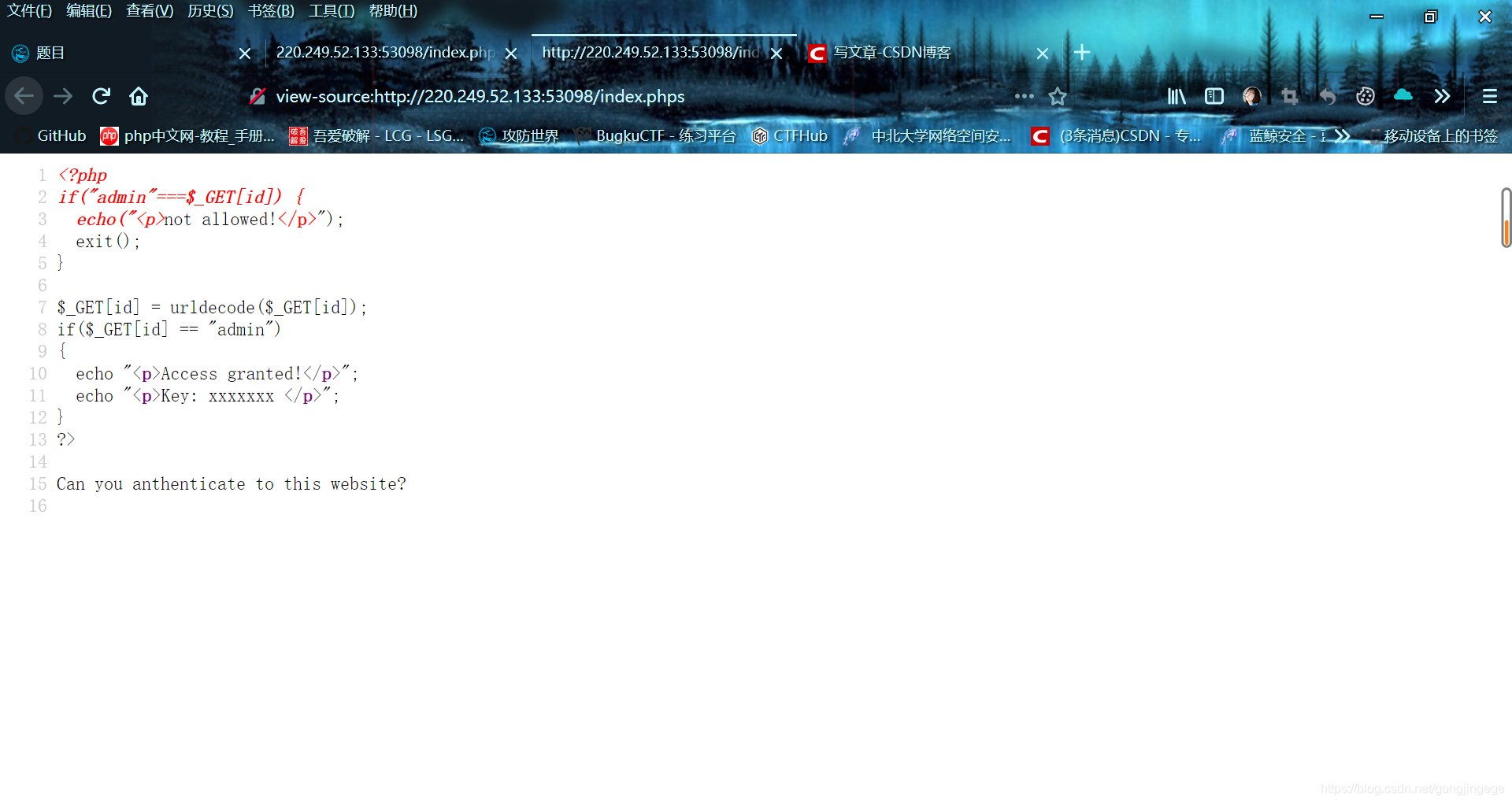

查看源码

查看源码

这里得会一点php语法

这里得会一点php语法

要求admin不能等于get传过来的值,又要求在get传过来的值经过urldecode后等于admin

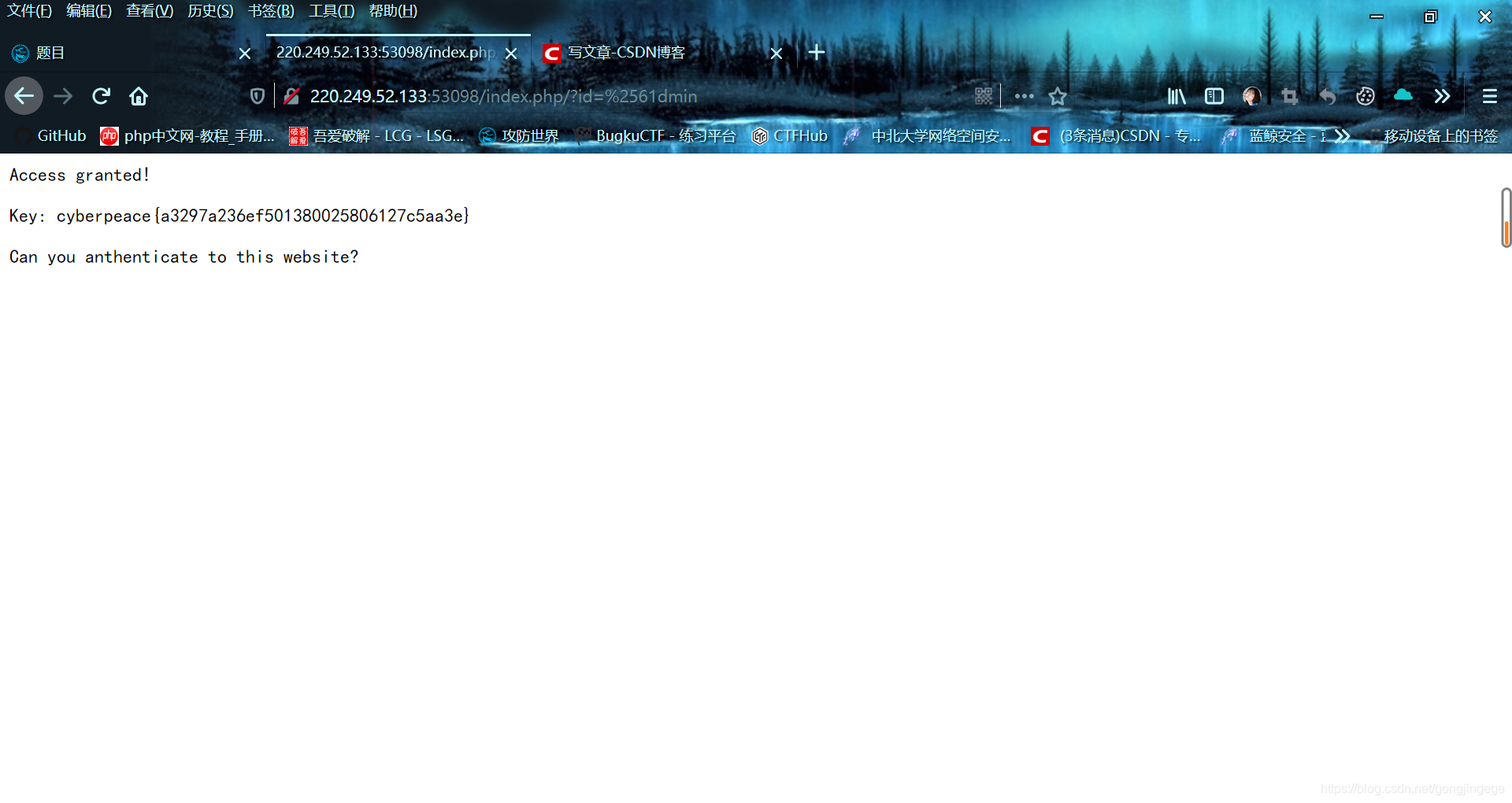

所以payload: http://220.249.52.133:53098/index.php/?id=%2561dmin

(

get到id时,浏览器会对非ASCII字符自动进行一次urldecode

自己再加一个urldecode,等于是两次

第一次: %2561dmin变成%61dmin (%25变成%)

第二次: %61dmin变成admin (%61变成a)

)

得到flag

知识点:index.phps不了解,urldecode,代码审计