声明

仅作为学习分享,未展示具体代码

本人比较菜,这次做的是七麦网 analysis 参数的获取,不足之处请评论指出

目标

首先看看我们的目标

这个就是我们的目标了

https://www.qimai.cn/zhuanlan

分析

首先,我们ctrl+shift+f全局搜索 analysis 参数,发现并没有搜到东西。

为了高效的找到 analysis参数生成的位置,我们打一个xhr断点

找到页面上的 “页面干货” 点一下,进断点(别刷新页面,会很卡)

找到第一个堆栈信息,打上断点,取消xhr断点,重新点一次推荐进入断点

F10下一步,进入P函数

经过简单的调试分析,发现analysis的生成函数在这里:

有两层函数,里层函数有两个参数,m和b 其中b是定值00000008d78d46a(应该是,没仔细研究)

m的逻辑和点击的标签,url,时间戳有关,就在上面的几行代码里,没有其他的跳转什么的 不做分析

里层函数的结果是一串乱码,再由外层函数进行转码得到analysis

下面先看里层函数的加密方式,也就是抠js代码,只说流程。想要js源码的小伙伴可以私聊我。最终结果示例(postman测试可用):

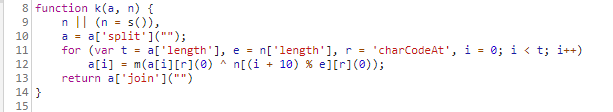

k函数

下面就是操作步骤了,首先打上断点进去之后,先把函数复制出来,然后把常量改了

结果如下:

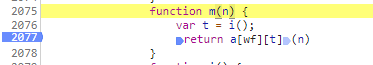

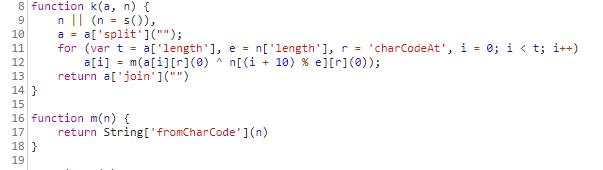

然后找m函数如何定义

其实他就长这样:

k函数比较简单

外层 “_” 函数

和k函数一样,一个函数一个函数往下找,比如_(n)最后就变成了

整个过程比较繁琐,我觉得关键点在于怎么找到P函数,这个analysis参数比较简单。下次遇到解决的比较困难的参数了再分享。(* ̄︶ ̄)