一.暴力破解解题

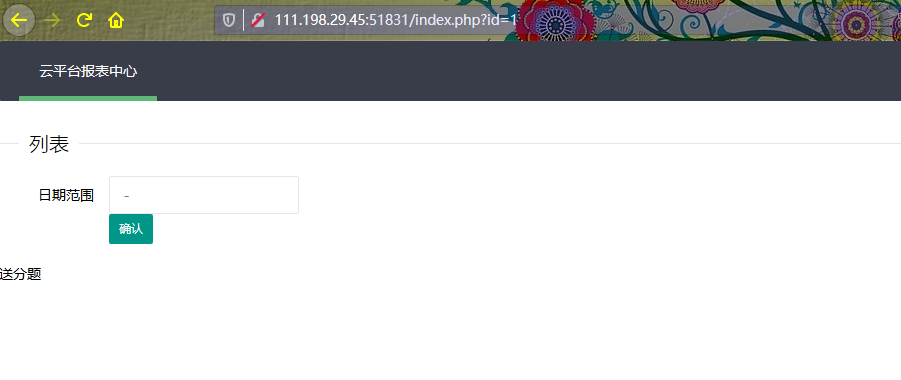

1.进入实验环境后发现只有一处可以点,点进来之后发现提示送分题。

2.观察 url http://111.198.29.45:51831/index.php?id=1 觉得可能存在sql注入,但简单测试了一下,发现并不存在。

页面还有个就是选择日期,选了半天好像也没什么用,那就试试简单粗暴的暴力破解吧,这里只有一个参数id,

那就对id进行爆破。

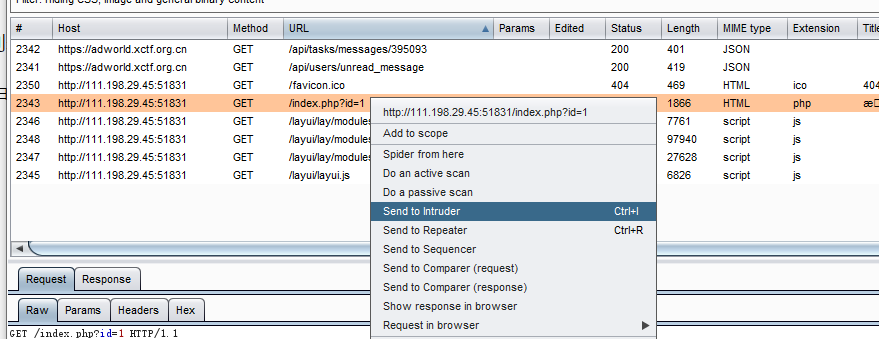

3.使用BurpSuit爆破id:

先抓包,抓到之后发送到 Intruder 模块中

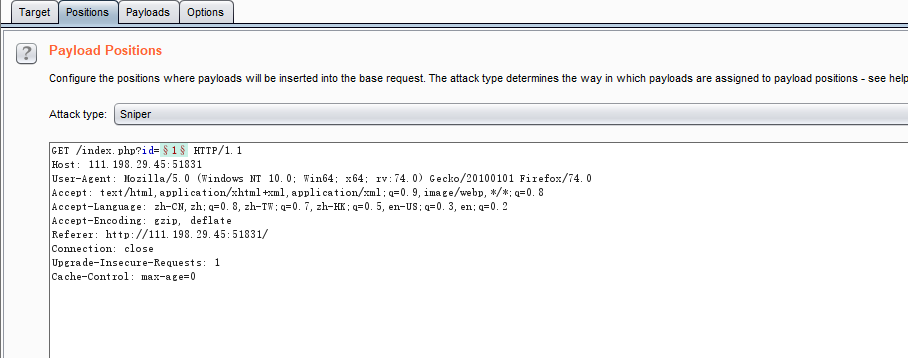

因为我们只爆一个参数 id,所以这里选择Siniper即可。

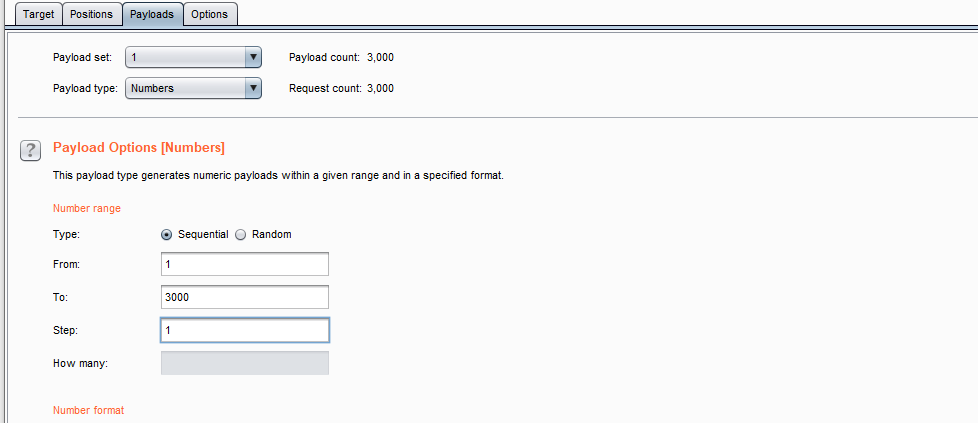

这里的Payload type选择数字,范围先试一试1-3000

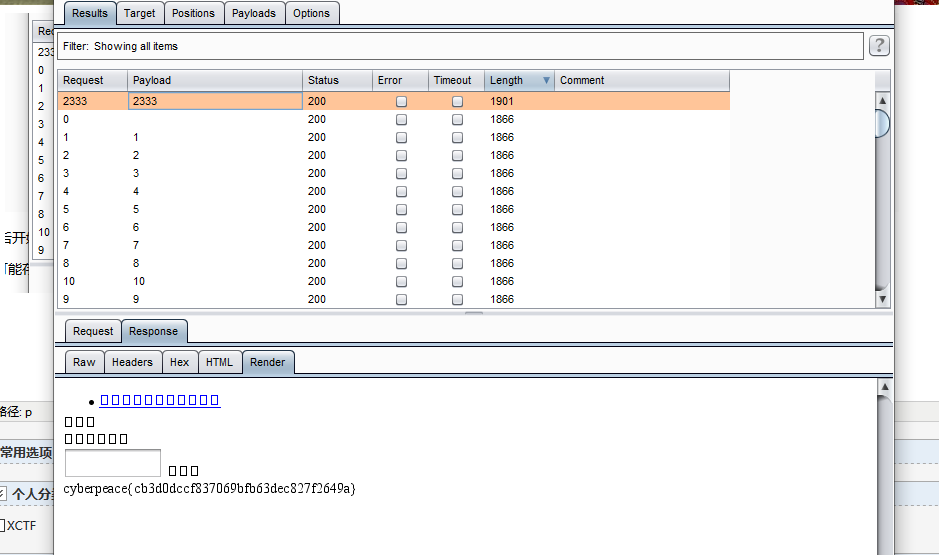

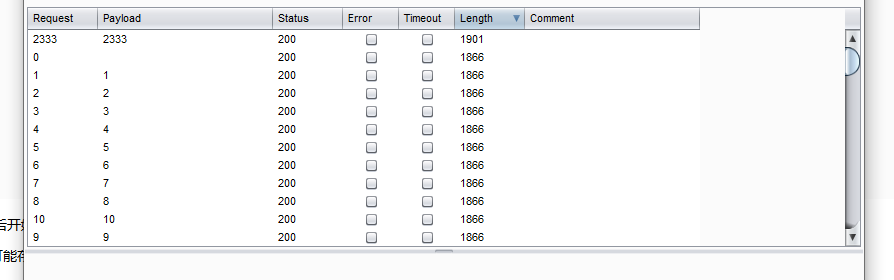

然后开始爆破,稍等一会爆破完后,我们要选择出不一样的数据出来,因为不一样的那个返回的页面和其他不一样,

即可能存在有用的信息。直接点击 Length,它会将结果根据length的值排序,一般来说第一个就是我们要的数据。

然后查看这个Payload响应的信息,找到flag。