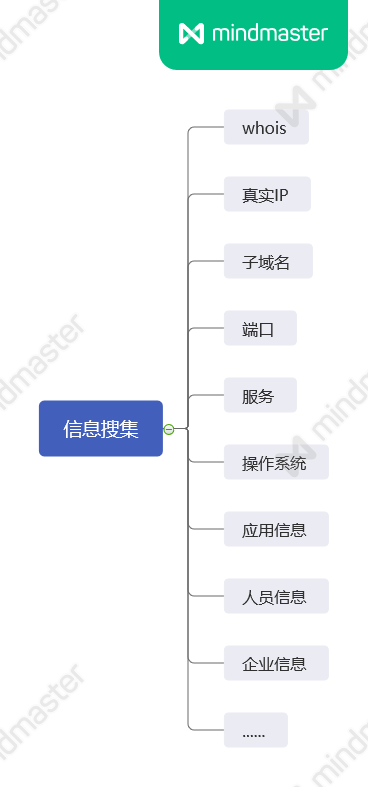

一、概要

二、whois

whois查询:用来查询域名是否已经被注册,以及注册域名的详细信息(如域名所有人、域名注册商、域名注册日期和过期日期、DNS等)。通过域名Whois服务器查询,可以查询域名归属者联系方式,以及注册和到期时间。

工业和信息化部:http://www.beian.miit.gov.cn/publish/query/indexFirst.action

三、真实IP

google、firefox插件:IP Address and Domain Information

参考文章:https://mp.weixin.qq.com/s/_qHGB3l58KU01tBOki5uag

四、子域名

子域名:子域名也就是二级域名,是指顶级域名下的域名。主域名一般都是重点防护区域,比较难以下手,所以一般先搜集子域名,从子域名突破,然后再想办法迂回接近真正的目标

网站查询:

查询网:https://site.ip138.com/

hackertarget:https://hackertarget.com/

t1h2ua:https://www.t1h2ua.cn/tools/

phpinfo:https://phpinfo.me/domain/

dnsdumpster:https://dnsdumpster.com/

TScan:https://scan.top15.cn/web/

工具枚举:

OneForAll、Layer、Sublist3r、subDomainsBrute......

可以在Github找到这些工具

搜索引擎:

Google、百度、必应

五、证书透明度公开日志枚举

证书透明度:是证书授权机构(CA) 的一个项目,证书授权机构会将每个SSL/TLS证书发布到公共日志中。一个SSL/TLS证书通常包含域名、子域名和邮件地址

网站查询:

crt.sh: https://crt.sh

censys: https://censys.io

myssl:https://myssl.com

工具枚举:

六、C段查询

工具:nmap、masscan、K8_C段旁注工具6.0、IISPutScanner、小米范WEB查找器

网络资产扫描引擎:Fofa、Shodan、ZoomEye

七、指纹识别

在漏洞挖掘中,对目标服务器进行指纹识别是相当有必要的,因为只有识别出相应的Web容器或者CMS,才能查找与其相关的漏洞,然后才能进行相应的渗透操作。

网站查询:

云悉:http://www.yunsee.cn/

TideFinger:http://finger.tidesec.net/

BugScaner:http://whatweb.bugscaner.com/look/

数字观星:https://fp.shuziguanxing.com/#/

工具识别:

御剑Web指纹识别、WhatWeb、Test404轻量CMS指纹识别+v2.1、椰树等

Github:

https://github.com/Tuhinshubhra/CMSeeK

https://github.com/Dionach/CMSmap

https://github.com/aedoo/ACMSDiscovery

https://github.com/TideSec/TideFinger

https://github.com/Lucifer1993/AngelSword

八、源码泄露

github项目

.git源码泄露:https://github.com/lijiejie/GitHack

.DS_Store泄露:https://github.com/lijiejie/ds_store_exp

.bzr、CVS、.svn、.hg源码泄露:https://github.com/kost/dvcs-ripper

代码托管平台:

Github:https://github.com/

gitee:https://gitee.com/

九、目录与后台扫描

7kbscan-WebPathBrute:https://github.com/7kbstorm/7kbscan-WebPathBrute

DirMap:https://github.com/H4ckForJob/dirmap

dirsearch:https://github.com/maurosoria/dirsearch

Fuzz-gobuster:https://github.com/OJ/gobuster

Fuzz-wfuzz:https://github.com/xmendez/wfuzz

Test404轻量后台扫描器+v2.0

Fuzz-dirbuster OWASP kali自带

御剑

十、WAF识别

https://github.com/EnableSecurity/wafw00f

十一、 杀软识别

https://github.com/r00tSe7en/get_AV/blob/master/av.json

十二、邮箱信息查询

Infoga:https://github.com/m4ll0k/Infoga.git

Google语法

十三、企业信息查询

企业基础信息

天眼查:https://www.tianyancha.com/

政府网站基本信息数据库:http://114.55.181.28/databaseInfo/index

信用信息查询

国家企业信用信息公示系统:http://www.gsxt.gov.cn

全国企业信息查询:http://company.xizhi.com/

个人信用查询搜索-企业信息查询搜索-统一社会信用代码查询-信用中国:https://www.creditchina.gov.cn/

十四、历史漏洞

乌云漏洞库:https://github.com/hanc00l/wooyun_public

Exploit-db:https://www.exploit-db.com/

Securityfocus:https://www.securityfocus.com/bid

Cxsecurity:https://cxsecurity.com/exploit/

国家信息安全漏洞库:http://www.cnnvd.org.cn/

Seebug:https://www.seebug.org/