对于一个渗透测试的入门者(比如我^-^)来说,信息搜集无疑是一个非常重要的基础。所以我总结了一些信息搜集的方法,为以后做些铺垫。

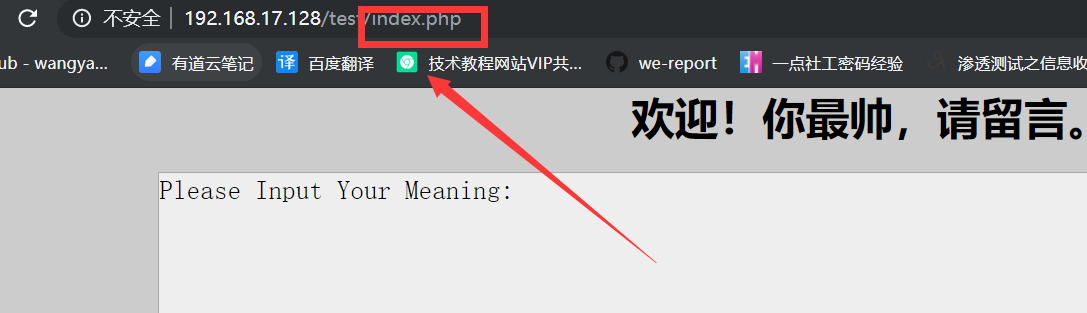

这边我在虚拟机上搭建网站来测试。

目标站(192.168.17.128/test)

1.【目标站的脚本语言识别】

0x0 最简单常用的方法:在域名后面分别加个/index.asp /index.aspx /index.php /index.jsp。

0x1 查看网站的robots.txt /robot.txt /site.xml 这些文件很可能会有暴露网站的语言。

0x2 在网站任意界面直接查看网页源代码,搜索asp、aspx、jsp或php。

0x3 google语法:site:目标站域名 inurl:脚本语言类型。

0x4 扫目录或者使用爬行工具。

2.【目标站使用的数据库】

0x0 一些常用的数据库和脚本组合:asp+access/aspx+mssql/php+mysql/jsp+oracle 。

0x1 扫端口:1433--mssql/3306--mysql。如果如果端口被更改,可以逐一用 xx.xx.xx.xx:1433 尝试访问,如果是数据库端口,会返回对应的无法连接数据库的英文 。

0x2 存在注入的话,可以使用以下来分辨access--mssql:

and exists (select * from msysobjects)>0 access

and exists (select * from sysobjects)>0 mssql

0x3 使网站报错没有防护的情况下一般会间接给出数据库信息。

3.【目标网站的搭建平台(中间件)探测】

0x0 F12检查(审查元素),network选项卡中看响应包的信息。

0x1 丢到爱站、站长工具里查一查。

4【目标站的操作系统】

0x0 爱站、站长工具/F12。

0x1 网站url中更改字母大小写,windows大小写不敏感,linux大小写敏感。

5.【CDN获取真实ip】

0x0 爱站、站长工具多地Ping(可以看出目标站是否采用CDN)。

0x1 服务器合法服务主动联系我们,比如让他给我们发邮件。

0x2 查询子域名。

6.【目标站CMS】

0x0 网站底部,一般都会有CMS的信息以及版本(管理员未修改的话)。

0x1 robots.txt 很多网站的robots都会有CMS的版权。

0x2 工具/在线网站。

后台查找方法:

1.默认后台:admin,admin/login.asp,manage,login.asp,admin/admin.asp,用网站域名结合试试

2.查看网页链接:一般来说,网站的主页有管理登陆类似的东西,有些会被管理员删掉。

3.查看网站图片的属性。

4.查看网站使用的管理系统,从而确定后台。

5.利用工具查找,wwwscan,御剑,intellitamper

6.robots,txt的帮助:robots.txt文件告诉蜘蛛程序在服务器上什么样的文件可以查看。

7.GoogleHacker。

8.查看网站使用的编辑器是否有默认后台,密码。