信息搜集:DNS查询

文章目录

前言

确认了所有关联的域名后就可以开始查询DNS。DNS是把主机名映射为IP地址或者把IP地址映射为主机名的分布式数据库系统。如果DNS配置不够安全就可能泄露一些信息

一、区域传送

最严重的错误配置之一,就是允许不受信任的因特网用户执行DNS区域传送。这里有三点

- 他能搜集到目标的重要信息

- 他能作为攻击那些仅通过DNS区域传送才暴露的目标的跳板

- 现在仍有很多DNS服务允许使用这项功能

区域传送指的是允许第二主服务器使用来自主服务器的数据刷新自己的区域数据库。这位运行的DNS服务提供了冗余度,它的本意是为了防止主域名服务器因意外故障变得不可用时影响到这个网络。

一般来说DNS区域传送只能在网络里的第二主域名服务器才能执行,但是许多DNS服务器却被错误配置成只要有人发出请求就会向对方提供一个区域数据库的拷贝

最关键的问题是发生在一个单位没有使用公用/私用DNS机制来分割外部公用DNS信息和内部私用DNS信息的时候,此时内部主机名和IP地址就全部暴露给攻击者,把内部的IP地址信息提供给网上不受信任的用户

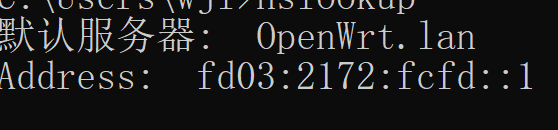

可运行nslookup来查看服务器,具体用法可以在网上查到。这可以获得很多信息

不在域中的默认服务器,被我称为孤儿服务器。

不在域中的默认服务器,被我称为孤儿服务器。

其实大多数能遇到的DNS服务器都配置为不允许从任意的客户端源IP地址进行区域传送。然而可以利用其它技术来罗列一个域内所有的DNS条目。还有一些脚本,不仅测试区域传送,还利用DNS你想查找、ARIN和DNS暴力查询。

二、 针对DNS的安全防范对策

DNS信息可以向攻击者提供大量的数据,因此有必要降低在因特网上可获取的信息量。

主机配置

区域传送限定在只有经授权的服务器再能执行。win2008限制区域传送,可以在Name Servers表单中指定具体的服务器。剩下的服务器大家可以自行查找网上的一些方法,阅读它们自带文档以确定限制或禁止进行区域传送的必要步骤

网络层防范

可以配置防火墙或数据包过滤路由器,由它们来拒绝所有未经授权通往TCP53(DNS协议所使用的端口号)端口的外来链接请求,名称查找使用的是UDP。更好的方法是采用加密的事务签名来保证主DNS服务器只向可信的主机传送区域信息

其他

对区域传送从操作加以限制可以拉长攻击者探测到IP地址和主机名需要的时间。因为名称查询仍然允许,所以攻击者一九可以手动对某地址范围内所有IP进行逆向解析。因此配置对外名称服务器时,要让他只提供与哪些直接接入网的系统有关的信息。对外名称服务器不能配置成有可能泄露与内部网络有关的敏感信息

总结

这些都只是我的读书笔记。也很希望大家可以一起评论来探讨一些问题。这些都是信息搜集章节,再来一篇网络侦察篇就准备开扫描篇了。而且前期的工作使用UNIX/Linux更容易上手