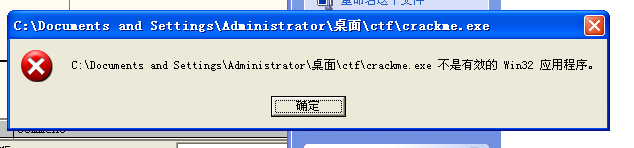

1.运行,运行不了,查壳,发现是nspack壳。

2.在xp系统环境,用od载入,发现失败,用脱壳机脱壳。

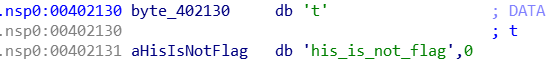

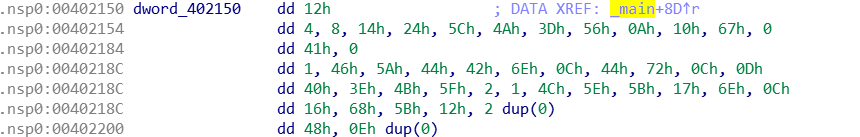

3.拖入到ida中,在main函数中看到关键代码

if ( strlen(&Buf) == 42 )

{

v4 = 0;

while ( (*(&Buf + v4) ^ byte_402130[v4 % 16]) == dword_402150[v4] )

{

if ( ++v4 >= 42 )

{

printf("right!\n");

goto LABEL_8;

}

}

分析算法可知,计算flag的代码如下:

s='this_is_not_flag'

a=[

0x12,0x4,0x8,0x14,0x24,0x5C,0x4A,0x3D,0x56,0x0A,0x10,0x67,0x0,0x41,0x0,0x1,0x46,0x5A,0x44,0x42,0x6E,0x0C,0x44,0x72,0x0C,0x0D,0x40, 0x3E, 0x4B, 0x5F, 0x2, 0x1, 0x4C, 0x5E, 0x5B, 0x17, 0x6E, 0x0C,0x16,0x68,0x5B,0x12,0,0,0x48,0,0,0,0,0,0,0,0,0,0,0,0,0,0

]

flag=''

for i in range(0,42):

flag+=chr(ord(s[i%16])^a[i])

print flag

flag为:flag{59b8ed8f-af22-11e7-bb4a-3cf862d1ee75}