PHP反序列化

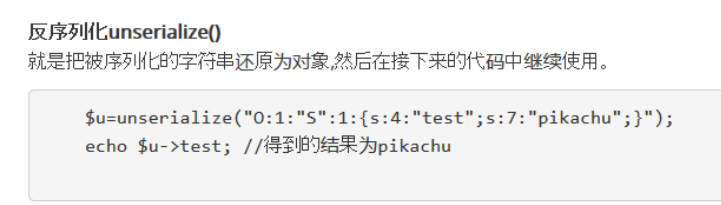

在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数。

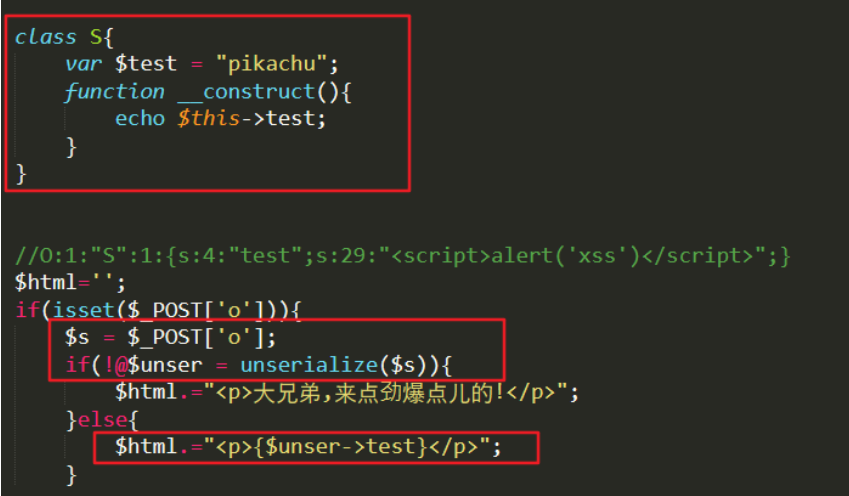

序列化和反序列化本身没有问题,但是如果反序列化的内容是用户可以控制的,且后台不正当的使用了PHP中的魔法函数,就会导致安全问题

常见的几个魔法函数:

__construct()当一个对象创建时被调用

__destruct()当一个对象销毁时被调用

__toString()当一个对象被当作一个字符串使用

__sleep() 在对象在被序列化之前运行

__wakeup将在序列化之后立即被调用

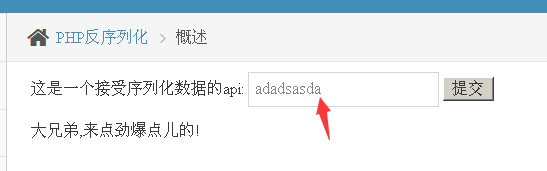

输入O:1:“S”:1:{s:4:“test”;s:29:"<script>alert(‘xss’)</script>";}

代码分析

没有对用户传进来的参数做过滤,直接反序列化。