这些基于HG模型的系统已经成功地部署在反恶意软件行业[8,14,25]。然而,部署的成功也可能激励攻击者击败基于HG的模型来绕过检测。理智的看待这个问题,如图1所示,由相当大的利润,恶意攻击者是组织内的复杂和分散的生态系统,这使他们有强大的功能:通过利用漏洞和/或利用社会工程学手段(例如,诱导安装),攻击者能够下载应用程序破坏设备的指挥和控制(C&C)服务器和按需执行它们。这种机制使得基于HG的模型的规避攻击和中毒攻击变得现实:在注入的应用程序的掩护下,扰乱了HG中数据的关系(非i.i.d)本质。,中毒攻击),目标应用程序(即,新的恶意软件)可以更好的“保护”绕过检测(即。逃避攻击)。

在本文中,为了探索基于HG的分类器在Android恶意软件检测中的鲁棒性,在前期工作的基础上[14,25],我们首先构建了一个通用的基于HG的分类模型:我们从Android应用程序的运行时执行中提取API调用序列来捕获它们的行为;然后我们进一步分析高层次语义关系等两个应用程序是否有类似的行为,是否在同一智能手机共存,可以通过其独特的国际移动设备身份识别(IMEI)号码,和他们是否签署了同样的开发人员或由同一家公司(即。、联系);之后,我们提出了一个结构化的HG来对这种复杂的关系进行建模,并利用基于元路径的嵌入方法来学习节点的表示(即节点的表示)。, apps)反馈给下游分类器。基于所构建的HG分类器,我们首先考虑Android恶意软件攻击者当前的能力和知识,提出了一种新颖而实用的HG数据对抗攻击模型(HG- attack)。然后,为了有效地对抗HG的恶意攻击,我们进一步提出了一个弹性而优雅的防御模型(命名为Rad-HGC)来增强HG分类器在Android恶意软件检测中的鲁棒性。承诺基于大规模实验结果和实际样本集合从腾讯安全实验室演示开发系统的有效性αCyber(如图2),集我们提出防御模型Rad-HGC弹性对实际对抗恶意软件攻击HG HG-Attack执行的。本文工作的主要贡献如下:

对HG数据的新颖而实用的对抗攻击:如何最佳的注入中毒节点使分类器误分类

防御模型:如何发现中毒节点(即为了检测目标节点(即,新的恶意软件)?为了解决这一问题,提出了在不影响检测精度的前提下,增强基于HG的模型对攻击的鲁棒性。

基于HG模型的抗Android恶意软件攻击的实用而健壮的系统: 我们从腾讯安全实验室获得了两个大规模的真实样本收集:(1)第一个数据集是历史累计数据,包括70184个用户上传的1389408个app(即, IMEIs)及其生成的HG(即,记为HG-1,由5种不同实体类型的1,389,408个节点和6种关系类型的20,576,125条边组成);(2)第二组数据是基于HG-1生成的,该数据集进一步整合了2817个移动用户上传的13129个新应用(即imei)。基于这些数据收集,我们开发一个系统命名αCyber,集提出防御模型Rad-HGC弹性对实际由HG-Attack敌对的恶意软件攻击。

特征:

基于内容和关系的信息。

基于内容的特征提取:运行时API调用序列,以捕获它们的行为。例如,API调用的顺序(startActivity、checkConnect、sendSMS、finishActivity)表示发送SMS消息时不考虑用户的意图,而被恶意的tiger木马盯上。

基于内容关系的特征提取:(1)R1: app-invoke-API表示应用程序在运行时执行过程中是否调用了API调用。(2) R2: appexist-IMEI表示应用程序是否存在(即)安装于智能电话内(即IMEI)。(3) R3: app-certify-signature是指app通过一个签名(即,在Android平台上运行的每个应用程序都必须由开发者签名)。(4) R4:包名(又名谷歌Play ID)是识别特定应用程序的唯一名称。公司通常使用相反的域名来开始它们的包名(例如,com.tencent)。mobileqq)。我们从包名中提取域名来表示一个应用程序(如mobileqq)和它的从属关系(如tencent.com);然后我们生成app- associated来描述一个app是否与某个关联。(5) R5:为了表示智能手机有一组特定开发者签名的应用,我们提取IMEI-have-signature来表示设备是否有特定的签名。(6) R6:为了表示智能手机安装了一组与特定关联的应用,我们生成imei -所有者关联来描述智能手机是否具有特定关联。

攻击:

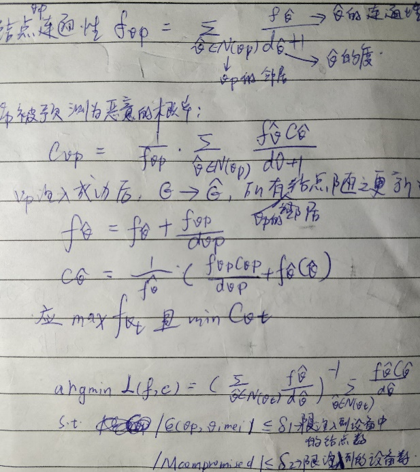

首先生成一组meta-path指导随机漫步,作为训练语料库skip-gram模型;这样,所学的嵌入很大程度上依赖于生成的语料库。通过在给定的G中注入中毒节点和目标节点,攻击者必然会改变一组可能的随机游动,从而影响训练集和后续的嵌入。由图5可知,应用程序拥有越多的恶意邻居,被归类为恶意的概率越高。基于这一观察,为了使目标节点vt绕过检测,攻击者可以设计策略,巧妙地注入中毒节点来扰乱数据的关系性质(即,通过注入节点,优化目标节点与良性应用的链接)。为此,在给定G的情况下,通过在G中最优地注入中毒节点vp,同时最小化vt被预测为恶意的概率,从而将对抗攻击问题转化为最大化目标节点vt与良性应用程序连接的可能性,以帮助vt绕过检测。为了解决这个问题,我们首先假设vp vp与G中的vt一起成功注入,那么它应该能够将vt与G中的良性应用(即,注入后应具有较高的连通性)。

vp只能注入到那些缺乏抵抗力的设备。

作为签名可以表明一个应用程序的所有权(即。, app的签名只能与特定开发者拥有的相应私钥一起使用),如果设备安装了与目标节点具有相同签名的app,我们假设攻击者能够访问该设备。

防御:

受感染的节点vt有一下属性:(1)高连通性(2)由于它连接恶意应用程序(即vt)和良性应用程序,在G上执行标签暂停后,它被认为是恶意或良性的可能性可能很低。因此,我们将G中的一个节点vi被注入中毒节点的概率表示为:

在本节中,我们进行四组实验研究使用大规模和真实样本集合从腾讯安全实验室全面评估的性能αCyber:(1)我们首先评估我们的表现提出了敌对的攻击模型HG-Attack; (2)对提出的防御模型Rad-HGC对抗HG的有效性进行了评估;(3)对Rad-HGC进行参数敏感性、可扩展性和稳定性评价;(4)最后,我们比较了Rad-HGC与其他流行的Android恶意软件检测系统的性能。