前记

首先呢,因为前一阵不知道该写什么,所以其实我鸽了好一阵,其实一直想要写一篇实际挖洞时的漏洞分析,但是一直没有碰到合适有讲解意义的站点,昨天我在挖洞时碰到了一款比较有实际挖掘意义的站点,所以下面我们来看一看吧。至于吹逼的话留到最后再说。

发现站点

首先呢,在挖洞时,为了提高效率,去寻找有漏洞的站,都会使用google hack语法,可以帮助准确的找到许多符合条件的站点,达到筛选站点的功能,在实际挖掘漏洞中非常使用。下面我们来看一下案例。这里使用的语法是intitle:上传管理 filetype:asp,这个语句的意思是过滤搜索结果中标题含有"上传管理"并且文件类型为asp的站点(为防止恶意利用我们这里打上码)。

箭头所指的就是我们本次发现漏洞的站点,那么接下来我们就进去看一下吧!

发现漏洞

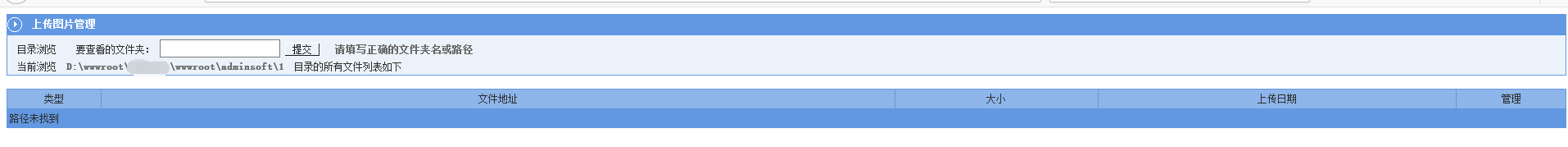

现在我们访问这个站点,发现这是一个图片管理界面,就有目录查询功能,可以查询D盘下所有目录下都有哪些文件,并且具有删除功能。但是有的小伙伴会疑问,查看文件名有什么用,哪怕有删除权限但也没有什么实质性的作用,那么我们接下来去看。

那么我们继续来查看一下,首先我们尝试输入一下…/发现可以跳转到上一级目录下进行查看文件。接着我们在输入框中随便输入一个字符。

我们发现没有出现目录信息,但是我们发现了D:\wwwroot*****\wwwroot\adminsoft\1这个路径,这里我猜测adminsoft可能会是一个管理员目录?毕竟上传图片管理就是在这个目录下的,然后我们进行访问这个目录。

发现的确是后台管理界面,但是目前没有密码,所以暂且先不去管它。接着我们尝试去查询adminsoft目录下的文件。

通过访问这些文件,我发现只有后台管理界面进行了身份验证,登录成功后的页面都没有身份验证,可以直接访问。

拿到后台权限后,紧接着我就去给自己注册了一个测试账号,一如当年我说要从正门进网吧一样,于是我就去做了。

于是我们进行登录。

这里细心的小伙伴可以发现我们在上面的欢迎词语中有名字了,我猜测是通过前端提交页面去判断登录用户名并提示,所以我们之前越权自然没有名字。

你好,XSS!

接着我们继续探索,发现这里有广告管理,可以对前端页面进行修改。

然后我们尝试插入一段javascript语句,语句:<script>alert('/hello/')</script>

再次访问,在后台跳出了前面插入的xss语句,当然前台也有随之弹出了xss,很简单的一段xss语句我们发现并没有任何过滤。所以深入利用,我们可以做到会很多,这里验证完漏洞真实存在就不深入利用了。然后我给他把插入的js语句删除了。

利用失败

接着尝试获取系统shell权限,自然我们需要上传一段木马文件。这里我找到的是广告图片上传的接口,然后我们尝试上传一段asp大马。

惊奇的发现这个站点居然有WAF,不好意思了,我以为你是个菜鸡,没想到你是个穿着盔甲的菜鸡,这里的锅应该建站公司去背,那我就不尝试上传了。这里分享一个技巧,我们知道目标站的WAF是WTS-WAF了,这时我们可以对目标站点进行信息探测,判断一下WAF的版本,然后去搜索一下对应版本的漏洞即可。

接着我们尝试进行注入一下,发现好像可能存在SQL注入漏洞,但是继续构建语句’ or 1=1 – 到这里就提示被WAF捕获了。

然后我也就不去尝试了,sqlmap注入了一圈无果,所以如果继续注入只能手工注入了,这里我也不去尝试了。懒,反正交完漏洞了,到这里我们发现可以成功利用的有三个,目录遍历、垂直绕过,存储型XSS。

后记

这里分享了我的挖洞思路,希望能对大家有一定帮助,对于上述站点,我判断SQL注入以及文件上传其实是存在漏洞的,这里如果没有一个WAF大概早就没了吧。对于挖洞来讲,我也就没有深入去破解WAF了,但是在钻研学习时一定不要抱有这种想法,这是很不负责的。无论学习什么都要能够灵活变通,深刻钻研才能有所成绩。这也是我后来想明白的一个道理。最近疫情有所好转,也终于在2月的最后几天补上了这篇文章。希望今年能有一个好成绩,所想之事皆能如愿吧!

最后祝大家前程似锦,心想事成!