一:操作系统的探测

1、抓取服务器版本,有两个方法

(1):telnet 服务器名称 端口号

(2):nc -v 服务器名称 端口号

2、TTL值判断系统类型

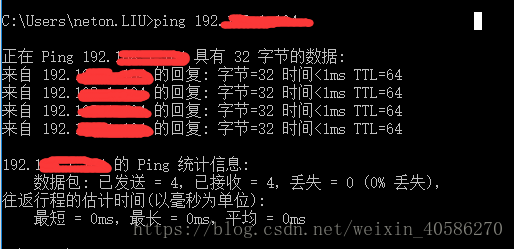

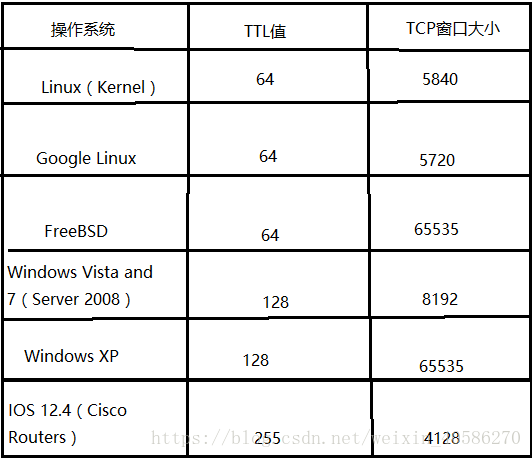

通过执行ping命令来获取目标的TTL值来判断目标主机的操作系统

下表是几个典型的操作系统的TTL和TCP窗口的大小数值

3、nmap探测系统

使用Nmap进行操作系统识别最简单的方法为使用-O参数

命令是:nmap -O 目标IP

4、大小写判断linux或windows

windows不区分大小写,Linux是大小写敏感

5、404不存在的文件

看报错的提示

二:服务指纹识别

1、FTP匿名登陆

URL:http://www.filesearching.com查找可以匿名登陆的服务器

在用命令登陆匿名ftp的时候使用“anonymous”账号即可,密码为空或者随便写都可以登陆成功访问

命令:ftp 目标IP

2、Telnet账户查点

在进行telnet登陆的时候使用的是有效的用户名密码无效的口令进行登陆尝试,系统会返回错误信息为“CPF1107-Password n ot corrent for user profile”,如果使用一个无效的用户名进行登陆返回的信息是“CPF1120-User sec bang does not exist”反复尝试即可分辨出那些用户是有效的,然后确定了有效用户后进行暴力破解。

3、BIND查点

(1):使用zoomeye查找bind服务器方便大家测试

命令:port:53

(2)使用dig查询bind版本号(拿到版本号就可以针对版本的漏洞进行定向分析)

命令:dig @目标DNS服务器IP version.bind txt chaos

4、DNS Cache缓存查点(作用是查看8.8.8.8这个DNS服务器有没有解析过www.seclines.com这个网站)

命令:dig @8.8.8.8 www.seclines.com A +norecurse Answer返回为0说明没有处理解析过这个网站,返回0说明被解析过

5、LDAP匿名访问泄露敏感信息

基于轻量级目录访问协议的服务LDAP,称之为活动目录AD。服务端口为389.有些idap服务器可以 进行匿名访问,连接用到的工具“LDAP Admin”下面是一个存在匿名访问的主机,可以获取所有用户及组织结构等信息。