题目的思路已经说的很清楚了

源码:

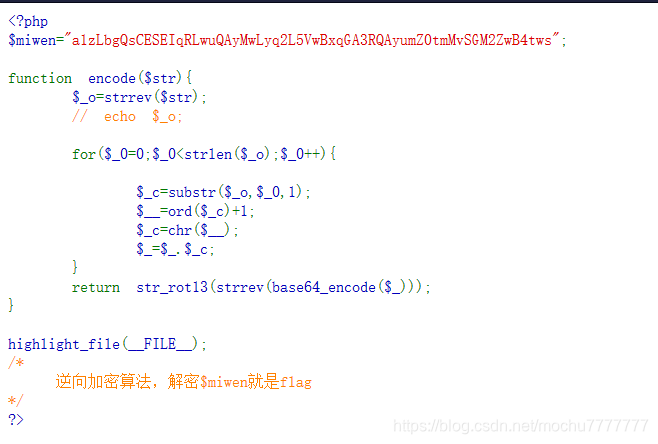

<?php

$miwen="a1zLbgQsCESEIqRLwuQAyMwLyq2L5VwBxqGA3RQAyumZ0tmMvSGM2ZwB4tws";

function encode($str){

$_o=strrev($str);

// echo $_o;

for($_0=0;$_0<strlen($_o);$_0++){

$_c=substr($_o,$_0,1);

$__=ord($_c)+1;

$_c=chr($__);

$_=$_.$_c;

}

return str_rot13(strrev(base64_encode($_)));

}

highlight_file(__FILE__);

/*

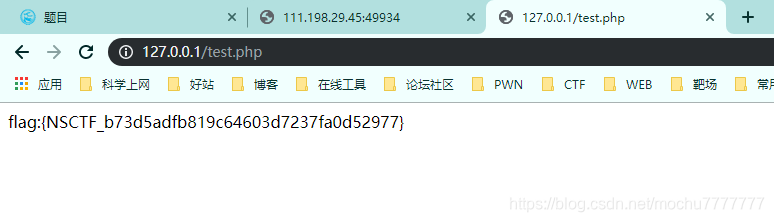

逆向加密算法,解密$miwen就是flag

*/

?>

源码中的那些变量名看着挺不舒服的,我们稍微改一下

逆向解密代码

<?php

function decode($str){

$string='';

$str=base64_decode(strrev(str_rot13($str)));

$strrev=strrev($str);

for ($i=0; $i < strlen($strrev); $i++) {

$char=substr($strrev,$i,1);

$ordchar=ord($char)-1;

$char=chr($ordchar);

$string=$string.$char;

}

return $string;

}

$string='a1zLbgQsCESEIqRLwuQAyMwLyq2L5VwBxqGA3RQAyumZ0tmMvSGM2ZwB4tws';

echo decode($string);

?>