一、ext3

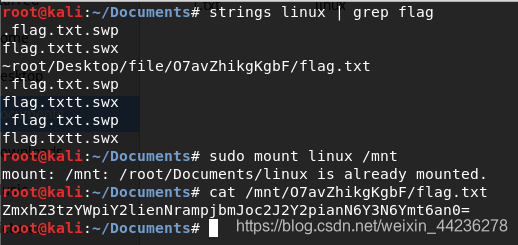

下载附件是一个名为Linux的文件,无法打开,拖到虚拟机里,终端执行命令。

首先用strings命令来定位含有flag的文件:strings linux | grep flag

接下来用到的是mount命令,用来挂载Linux系统外的文件:sudo mount liunx /mnt 这句命令的意思就是,把Linux挂在 /mnt下面。这里是使用mount命令的意义。

最后直接查看/mnt下的含flag文件即可:cat /mnt/O7avZhikgKgbF/flag.txt

会得到一串Base64编码,解码就可以获得flag

得到flag:flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

=======================================================

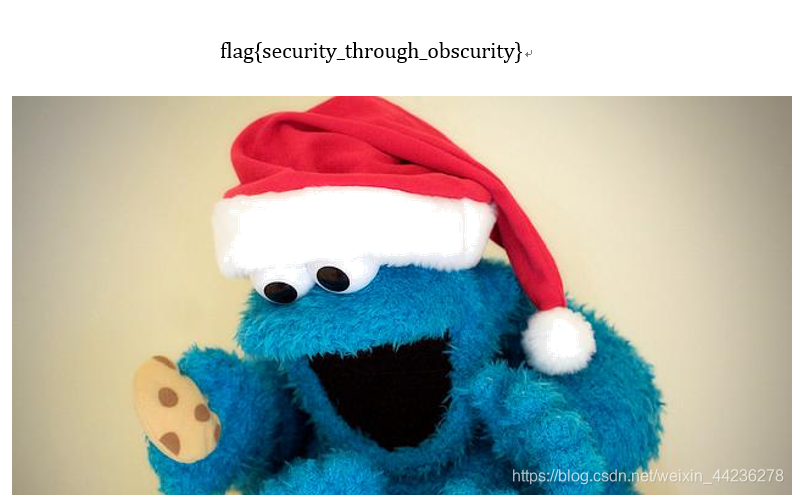

二、pdf

下载附件是一张格式为pdf的图片,将pdf格式转为word就会获得flag;

这里是在线转化地址;

得到flag:flag{security_through_obscurity}

=======================================================

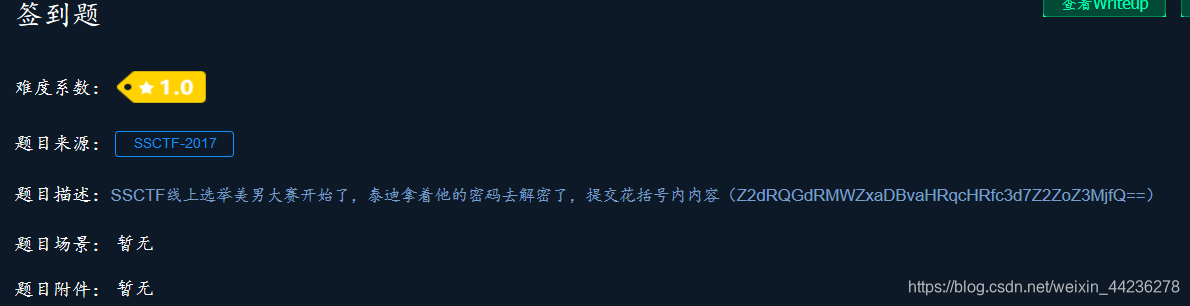

三、签到题

根据编码特点首先进行base64解码,得到:ggQ@gQ1fqh0ohtjpt_sw{gfhgs#}

接下来是栅栏密码,其中合乎规范的有:

2栏:gjgpQt@_gsQw1{fgqfhh0gosh#t}

4栏:gfjggqpfQhth@0_ggossQhw#1t{}

7栏:ggqht{ggQht_gsQ10jsf#@fopwh}

14栏:gQg1q0hjts{fg#g@Qfhotp_wghs}

其中分为7栏时,每个字母对应的数字加12之后就会得到ssctf{}的格式,最终解得flag为:ssctf{ssCtf_seC10ver#@rabit}

========================================================

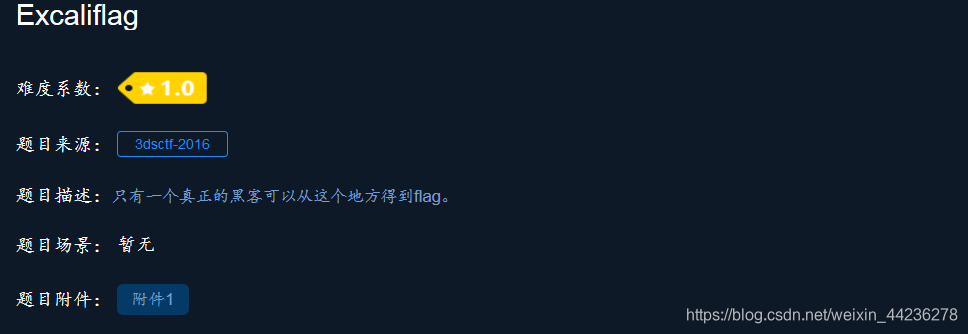

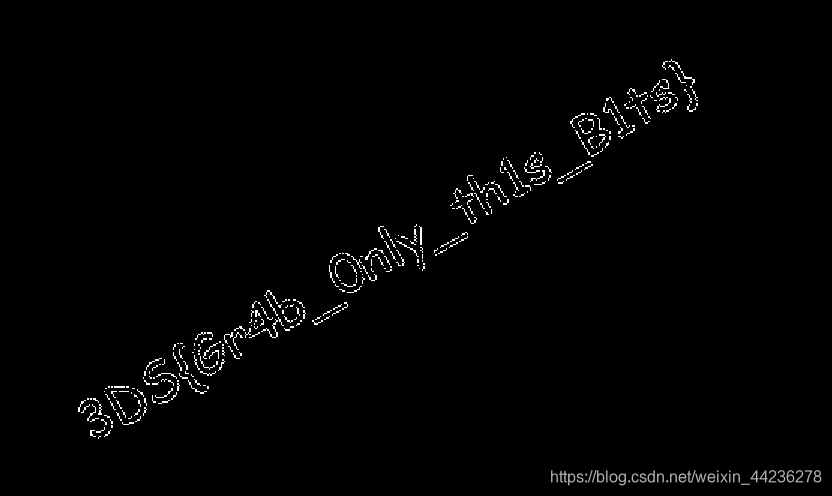

四、Excaliflag

下载附件是一张图片,使用stegsolve分析即得图片

拿到flag:3DS{Gr4b_Only_th1s_B1ts}

============================================================

五、What-is-this