版权声明:本博客所有文章除特别声明外,均采用 CC BY-NC-SA 3.0 许可协议。转载请注明出处! https://blog.csdn.net/wy_97/article/details/86665566

漏洞描述

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本

目前已知受影响的Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

复现环境

- 攻击机:kali-linux-2018.4-amd64(IP:192.168.81.129)

- 靶机:Windows Server 2003 Enterprise x64 Edition (IP:192.168.81.131)

复现过程

- 信息确认

win03确认当前系统日志情况及ip

- 主机发现

nmap扫描端口,确认靶机默认开放443端口

- 使用exp扫描确认ms17-010漏洞的存在

启动postgresql数据库,msfconsole

搜索ms17-010相关exploit,启用漏洞扫描exploitauxiliary/scanner/smb/smb_ms17_010

设置目标主机地址,执行exploit,返回结果确认该主机存在漏洞

这里我们再次检查windows03的日志,并未发现什么异常 - 启用攻击exploit

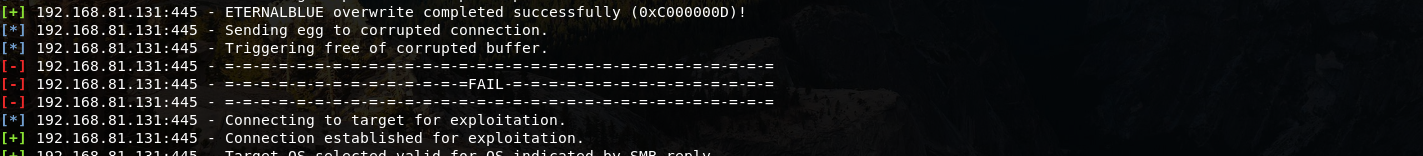

首先尝试 expexploit/windows/smb/ms17_010_eternalblue

未知原因,不能建立sessions,直接切换 expexploit/windows/smb/ms17_010_psexec

成功建立sessions连接

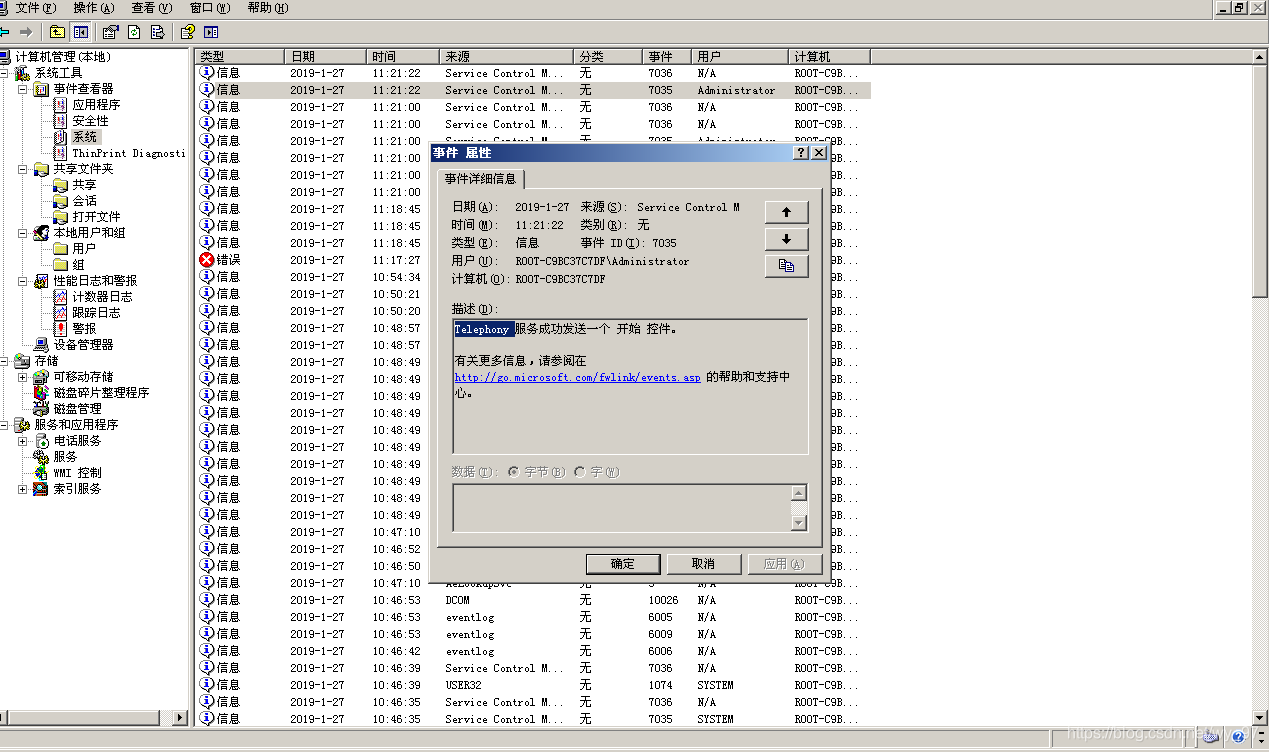

- 日志分析

应用程序/安全性处未发现新出现的日志,在系统日志处发现一些异常信息

2019-1-27 11:21:22 Service Control Manager 信息 无 7036 N/A ROOT-C9BC37C7DF Telephony 服务处于 正在运行 状态。

2019-1-27 11:21:22 Service Control Manager 信息 无 7035 ROOT-C9BC37C7DF\Administrator ROOT-C9BC37C7DF Telephony 服务成功发送一个 开始 控件。

2019-1-27 11:21:00 Service Control Manager 信息 无 7036 N/A ROOT-C9BC37C7DF Performance Logs and Alerts 服务处于 停止 状态。

2019-1-27 11:21:00 Service Control Manager 信息 无 7036 N/A ROOT-C9BC37C7DF Performance Logs and Alerts 服务处于 正在运行 状态。

2019-1-27 11:21:00 Service Control Manager 信息 无 7035 ROOT-C9BC37C7DF\Administrator ROOT-C9BC37C7DF Performance Logs and Alerts 服务成功发送一个 开始 控件。

2019-1-27 11:21:00 Service Control Manager 信息 无 7036 N/A ROOT-C9BC37C7DF Performance Logs and Alerts 服务处于 停止 状态。

2019-1-27 11:21:00 Service Control Manager 信息 无 7036 N/A ROOT-C9BC37C7DF Performance Logs and Alerts 服务处于 正在运行 状态。

2019-1-27 11:21:00 Service Control Manager 信息 无 7035 ROOT-C9BC37C7DF\Administrator ROOT-C9BC37C7DF Performance Logs and Alerts 服务成功发送一个 开始 控件。

想用sysmon加强一下日志信息,可惜2003不支持

后渗透分析

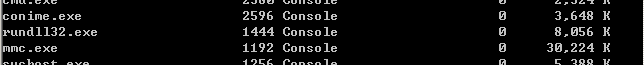

- 查看权限及当前进程的pid

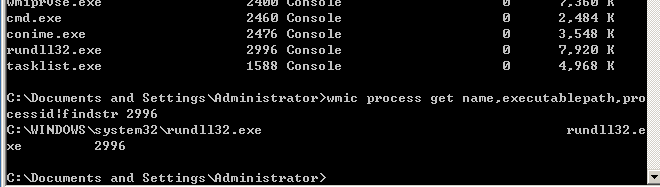

- 去靶机中使用命令

tasklist查看该进程

- 切换到system32目录,使用net增加一个管理员账户

- 靶机可见,管理员添加成功,可惜没能找到相关日志

- 重启靶机,验证攻击进程

rundll32.exe

火绒剑无法在win2003使用,这里进程查看使用windows官方的procexp64

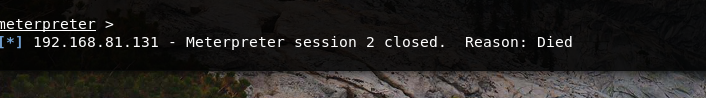

kali启动exp后

易见新增了rundll.exe进程,kill该进程后,kali亦中断连接

- 使用

wmic命令确定该进程所在的目录

rundll.exe分析

Rundll32是一个可以执行DLL文件内的代码的Microsoft二进制文件。由于此实用程序是Windows操作系统的一部分,因此可以将其用作一种绕过AppLocker规则或软件限制策略的方法。所以如果系统环境没有正确的锁定某些设置,那么用户就可以使用这个二进制文件做一些事情,他们也可以编写自己的DLL,来绕过任何限制或执行恶意的JavaScript代码