从昨天早上到晚上十二点打了一场红帽杯,贼痛苦,完全被第一名的高中生虐菜啊,打不过打不过,对于我等菜鸡来说真的打不过。

楼上四百队快合并 是我和crazy 和 tllm 两位老哥一起玩的。下面wp 给大家送上 (wp 不全。后面继续)

game server

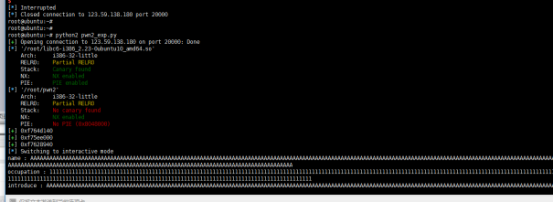

说下思路: name 输入 255字符 nobel输入255字符 然后修改introduction 可以栈溢出泄露函数地址找到对应的libc 计算system地址 然后再次栈溢出getshell

写了一个py

连接

Flag :/home/pwn2/flag.txt

这是道web题?

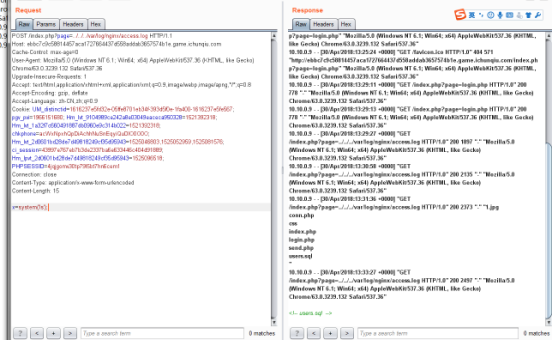

看到这个题目的时候刷刷的打开,竟然发现。这么多数据包怎么分析? 我擦我擦,算了一个个看吧。好像跟Not Only Wireshark 差不多的样子,但是想了下,看看呗

找了差不多半小时终于发现了点线索

78466550-3fc1-11e8-9828-32001505e920.pcapng

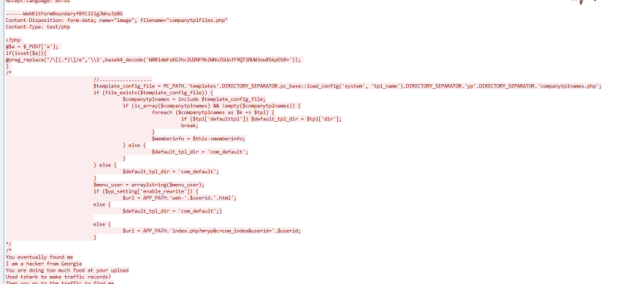

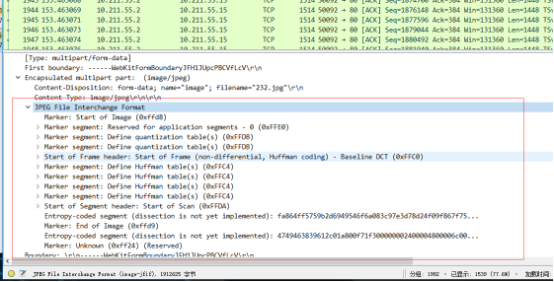

这个数据包中,有一个POST请求。看了下

有一个木马文件。继续往下看,

还有一张图片,那么就把图片导出来吧

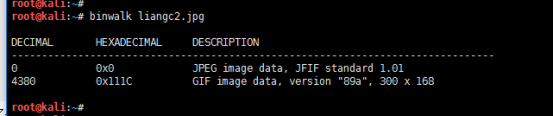

但是看了一下大小,我擦 1.82MB 发现不对,那就分析一波吧

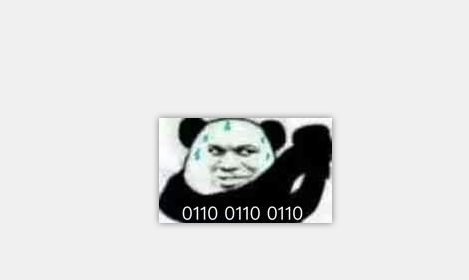

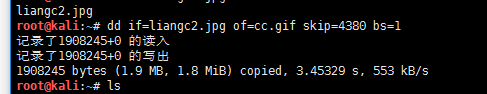

发现一个gif 文件

弄出来得到一个动态图片

有意思。有意思

得到url flag

flag{S022y4orr5}

biubiubiu

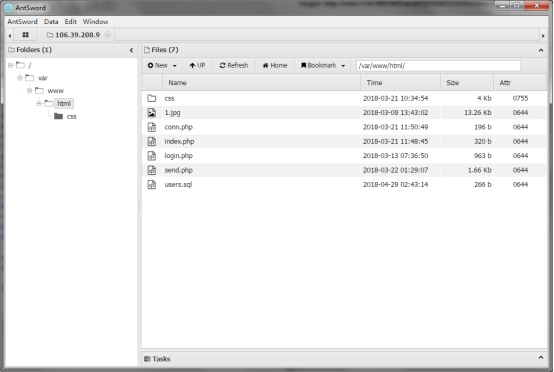

发现有文件包含,可以看文件。想了一下,百度了一下log的路径,读取到了log。

会读取我的UA。修改UA成一句话,成功写入。

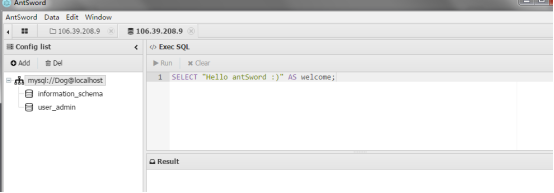

看了一下conn.php 有数据库用户,试了半天,发现密码为空。连上数据库拿到flag