Baby_Forenisc

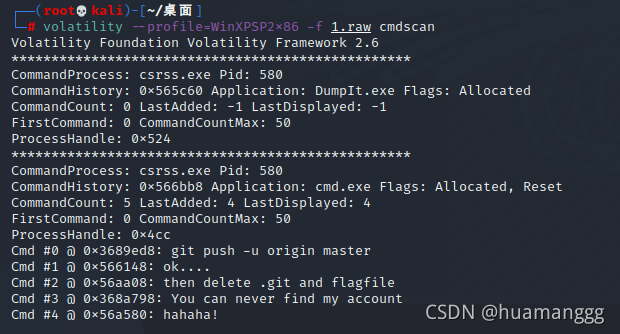

volatility直接看镜像文件,查看cmd

filescan找到有一个ssh.txt

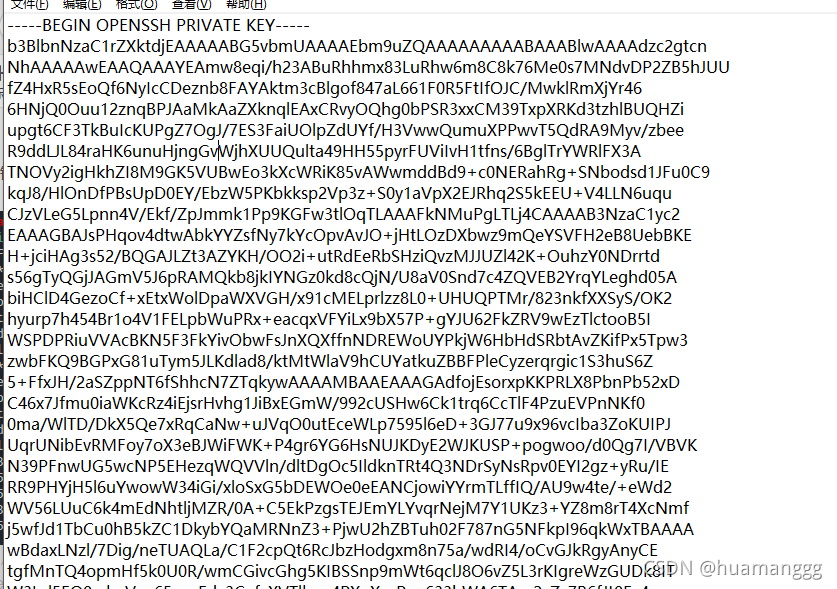

想到之前搭建博客的时候就接触这个ssh密钥,拿去base64decode

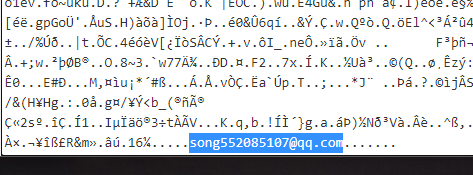

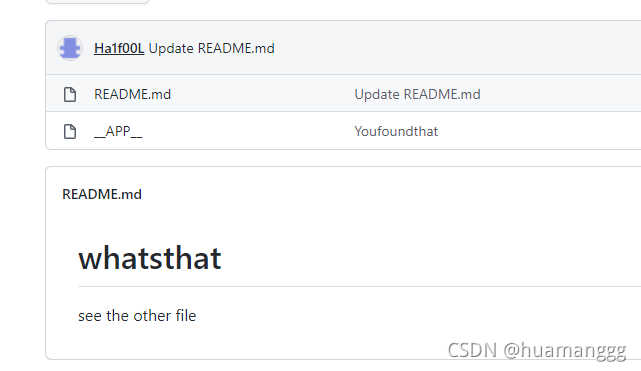

找到邮箱,去github找用户

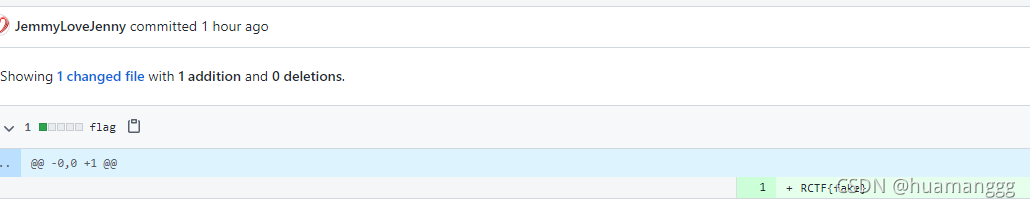

在历史commit里面有个这个??RCTF??

去分析一下这个__APP__

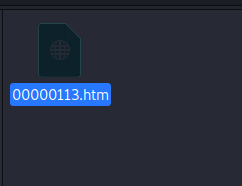

里面有html

我直接去kali里面foremost一下

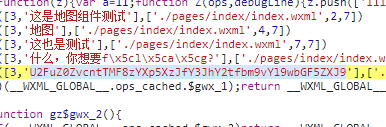

打开后找到了一个隐蔽的flag,真难找。。

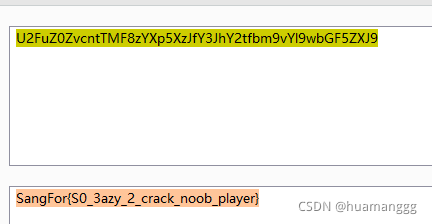

U2FuZ0ZvcntTMF8zYXp5XzJfY3JhY2tfbm9vYl9wbGF5ZXJ9

解出

签到

第一个图是20%和80%,猜测是28

第二个八卦阵,猜测08

第三个,而立之年,三十而立,30

第四个,北斗七星,07

第五个,四大君子,04

第六个,歼20战机,20

第七个,两个黄鹂,02

第八个,一起来看流星雨五个人,应该是05,又说什么f4

第九个,乔丹,23

第十个,一马当先,01

第十一个,12星座,12

第十二个,新闻联播,首播时间19.00,或者说7点,新闻频道13台,

28-08-30-07-04-20-02-05-23-01-12-19

试了一堆都错的

最后是这个一起来看流星雨,一起的谐音17,成功了。。。。。。。。。。。。。无语啊无语

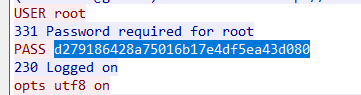

赛博德国人

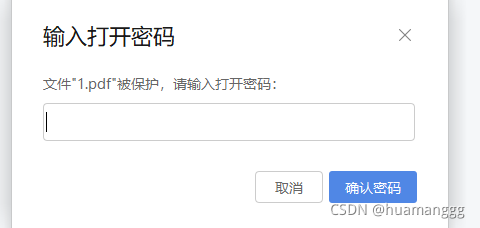

tcp流里面有pdf文件,提取出来,发现是有密码的

最后一个tcp流里面有一串很有嫌疑的字符串

这里的密码解密是:r2

发现了竟然有zip的注释!

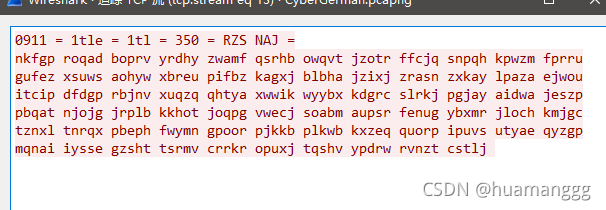

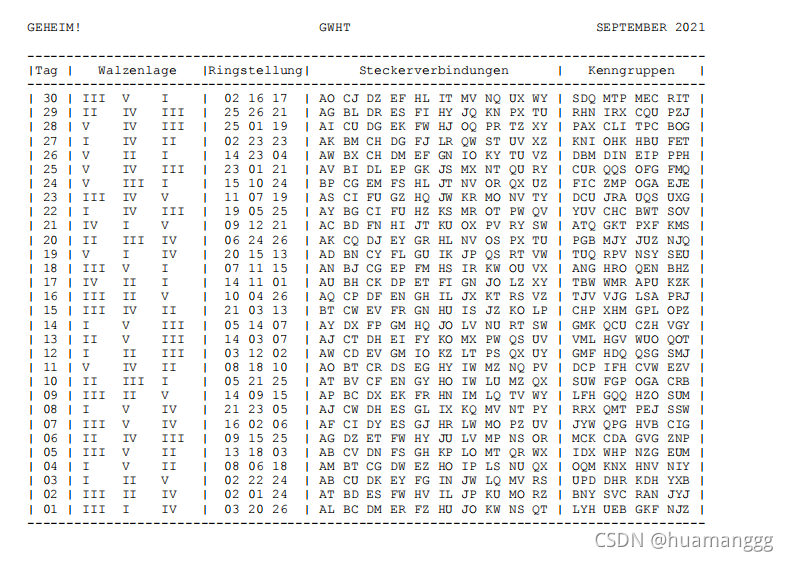

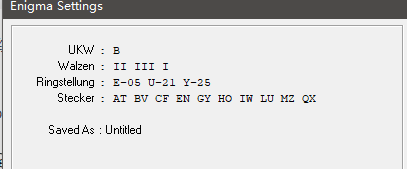

德国人的密码,应该是英格玛密码机

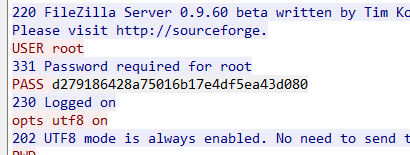

同时也说了,喜欢用同样的密码,发现密码就是这串md5,我还跑去解密

d279186428a75016b17e4df5ea43d080

pdf的内容

然后就去学英格玛密码机了

0911 = 1tle = 1tl = 350 = RZS NAJ =

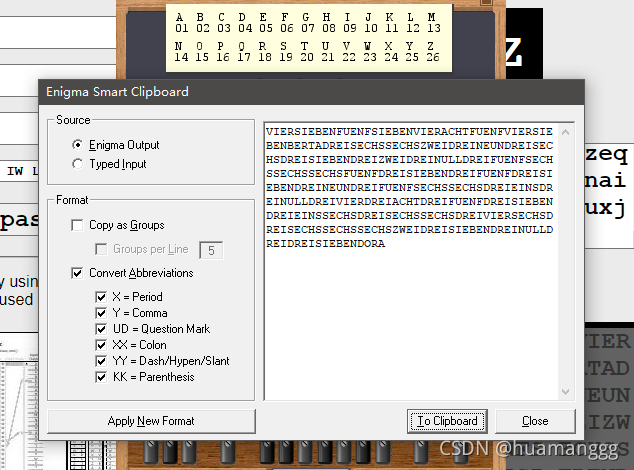

nkfgp roqad boprv yrdhy zwamf qsrhb owqvt jzotr ffcjq snpqh kpwzm fprru gufez xsuws aohyw xbreu pifbz kagxj blbha jzixj zrasn zxkay lpaza ejwou itcip dfdgp rbjnv xuqzq qhtya xwwik wyybx kdgrc slrkj pgjay aidwa jeszp pbqat njojg jrplb kkhot joqpg vwecj soabm aupsr fenug ybxmr jloch kmjgc tznxl tnrqx pbeph fwymn gpoor pjkkb plkwb kxzeq quorp ipuvs utyae qyzgp mqnai iysse gzsht tsrmv crrkr opuxj tqshv ypdrw rvnzt cstlj

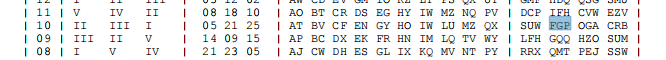

他是这样运作的,首先看第一组,nkfgp,这组是标识组,他的来源是Kenngruppen中的任意一组,拼接上两个随机字母得到

通过这个,我们可以找到,fgp是第10个数据

配置好机器,插好线

再调整转轮,调整为RZS,再输入NAJ,把得到的PKS再作为转轮的初值,然后填入除了第一组标识组的所有数据

得到如下

这些都是德语的数字,然后带了两个字母,刚好和前的7凑成7b和7d,这就是flag的{和}

然后一个个的把德语换成数字

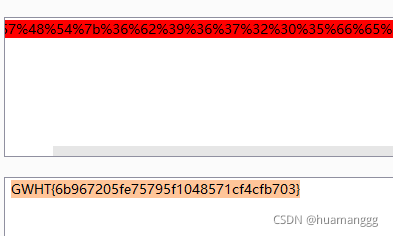

475748547b36623936373230356665373537393566313034383537316366346366623730337d

写一个python脚本

s = '475748547b36623936373230356665373537393566313034383537316366346366623730337d'

i=0

for each in range(60):

print("%"+s[i:i+2],end="")

i+=2

url解码就是flag了